Host based intrusion Detection and Prevention Ihr System zur Angriffserkennung auf jedem Server und Client

Was tun, wenn der Angreifer hinter die Firewall gelangt ist oder für Schwachstellen keine Patches zur Verfügung stehen? Kein Problem! Darum kümmert sich jetzt Ihr Intrusion Detection und Prevention System von Enginsight.

Mit Enginsight erkennen Sie Angriffe und Anomalien auf jedem Client und Server und können diese automatisiert blocken.

Perfekt für hybride IT-Umgebungen: Cloud, Lokal, Homeoffice

Darum brauchen Sie ein IDS Rattennester ausheben!

Mark Semmler (Jahrgang 1973) arbeitet seit mehr als 25 Jahren weltweit für die Absicherung von Informationen und IT-Infrastrukturen. Hier erklärt er Ihnen, warum ein Intrusion Detection System wichtig ist und was es überhaupt macht. Auch verständlich für Nicht-Techies 😉

So funktioniert das IDS/IPS - Intrusion Detection und Prevention System Angriffe erkennen und blockieren

Mit dem Intrusion Detection System scannen Sie den Netzwerkverkehr auf Angriffe – das Intrusion Prevention System blockiert diese dann. In Kombination machen sie Unsichtbares sichtbar – und Unsicheres sicher.

LIVE-DETEKTION VON CYBERANGRIFFEN

Analyse und Bewertung der Angriffe

Mit dem Intrusion Detection and Prevention System von Enginsight bleiben Sie immer auf dem Laufenden über den Stand möglicher Angriffe. Erfahren Sie, wo der Ursprung von Angriffen liegt, und wie weit diese bereits gekommen sind. Ihre vollständige interne Netzwerküberwachung in einer Plattform.

- Eine Übersicht aller Angriffe in der IT-Umgebung

- Analyse und Bewertung der Angriffe

- Verantwortliche Personen automatisch informieren

- Automatische Reaktion / Bocking

Netzwerksecurity auf jedem Endgerät

Skalierbar und Homeoffice-ready

Gerade Homeoffice-Geräte sind meist anfälliger für Angriffe. Mit Enginsight bleiben Sie auch hier sicher und profitieren von einer hardwareunabhängigen Flexibilität und Skalierbarkeit

- Enginsight wächst mit Ihrer IT – ohne Hardwareaufrüstung

- Auch außerhalb des Firmennetzes beste Sicherheit

- Performance und Verfügbarkeit im Einklang

Proaktiv – Detektion & Reaktion

Blick ins interne Netz

Durch den dezentralen Ansatz können Sie Angriffe nicht nur von außen, sondern auch im internen Netz detektieren und Blockieren. Selbst bei erfolgreicher Infiltration können sich Angreifer nicht weiter ausbreiten.

- Lateral Movement Erkennung des Angriffes

- Isolierung von infizierten Systemen schützt vor Ausfällen

- Schützt Sie dort, wo eine Firewall an ihre Grenzen kommt

Unsichtbares sichtbar machen

Erkennen Sie frühzeitig Cyberattcken in Ihrem Netzwerk

Ein hostbasiertes Intrusion Detection and Prevention System (HIDS/HIPS) bietet mehrere Vorteile.

Erstens ermöglicht es eine genaue Überwachung und Analyse des Systemverhaltens und des Datenverkehrs direkt auf dem Host, um Anomalien und mögliche Bedrohungen zu erkennen.

Zweitens bietet es eine spezifische Schutzschicht gegen gezielte Angriffe auf einzelne Systeme und kann auch ohne Verbindung zu einem Netzwerk arbeiten.

Drittens ermöglicht es eine direkte Reaktion auf erkannte Bedrohungen, indem es beispielsweise schädliche Prozesse blockiert oder isoliert.

IDS/IPS-Video abspielen

Funktionsumfang Intrusion Detection und Intrusion Prevention System Technische Details zum IDS/IPS

Was macht ein System zur Angriffserkennung technisch aus?

Nachfolgend finden Sie die technischen Details zum Intrusion Detection and Prevention System mit Enginsight und warum Automatisierung dabei eine sehr wichtige Rolle spielt.

Die technische Basis des Intrusion Detection und Prevention System von Enginsight bilden die auf allen Servern und Clients installierten Pulsar-Agents. Das IDS/IPS ist daher hostbasiert. Hier unterscheidet sich Enginsight von netzwerkbasierten Systemen, bei denen der Sensor am Switch, hinter der Firewall oder in die Firewall integriert ist. Dadurch lässt sich das IDS/IPS hardwareunabhängig für jede Unternehmensgröße skalieren und bleibt auch aktiv, wenn ein Client das Firmennetzwerk verlässt, z.B. ins Homeoffice.

Der dezentrale Ansatz ermöglicht darüber hinaus, auch Angriffe aus dem internen Netz oder sogar innerhalb eines Netzsegments zu detektieren und zu blockieren. Versuche von Hackern sich nach der erfolgreichen Infiltration im Netzwerk weiter auszubreiten, kann so effektiv ein Riegel vorgeschoben werden.

- Hostbasiert

- Skalierbar

- Homeoffice-ready

- Angriffe aus internem Netz detektieren und blockieren

Weiterführende Informationen zum Intrusion Prevention System (IPS) für Unternehmen

Enginsight untersucht den Inhalt des Netzwerkverkehrs auf eine Vielzahl verdächtiger Aktivitäten. Indem das IDS auf sehr grundlegende Angriffstypen abzielt, sind alle wichtigsten Kategorien von netzwerkbasierten Angriffen abgedeckt. Das macht es dem Angreifer bereits nahezu unmöglich unbemerkt Informationen auszuspähen, Zugriffe zu erlangen oder sich weiter in den Systemen auszubreiten.

- Port Scan (TCP, UDP)

- Spoofing (ARP, DNS)

- Bruteforce (z.B. auf SSH, FTP, RDP, HTTP)

- Cross Site Scripting

- SQL Injection

- … und vieles mehr!

Der Umfang an Attacken, die Enginsight detektiert und blockiert, lässt sich um die Angriffe erweitern, die in den SNORT Communiy Rules beschrieben sind. Damit deckt das IDS/IPS auch spezifischere Angriffe, etwa auf bestimmte Anwendungen, ab. So können zum Beispiel Attacken auf Microsoft IIS oder Exchange Server, Zugriffsversuche auf sensible Daten eines Webservers oder CGI-Angriffe identifiziert werden. Mit nur einem Klick lassen sich die SNORT Community Rules aktivieren, um von den erweiterten Detektionsfähigkeiten zu profitieren.

- Angriffe auf spezifische Software erkennen und blockieren

- vom großen Umfang der SNORT Community Rules profitieren

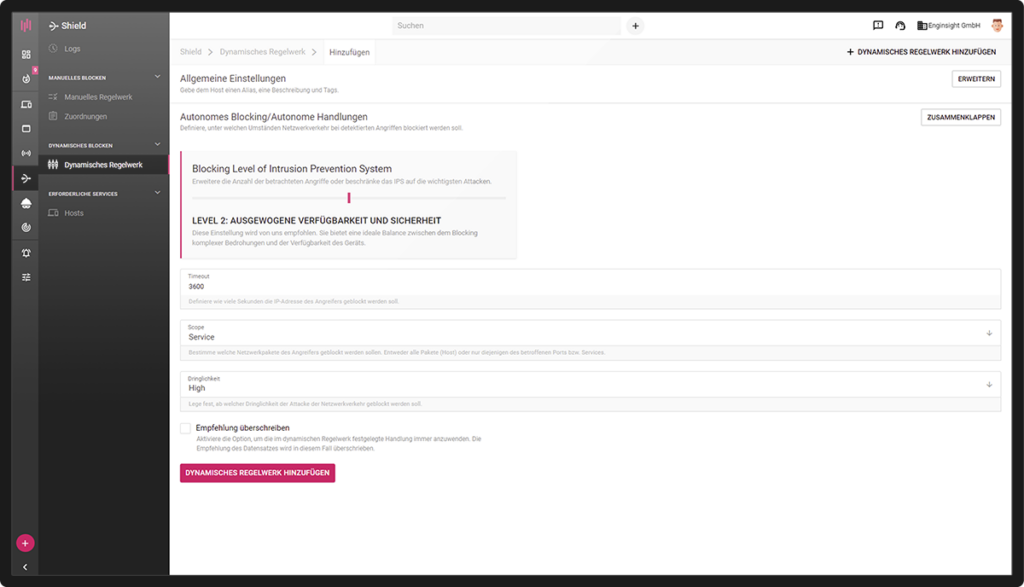

Allen Servern und Clients können gemäß Schutzbedarf Detection und Blocking Level zugeordnet werden. Das bringt Sicherheit, Performance und Verfügbarkeit in das ideale Gleichgewicht. Indem der Anwender zuvor mittels Tag-System Server und Clients gruppiert, kann er anschließend mit einem einfachen Schieberegler die gewünschten Levels für die Gruppen festlegen.

- Einfache Konfiguration

- Risikoabschätzungen übernehmen

- Sicherheit, Performance und Verfügbarkeit aufeinander abstimmen

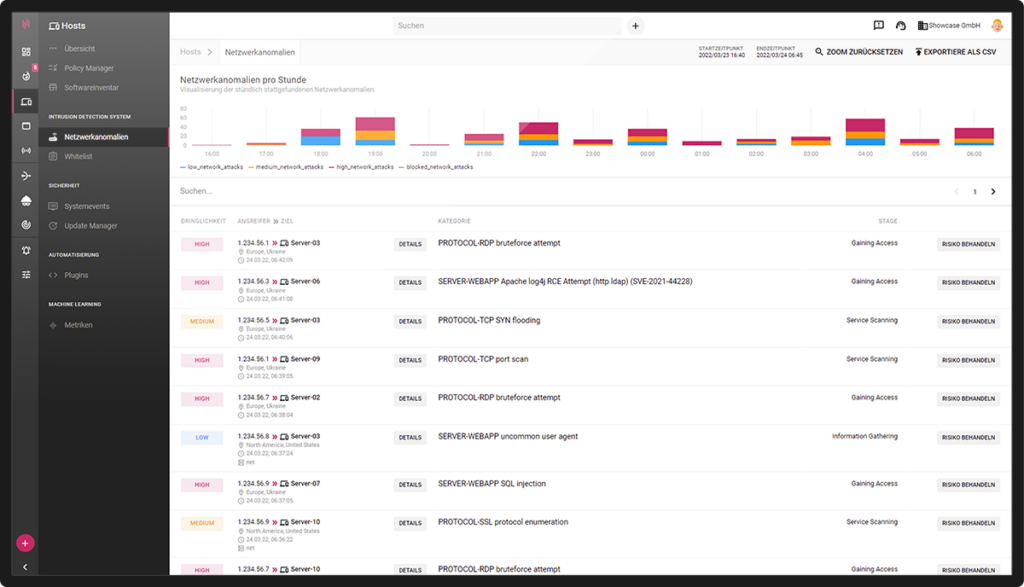

In der Plattform führt Enginsight die auf allen Servern und Clients detektierten Netzwerkattacken zusammen. Hier lassen sich IP-Adressen, Herkunft und verwendete Angriffsvektoren einsehen. Dabei wird jeder Angriff wird nach Dringlichkeit (high, medium, low) bewertet.

Außerdem analysiert Enginsight die Stufe (Stage), die der Angreifer bereits erreicht hat: von Information Gathering, dem Sammeln grundlegender Informationen, über den Versuch Zugriffe zu erlangen bis zum Ausbreiten auf weitere Systeme im Netzwerk. Verantwortliche Personen können sich mit einem Alarm über kritische Zustände informieren lassen.

- Eine Übersicht aller Angriffe in der IT-Umgebung

- Analyse und Bewertung der Angriffe

- Verantwortliche Personen automatisch informieren

Durch passgenaue Whitelist-Einträge lässt sich ungewöhnliches aber ungefährliches Verhalten definieren, um Verfügbarkeit und reibungslosen Betrieb sicherzustellen. Ein Whitelisteintrag ist zum Beispiel die richtige Wahl, damit die Software-Komponente des Penetrationstests von Enginsight richtig arbeiten kann. Aber auch andere harmlose Aktivitäten im Netzwerk können spezifisch nach IP-Adresse, Angriffsvektor, Protokoll und Software behandelt werden.

FAQ zu Intrusion Detection and Prevention

Schutz vor internen Bedrohungen: Da HIDS direkt auf dem Host installiert ist, kann es interne Bedrohungen und Missbrauch durch Insider erkennen und darauf reagieren, während Firewall-IDS primär auf externe Bedrohungen ausgerichtet ist.

Granulare Überwachung und Kontrolle: HIDS ermöglicht eine detailliertere Überwachung und Kontrolle einzelner Systeme und Anwendungen und kann spezifische Abwehrmaßnahmen auf Host-Ebene ergreifen.

Unabhängigkeit von der Netzwerkstruktur: HIDS ist weniger abhängig von der Netzwerkstruktur und kann auch in Umgebungen eingesetzt werden, in denen der Netzwerkverkehr nicht zentral über eine Firewall geleitet wird.

Erkennung von Anomalien und Verhaltensänderungen: Durch die Überwachung von Systemaktivitäten und -protokollen kann HIDS Verhaltensänderungen und Anomalien auf Host-Ebene erkennen, die möglicherweise von einem Firewall-IDS übersehen werden.

Offline- und Standalone-Schutz: HIDS kann auch Systeme schützen, die nicht ständig mit dem Netzwerk verbunden sind oder standalone arbeiten, da es nicht von einer Netzwerkverbindung abhängig ist.

Das Intrusion Detection and Prevention System von Enginsight ist Bestandteil der Enginsight Cybersecurity Plattform.

Sie möchten wissen, wir Sie Ihre IT-Sicherheit mit Enginsight verbessern können? Gerne analysieren wir gemeinsam mit Ihnen ihren aktuellen Stand und wirklichen Bedarf im Bereich IT- und Netzwerksicherheit.