Indem Enginsight zusammenführt, was zusammengehört, erhalten Sie eine beispiellose Transparenz zum Sicherheitszustand Ihrer IT-Umgebung und lassen Angreifern keine Chance. Dank Enginsight Defence integrieren Sie jetzt auch Endpoint Detection and Response einfach und schnell in Ihre IT-Security-Schaltzentrale.

Enginsight Defence steht bisher nur für On-Premises zur Verfügung | SaaS folgt

Mit Enginsight Defence Schadsoftware erkennen und stoppen

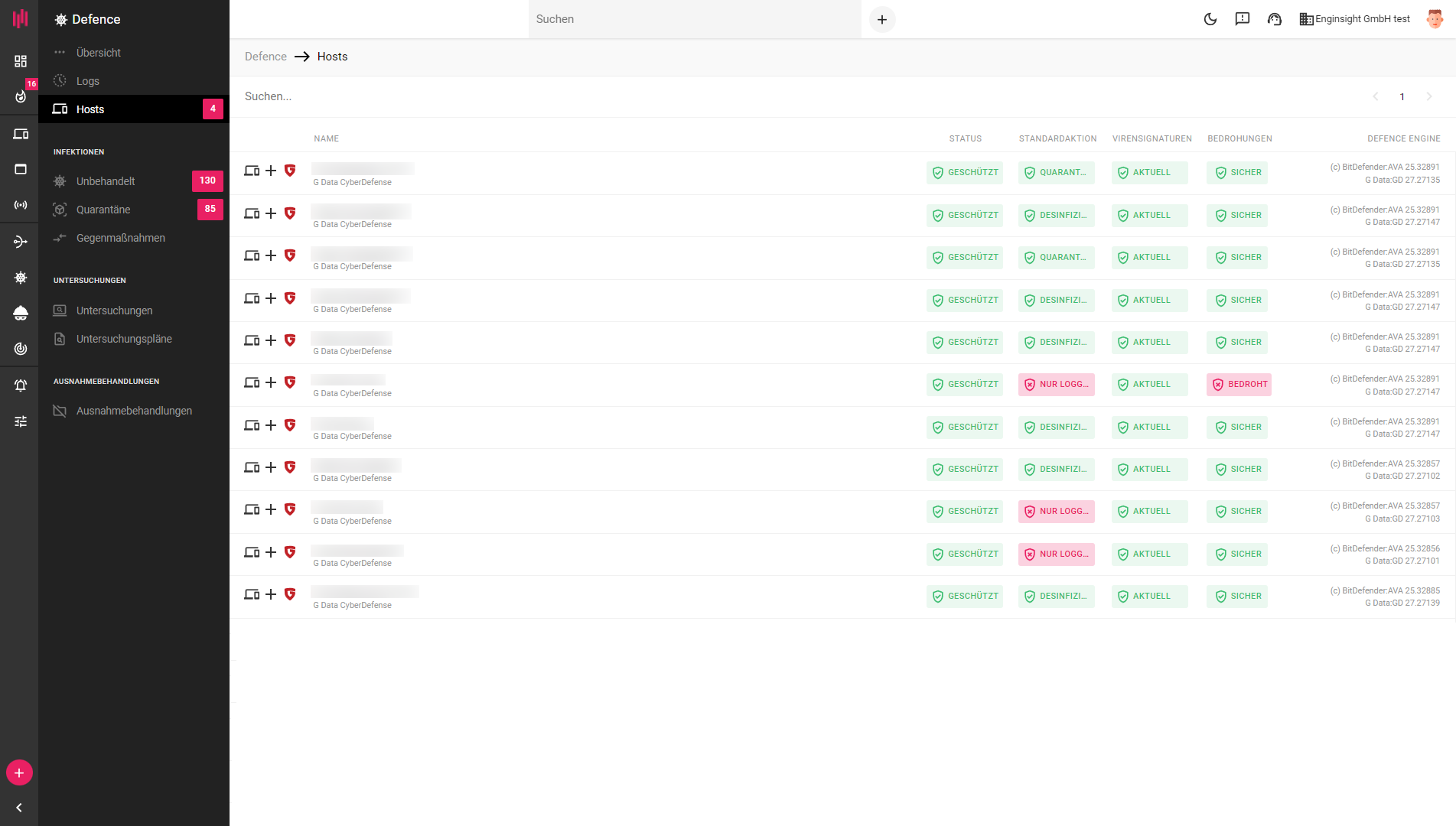

Enginsight Defence erweitert den Funktionsumfang um einen wichtigen Baustein, die Erkennung und Abwehr von Schadsoftware. Mit G Data setzt Enginsight für die Detektion von Viren- und Malware auf die leistungsfähige Engine des führenden deutschen Herstellers mit über 35 Jahren Erfahrung im Bereich Antivirensoftware. Auf allen Windows Servern und Clients mit installiertem Enginsight Pulsar-Agent lässt sich der Anti-Viren-Client direkt aus der Enginsight Plattform hinzufügen.

Wie Sie Enginsight Defence am besten in Ihrer IT-Infrastruktur ausrollen, entnehmen Sie unserer Dokumentation.

Kombinierte Lizenz

In der attraktiven Kombi-Lizenz erhalten Sie die Antivirus Business Lösung von G Data zusammen mit unserem Enginsight Pulsar-Agent. Um Enginsight Defence zu nutzen und vom Preisvorteil zu profitieren, nehmen Sie bitte Kontakt mit unserem Vertrieb auf: sales@enginsight.com

Echtzeitanalysen und Überwachungspläne

Enginsight Defence kombiniert einen Echtzeitschutz und regelmäßige Untersuchungen aller Dateien auf dem Server oder Client. Die Echtzeitüberwachung scannt jede Datei bei ihrer Ausführung. Mit den Untersuchungsplänen können Sie aus der Enginsight Plattform heraus Scans ganzer Laufwerke oder kritischer Bereiche definieren.

Die Konfiguration der Echtzeitüberwachung führen Sie in den Einstellungen des Hosts oder mit dem Policy Manger durch. Überwachungspläne definieren Sie unter Defence → Überwachungspläne.

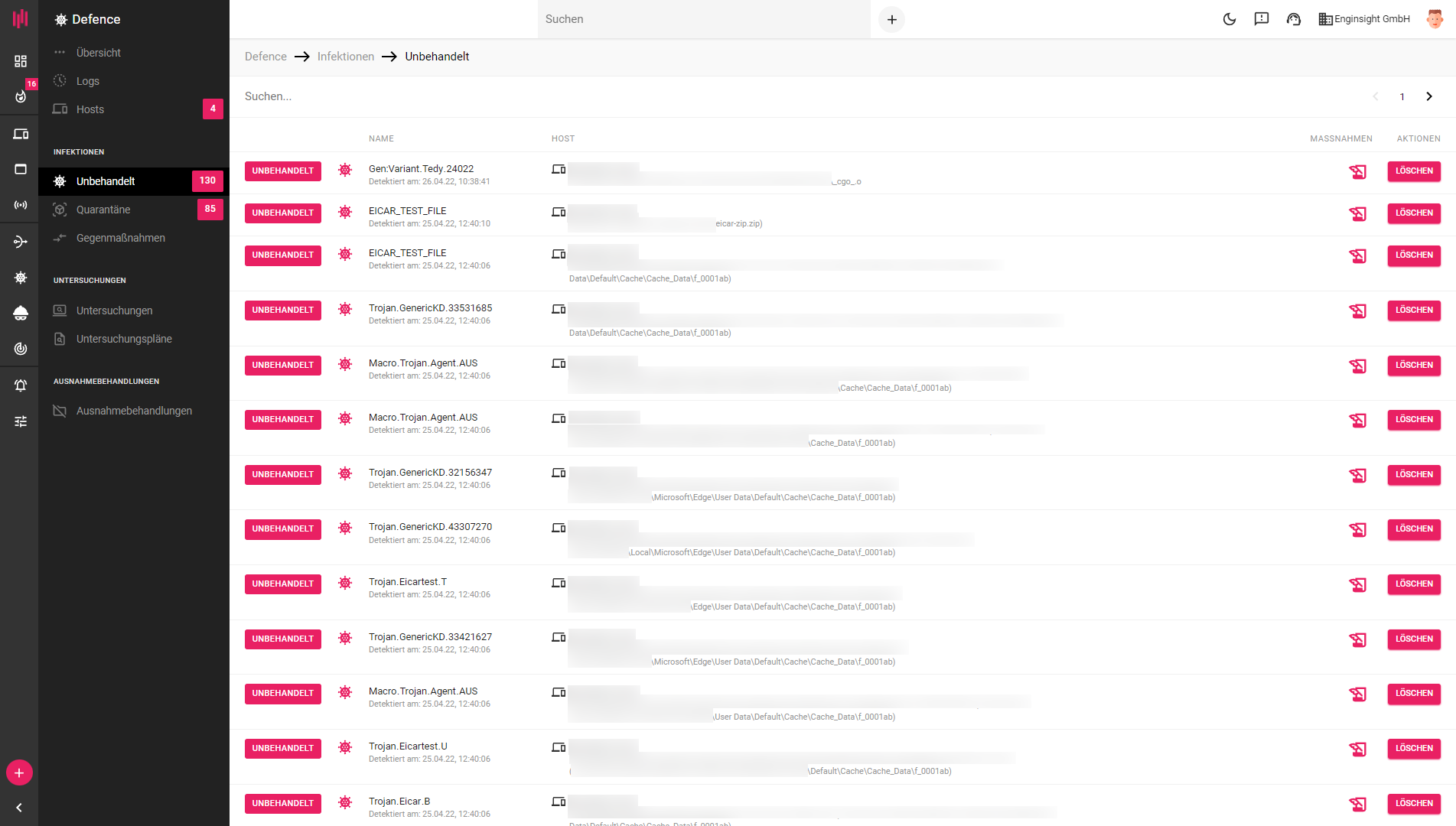

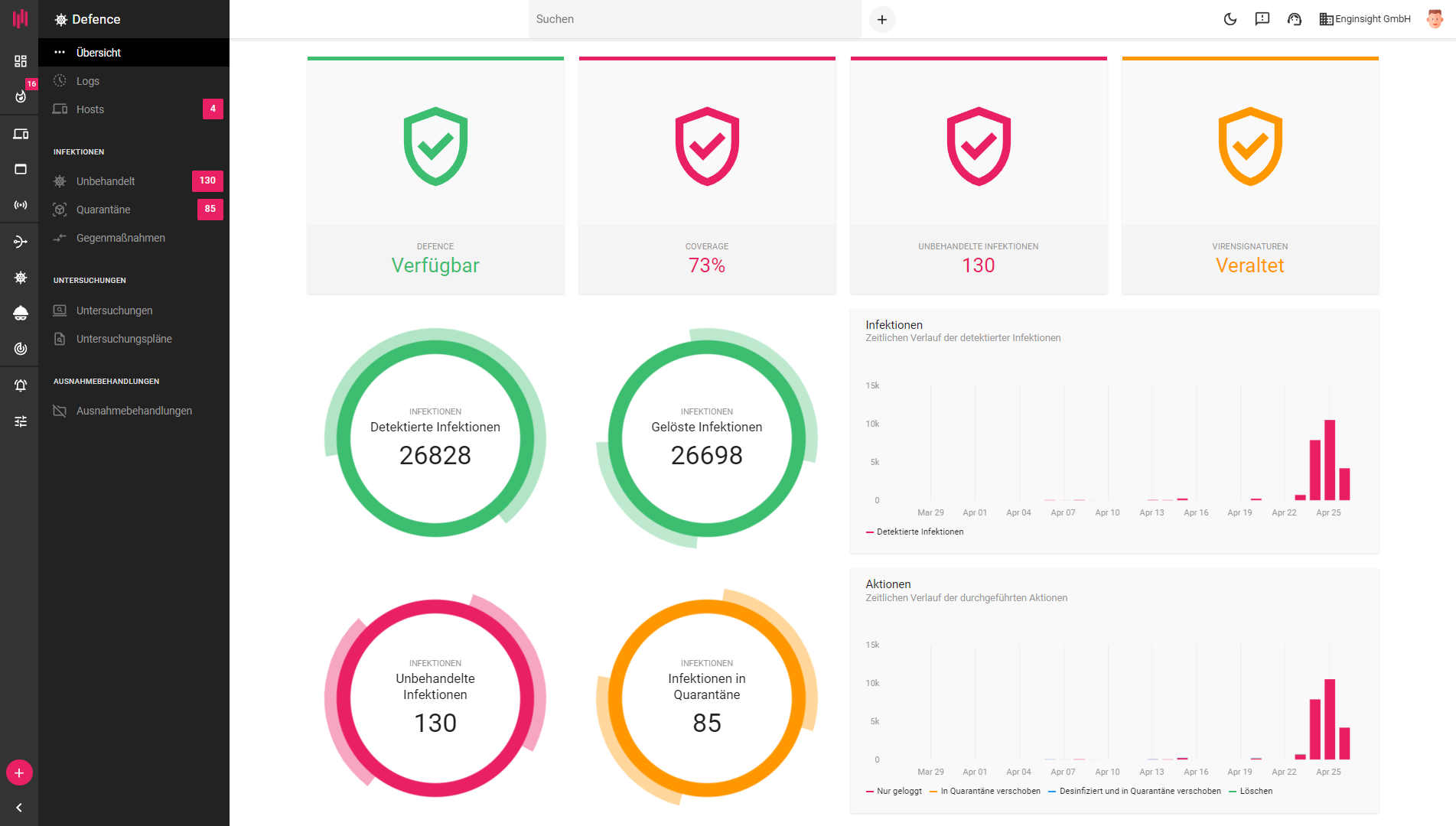

Infektionen sowie Aktionen kontrollieren und managen

Sie legen fest, welche Aktion Enginsight Defence automatisch auslösen soll, wenn eine Infektion detektiert wurde. Dabei haben Sie die Wahl zwischen:

- Nur loggen: Sie finden einen Eintrag in der Enginsight Plattform und können die Infektion manuell behandeln.

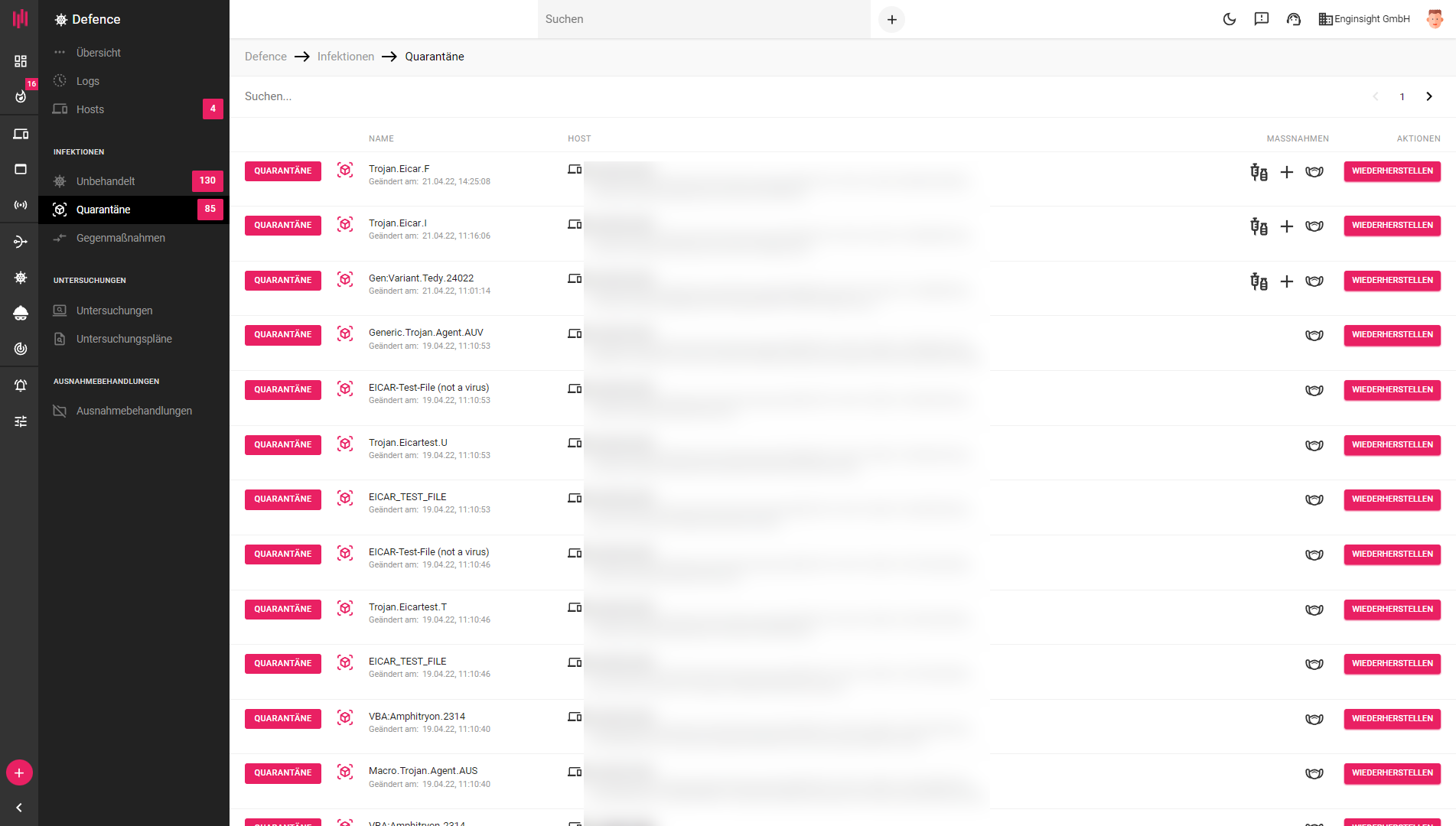

- Quarantäne: Die Datei wird automatisch isoliert, sodass sie keinen Schaden anrichten kann, aber nicht gelöscht. Sie können die Datei in der Enginsight Plattform wiederherstellen.

- Desinfizieren und Quarantäne: Die Datei wird nicht nur isoliert, sondern darüber hinaus wird versucht, den Schadcode in der Datei unschädlich zu machen.

- Löschen: Die Datei wird direkt gelöscht. Sie kann nicht mehr wiederhergestellt werden.

Jede Detektion und Aktion können Sie in der Enginsight Plattform einsehen und ggf. manuell reagieren. So behalten Sie stets die Übersicht und Kontrolle des Bedrohungszustands Ihrer gesamten IT-Infrastruktur. Mit dem Alarm „Neue Infektion“ können Sie die verantwortlichen Mitarbeiter informieren, sobald es zu Virus-Detektionen kommt.

Tiefenanalysen und verhaltensbasierte Beobachtungen

Heutzutage reicht der einfache signaturbasierte Scan für die Erkennung aller Schadsoftware nicht mehr aus. Mit raffinierter Verschachtelung gelingt es Angreifern, ihre Malware zu tarnen. Deshalb setzt Enginsight mit G Data auf fortschrittliche Detektionen, die über den Abgleich mit Signaturen hinausgehen.

Mit der Tiefenanalyse verdächtiger Dateien lassen sich Tarnungen aufdecken. Verhaltensbasierte Erkennungstechnologien ermöglichen darüber hinaus typische Muster von Cyberangriffen unabhängig vom Inhalt der schädlichen Datei aufzudecken. Durch allgemeine Beobachtungen des Systems und gezielte Überwachungen auf Vorbereitungen zum Beispiel einer Ransomware Attacke lassen sich auch neuartige Angriffe erkennen und stoppen.

Um die weitergehenden Analysen anzuwenden, aktivieren Sie die Option „Heuristiken nutzen“ bei der Definition Ihrer Echtzeitüberwachungen und Untersuchungsplänen.

E-Mail-Security

Infizierte und manipulative E-Mails sind ein Haupteinfallstor für Cyberattacken in Unternehmen. Das mitgelieferte Outlook-Add-In nimmt daher eine wichtige Rolle in der Abwehr von Angriffen ein. Dazu überprüft es die Datei-Anhänge auf Schadsoftware.