AUTOMATISIERTER PENTEST Hält Ihre IT einem Hackerangriff stand?

Halten meine aktuellen Schutzmaßnahmen einem Angriff wirklich stand? Erkennt meine Firewall, EDR/XDR/MDR Bingo Spiel eigentlich Angriffe im internen Netz?

Mit dem Pentest von Enginsight pentesten Sie Ihre IT-Systeme aus dem Blickwinkel eines Angreifers. Einfach Ziele (alles, was IP spricht) auswählen und direkte Handlungsempfehlungen zur Härtung Ihrer IT-Infrastruktur erhalten. Keine Sorge: die aktuelle Quote, dass eines Ihrer Systeme nach dem Pentesting die Flatter macht, liegt bei 1000:1.

Pentest-Video abspielen

Ein Pentest/Sicherheitsaudit ist eine systematische Bewertung der Sicherheit der Informationssysteme und -prozesse eines Unternehmens. Der Zweck einer Pentest-Software ist es, Schwachstellen im System zu identifizieren und Maßnahmen zu empfehlen, um diese Probleme zu beheben und die Sicherheit des Systems insgesamt zu verbessern.

Um die Sicherheit der Informationen und Systeme eines Unternehmens zu gewährleisten, sind IT-Sicherheitsaudits, einschließlich regelmäßiger Pentests ein wichtiger Bestandteil zur Wahrung der Vertraulichkeit, Integrität und Verfügbarkeit. Unternehmens.

AUTOMATISCHER PENTEST Simulierte Angriffe zur Sicherheitsprüfung

Mit unserer Pentest-Software beheben Sie Sicherheitslücken und Risiken, noch bevor diese zum Problem werden.

VERSCHIEDENE BLICKWINKEL AUF IHRE IT

Externe und interne Angriffsvektoren

Definieren Sie individuelle Ziele. Wählen Sie einzelne IP-Adressen und Webseiten, arbeiten Sie mit IP-Ranges oder greifen Sie auf ein automatisch generiertes Inventar zurück. Alle Geräte mit IP-Adresse lassen sich so auf Ihren Sicherheitszustand hin überprüfen.

- Informationsbeschaffung aus Sicht eines Hackers

- Webbasierte Attacken

- Passwortcheck mit Bruteforce

- Spezifische Checks z.B. Log4shell / Log4j

FORTLAUFENDE SICHERHEIT

Individuelle Standardisierung

Legen Sie fest, welche Checks und Attacken durchgeführt werden sollen und erweitern Sie den Pentest um eigene Passwortlisten oder Checks. Konfigurieren Sie eine wiederkehrende Durchführung. So etablieren Sie ein Risikomanagement als fortlaufenden Prozess.

- Netzwerk-Sicherheitslücken-Scan (CVE-Scan)

- Spezifische Angriffe auf detektierte Services

- Angriffe durch Custom-Scripts erweiterbar

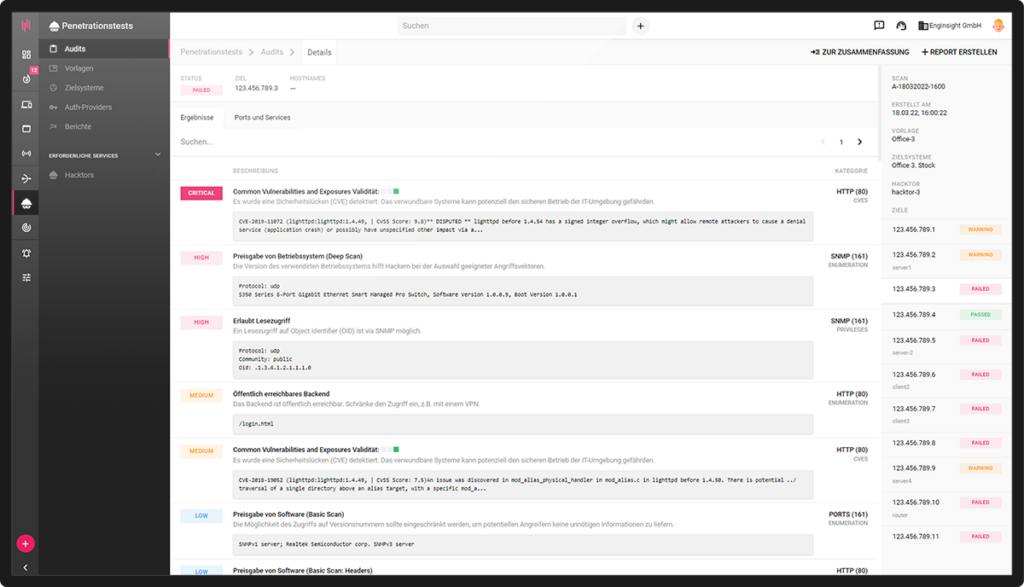

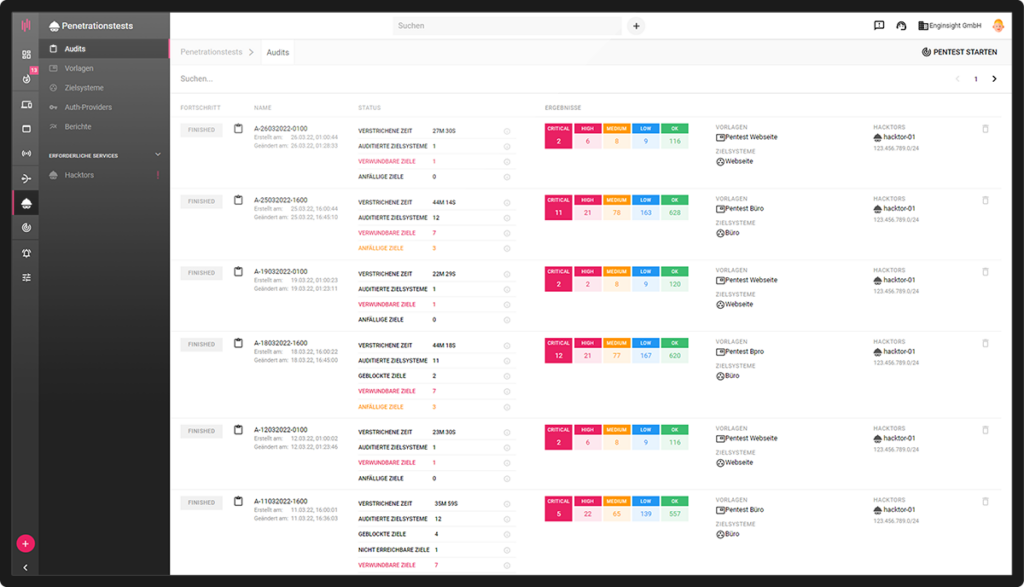

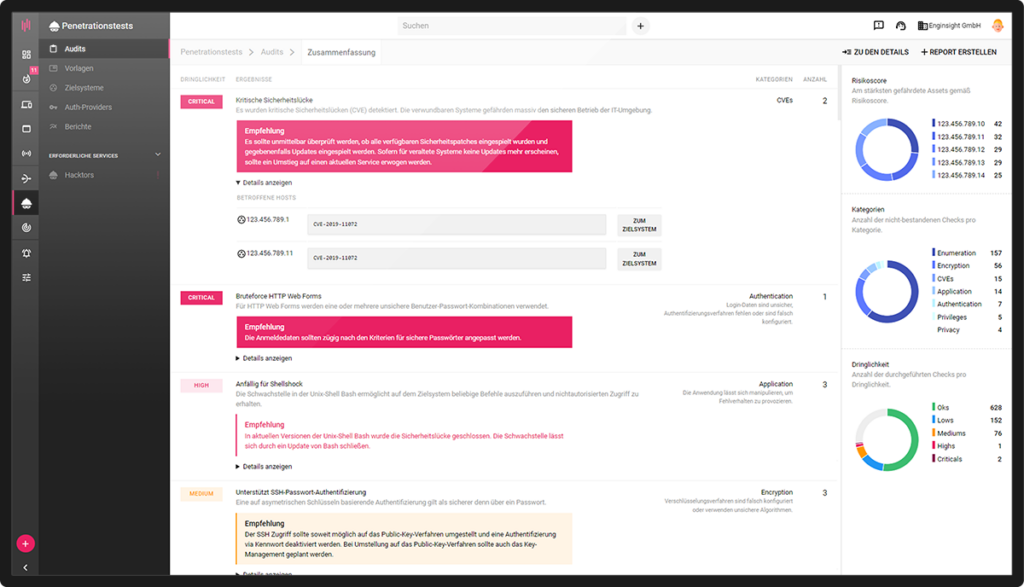

UMFASSENDES REPORTING

Berichte inkl. Empfehlungen

Durch das Pentesting sehen Sie auf einen Blick, wie sicher Sie aufgestellt sind und wo der dringlichste Handlungsbedarf besteht. Der Vergleich mit vorigen Audits verrät Ihnen, wie erfolgreich Ihre bisherigen Maßnahmen zur Härtung Ihrer IT-Systeme bereits waren.

- Übersichtliche Auditberichte

- Automatisierte Schwachstellenanalyse

- Konkrete Handlungsempfehlungen

UNSICHTBARES SICHTBAR - UNSICHERES SICHER MACHEN Lassen Sie Ihre IT vom Profi Pentesten.

Mit Enginsight können Sie zwar schnell und einfach selbstständig Ihre IT auf Schwachstellen überprüfen, manchmal braucht es aber doch den Cybersecurity-Profi / Penetrationstester, welcher mit Rat und Tat zur Seite steht.

P.S. Der hier heißt übrigens Adrian und ist die am meisten gehasste Person in Unternehmen. Er ist Datenschützer, hat den Auftrag Dinge kaputt zu machen (Pentester/Hacker) und redet auch noch gerne (was in der IT durchaus selten ist). Also der perfekte Typ, um Ihr Unternehmen im positiven Sinne auf den Kopf zu stellen.

PENTEST SOFTWARE Technische Details zum Penetrationstest

Sie möchten etwas mehr zum Penetration Testing wissen? Dann sind Sie hier genau richtig! Erfahren Sie, was Enginsight beim Thema automatisierter Pentest im Detail für Sie ganz automatisiert übernimmt.

Information Gathering

Beim Information Gathering wird umfassendes Footprinting der Zielsysteme erstellt.

Unter Footprinting wird das Sammeln von Informationen verstanden, die für die anschließenden Hacking-Attacken genutzt werden. Auch echte Hacker erstellen im ersten Schritt ein Footprinting, um erfolgversprechende Angriffsvektoren auszuloten.

- Ports

- HTTP-Header

- Webanwendungen

- SNMP v1/v2/v3

- mDNS

- SSH

- VNC

- RDP

- Telnet

CVE-Scanning

Um Sicherheitslücken in eingesetzter Software aufzudecken, überprüft Hacktor-Agent alle Systeme auf Common Vulnerabilities and Exposures (CVE).

Von außen erreichbare Anwendungen werden automatisch gescannt. Um weitere Softwareanwendungen zu untersuchen und die Validität zu verbessern, lassen sich optional Zugangsdaten hinterlegen.

- Ports

- HTTP-Header

- Webanwendungen

- SNMP v1/v2/v3

- SSH

- WMI

Service Bruteforce

Durch massenhaftes Ausprobieren von Benutzernamen und Passwort-Kombinationen versucht Hacktor in das System einzudringen.

Sollte er dabei Erfolg haben, versucht er noch tiefer in das System einzudringen. Nutzen Sie die Enginsight Passwortliste oder hinterlegen Sie eigene Authentifizierungsdaten.

- SSH

- Telnet

- RDP

- MySQL

- Mongo DB

- MS SQL

- Redis

- Maria DB

- PostgreSQL

- HTTP Basic Auth

- HTTP Web Forms

- FTP

- SNMP

- SMB

Service Discovery

In der Discovery-Phase testet Hacktor die gefundenen Services auf spezifische, häufig vorkommende Sicherheitslücken, die durch eine falsche Konfiguration entstehen.

Dabei werden unter anderem Authentifizierungsverfahren, die Verschlüsselung von Verbindungen oder Ausführungs- und Zugriffsrechte unter die Lupe genommen.

- MongoDB

- MySQL

- HTTP

- HTTP-Header

- SSL/TLS

- SMTP

- SSH

- Telnet

- DNS

- FTP

- LDAP

- SMB

- SNMP v1/v2/v3

Custom Scripts

Mit Custom Scripts können fortgeschrittene Nutzer das mitgelieferte Test-Set erweitern.

Mögliche Anwendungsszenarien für benutzerdefinierte Pentest-Skripte sind unzählig und abhängig von den individuellen Anforderungen. Zum Beispiel lassen sich Checks für ungewöhnliche Systeme hinterlegen, die für die zu testende Infrastruktur von großer Bedeutung sind oder es lässt sich gezielt nach unerwünschten oder veralteten Konfigurationen suchen.

- Python

- Ruby

- Bash

Automatischer Pentest - Ist Ihr System wirklich sicher?

- Automatisierte Schwachstellenanalyse

- Asset Inventar als Grundlage für Penetrationstest

- Informationsbeschaffung aus Sicht eines Hackers

- Passwort-Check mit Brute Force

- Spezifische Angriffe auf detektierte Services

- Webbasierte Attacken

- Netzwerk-Sicherheitslücken-Scan (CVE-Scan)

- Angriffe durch Custom Skripts erweitern

- Eindeutige Gefahrenabschätzung

- Konkrete Handlungsempfehlungen

Das Automatische Pentesting von Enginsight ist Bestandteil der Enginsight Cybersecurity Plattform.

Sie möchten wissen, wir Sie Ihre IT-Sicherheit mit Enginsight verbessern können? Gerne analysieren wir gemeinsam mit Ihnen ihren aktuellen Stand und wirklichen Bedarf im Bereich IT- und Netzwerksicherheit.