IT-ASSET MANAGEMENT-LÖSUNG (ITAM) IT-Inventarisierung

Behalten Sie jederzeit die Übersicht über alle IT-Assets in ihrem Netzwerk.

Automatisierte Inventarisierung einschließlich Schwachstellenerkennung in einer Plattform.

Enginsight ist die All-in-One Cybersecurity Plattform aus Deutschland, welche Ihren Sicherheitszustand analysiert, Bedrohungen erkennt und Angriffe automatisiert verhindert – als SaaS und On-Premises.

Automatische Erkennung und unbegrenzte IP-Inventarisierung IT-Inventarisierung leicht gemacht

Durch permanente Überwachung haben Sie jederzeit eine Übersicht aller relevanten Informationen Ihrer IT-Landschaft.

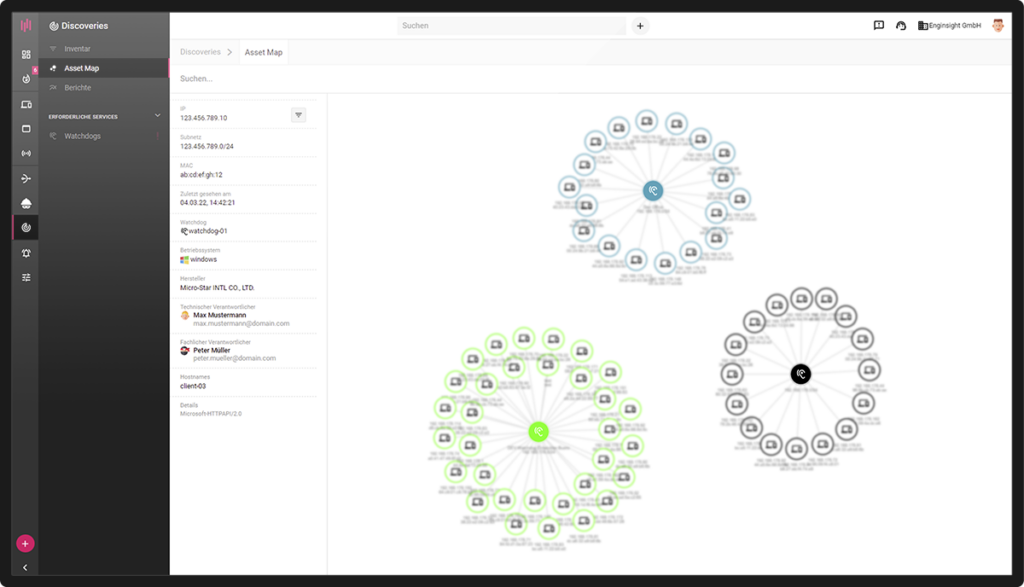

Assetmanagement Inventarisierung aller Assets im Netzwerk

Egal ob Switch, Drucker, Client oder Server – alle Geräte mit IP-Adresse können Sie mit Enginsight vollkommen automatisiert inventarisieren. So verhindern Sie effektiv, dass IT-Systeme unter dem Radar fliegen.

- Permanente Überwachung des Netzwerkverkehrs

- Audit-sichere Inventarisierung

- Ideale Grundlage für Security-Audits

- Live-Erfassung neuer Geräte im Netzwerk

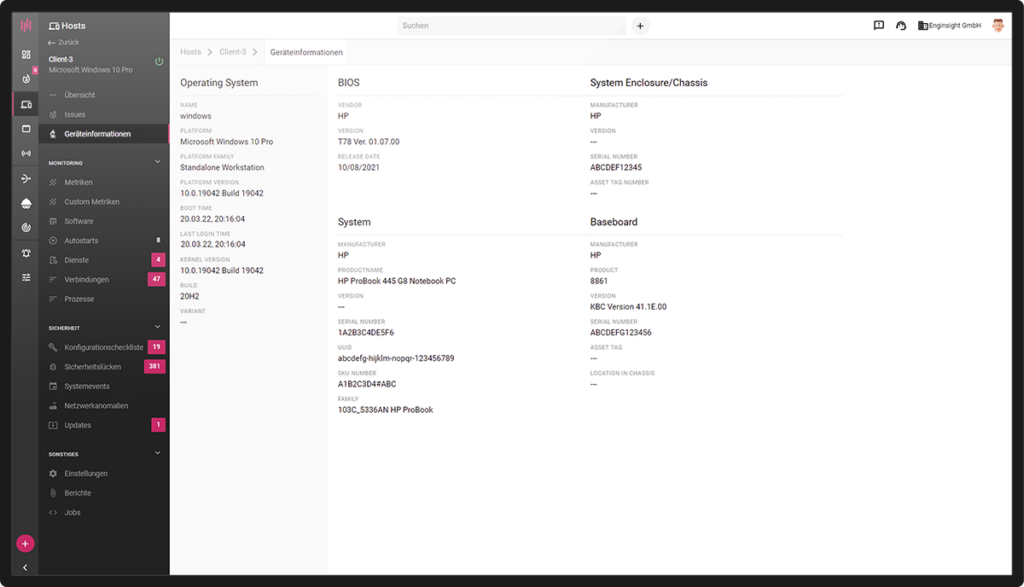

Monitoring mit Einblick Geräteinformationen

Rufen Sie durch die Installation eines Agents auf Servern und Clients tiefgreifende Informationen zu allen Servern und Clients ab. So reichern Sie Ihr Inventar mit wertvollen Informationen an und heben das Inventar auf das nächste Level.

- Geräteinformationen abrufen

- Sicherheitsanalysen durchführen

- Zentrale IT-Monitoring Software

- Software-Inventarisierung

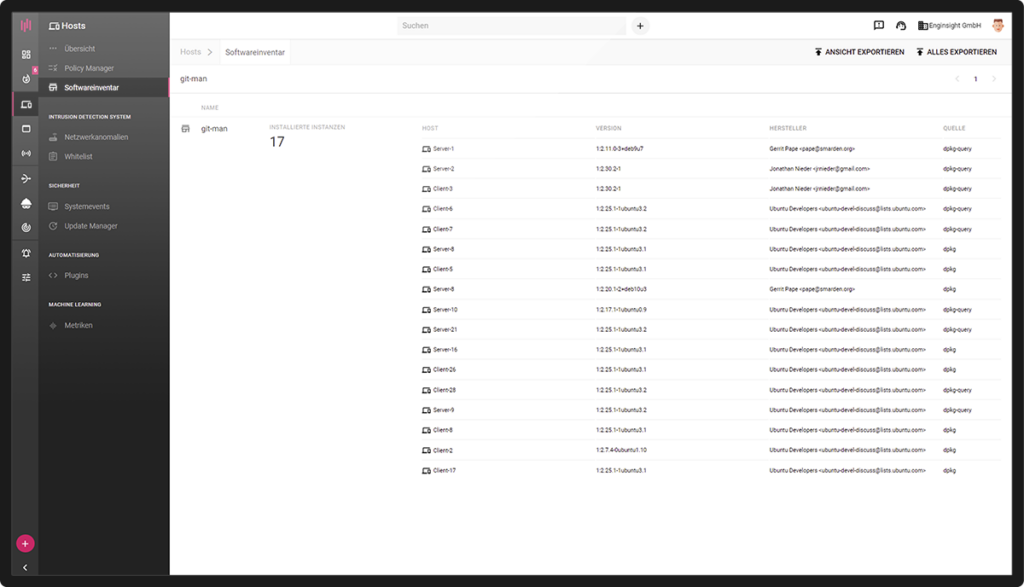

Automatisierung & Workflows Software-Inventar automatisieren

Automatisieren Sie ihr Softwareinventar und erhalten Sie den Durchblick, auf welchen Servern und Clients welche Software installiert ist. Durchsuchen Sie das Inventar nach spezieller Software und schalten Sie einen Alarm auf neue und entfernte Installationen.

- Gesamte IT-Infrastruktur nach Software durchsuchen

- Softwarelisten exportieren

- Veraltete Versionen erkennen

- Klassifizierung aller Netzwerkgeräte

IT-Asset Management-Lösung (ITAM) Technische Details zur IT-Inventarisierung

Sie möchten etwas mehr wissen? Dann sind Sie hier genau richtig! Erfahren Sie, was Enginsight beim Thema IT-Inventarisierung im Detail für Sie ganz automatisiert übernimmt.

Die Installation der Softwarekomponente Watchdog im Netzwerk ermöglicht eine permanente Überwachung des Netzwerkverkehrs nach dessen Teilnehmern. Mit regelmäßigen aktiven Netzwerkscans provoziert der Watchdog darüber hinaus Netzwerkverbindungen und findet so auch IP-Adressen, die von sich aus keinen Netzwerkverkehr erzeugt haben.

Automatisch versucht Enginsight die detektierten Assets zu kategorisieren. Außerdem steht es dem Nutzer offen, weitere Daten zum Assets zu Dokumentationszwecken einzupflegen (z.B. Beschreibung, Standort, Verantwortlichkeit). Via Tags lassen sich die Assets zudem gruppieren. Um die Unterscheidung zwischen offizieller und potenzieller Schatten-IT herzustellen, können Assets als begutachtet markiert werden. Um die Daten extern zu nutzen, lassen sich die Listen exportieren.

- Netzwerk voll automatisiert scannen

- Interaktive Asset Map

- Vollständiges Netzwerkinventar

Weiterführende Informationen: Wie schaffe ich eine effektive IT-Inventarisierung meiner Assets?

Die Installation des Pulsar-Agents auf Servern und Clients realisiert eine agentbasierte Inventarisierung. Somit können auch Assets außerhalb des Netzwerks in das Inventar aufgenommen werden. Darüber hinaus ermöglicht die Inventarisierung über den Agent mehr Informationen automatisiert abzurufen.

Als Geräteinformationen stehen Systeminformationen, die das Mainboard bereitstellt, zu Verfügung, wie zum Beispiel Modellbezeichnungen und Seriennummern. Auch hier lassen sich die Daten erweitern (z.B. Beschreibung, Standort, Verantwortlichkeit) und die Assets via Tags gruppieren. Inklusive ist außerdem ein Softwareinventar mit einer Gesamtübersicht aller Software. Das eröffnet die Möglichkeit mit einem Suchbefehl alle Server und Clients gezielt nach Software zu durchsuchen oder Listen mit installierter Software zu exportieren.

- Plattformunabhängig: Linux & Windows

- Inventarisierung auch außerhalb des Netzwerks

- Detaillierte Daten automatisiert abrufen

- Softwareinventar inklusive

Für jedes Asset lassen sich Teammitglieder als verantwortliche Personen definieren. Die Verantwortlichkeiten erfüllen einerseits wichtige Dokumentationsanforderungen, andererseits bilden sie die Grundlage des Alarmsystems von Enginsight. Bei sicherheitsrelevanten Vorfällen oder Abweichungen vom Normalbetrieb werden stets die richtigen Personen informiert.

- Verantwortlichkeiten für alle Assets definieren

- Dokumentationspflichten erfüllen

- Alarme verantwortlichen Personen zuordnen

Das Inventar ist die ideale Grundlage für einen Security Audit der gesamten IT-Infrastruktur. Deshalb lassen sich die über die netzwerkbasierte Asset-Inventarisierung detektierten IP-Adressen als Zielsysteme für den automatisierten Penetrationstest wählen. Server und Clients, die mit Agent inventarisiert wurden, werden automatisch auf Sicherheitsaspekte überwacht. Zum Beispiel bietet das Softwareinventar die Basis für einen Scan auf Software mit Sicherheitslücken (CVE-Check).

- Asset-Inventar für automatisierten Pentest nutzen

- Security-Monitoring von Server und Clients

- CVE-Scan

FAQ zu IT-Inventarisierung

Die Inventarisierung der unternehmenseigenen IT bringt viele Vorteile mit sich und erleichtert den Administrationsalltag. Sie hilft, um…

- das IT-Asset-Management zu verbessern.

Die Inventarisierung der IT stellt den ersten Schritt eines IT-Assetmanagements (ITAM) dar. Ziel des ITAMs ist die Reduktion von Kosten und Risiken bei gleichzeitiger Steigerung der Produktivität. - Schatten-IT zu bekämpfen.

Neben der offiziellen, von der IT-Abteilung eingeführten IT-Infrastruktur kommen in Unternehmen häufig IT-Systeme zum Einsatz, die unter dem Radar laufen. Sie werden ohne das Wissen der IT von Mitarbeitern oder Abteilungen eingeführt. Schatten-IT nimmt zu und zieht einen Rattenschwanz an Problemen nach sich. Ein gut implementiertes IT-Inventar verhindert die Entstehung von Schatten-IT. - IT-Sicherheit zu steigern.

Was nicht systematisch erfasst wurde, lässt sich nur schwer kontrollieren. Ein Überblick über die vorhandenen IT-Systeme hilft daher auch, die Sicherheit der IT-Landschaft zu erhöhen. - einen IT-Audit vorzubereiten.

Ein Inventar der gesamten IT-Infrastruktur ist die perfekte Voraussetzung für ein umfassendes Sicherheits-Audit. Im Audit werden alle informationstechnischen Systeme einer Risiko- und Schwachstellenanalyse unterzogen. - Zertifizierungen zu ermöglichen.

Ein IT-Inventar ist eine Bedingung vieler Zertifizierungen (bspw. ISO 27001). Zertifizierungen steigern die Vertrauenswürdigkeit von Unternehmen und sind nicht selten eine Anforderung für das Zustandekommen von Geschäftsbeziehungen.

Um die Vorteile agentloser und agentbasierter Verfahren zu nutzen und Nachteile auszugleichen, empfehlen sich hybride Verfahren. Dabei wird die netzwerkbasierte Inventarisierung durch die Agent-Installation auf wichtigen oder außerhalb des Netzwerks befindlichen Assets ergänzt.

Auf der einen Seite stellt die netzwerkbasierte IP-Inventarisierung sicher, dass keine Assets unentdeckt bleiben und liefert eine Verfügbarkeits-Überwachung. Auf der anderen Seite ermöglichen auf Assets installierte Agents, mehr Informationen automatisch zu erfassen und außerhalb des Netzwerks befindliche Assets einzubinden.

weitere Informationen finden Sie in unserem Blog >>

Die gesamte Agentless-Inventarisierung, die dauerhafte Überwachung Ihres Netzwerkes nach neuen Geräten, sowie das Ping, Port, SNMP-Monitoring steht jedem Enginsight-Kunden kostenlos zur Verfügung.

Das die IT-Inventarisierung und das Asset-Management von Enginsight ist Bestandteil der Enginsight Cybersecurity Plattform.

Sie möchten wissen, wir Sie Ihre IT-Sicherheit mit Enginsight verbessern können? Gerne analysieren wir gemeinsam mit Ihnen ihren aktuellen Stand und wirklichen Bedarf im Bereich IT- und Netzwerksicherheit.