Please scroll down to see the English version.

Das Release 4.8.0 bringt spannende Neuerungen für Analyse, Automatisierung und Sicherheit Ihrer Systeme mit sich. Mit den neuen SIEM Playbooks, der Host-KI und erweiterten Suchfunktionen wird die Erkennung, Bewertung und Reaktion auf Sicherheitsereignisse noch effizienter. Ergänzend sorgen weitere Optimierungen für präzisere Schwachstellenanalysen und verbesserte Performance.

Security Orchestration: Ein neues Zeitalter der automatisierten Überwachung mit Enginsight

Mit den neuen kontextbasierten Playbooks geben wir Ihnen ein Werkzeug an die Hand, mit dem sich sicherheitsrelevante Abläufe im SIEM flexibel strukturieren, automatisieren und an die eigene Umgebung anpassen lassen.

Mit Update auf die Loggernaut Version 2.13.0 stehen Ihnen alle folgenden Funktionen der Orchestrierung zur Verfügung.

Playbooks: Ereignisse korrelieren und automatisiert reagieren

Ähnlich wie Pivot-Tabellen lassen sich Ereignisse innerhalb der Playbooks anhand gemeinsamer Merkmale gruppieren bspw. nach betroffenen Hosts, Benutzern, Event-Typen oder auch Zeitpunkte. Dies schafft die Möglichkeit, auch komplexe Zusammenhänge zwischen Ereignissen zu erfassen, diese tiefer zu analysieren und anschließend automatisierte Reaktionswege einzuleiten.

Ablauf und Funktionen

Playbooks basieren auf Workflows, die aus Datenströmen des Data Lakes erzeugt werden. Ein Workflow wird durch definierte Bedingungen ausgelöst, z. B. bestimmte Ereignistypen, Kombinationen von Logeinträgen oder Schwellenwerte.

Der ausgelöste Workflow dient als Startpunkt für das Playbook und übergibt die zugehörigen Ereignisdaten.

Wie dies funktioniert, können Sie unserem Video: So funktionieren Playbooks im Enginsight SIEM, entnehmen.

Darauf aufbauend können Sie weitere Verarbeitungsschritte im Playbook definieren.

So stehen Ihnen aktuell die folgenden Möglichkeiten zur Verfügung:

Datenverarbeitung

- Filter

Nutzen Sie Filter, um übergebene Daten weiter einzugrenzen. Diese helfen Ihnen, irrelevante Daten auf Basis definierter Bedingungen herauszufiltern. So können Sie sicherstellen, dass für folgende Verarbeitungsschritte nur relevante Datensätze weitergegeben werden. - Entscheidungen

Mit Entscheidungen steuern Sie den Ablauf der Prozesse innerhalb eines Playbooks. Sie werten eingehende Daten anhand von Ihnen definierter Kriterien aus und leiten diese abhängig vom Ergebnis an unterschiedliche Verarbeitungspfade weiter.

Aktionen

- Aktion

Nutzen Sie Aktionen, um automatisierte Reaktionen auszulösen, beispielsweise den Aufruf eines externen Systems über einen Webhook oder das Versenden einer Benachrichtigung. - LLM (Large Language Modelle)

Nutzen Sie LLMs, um Ihre Playbooks flexibler zu gestalten. LLMs unterstützen Sie nicht nur bei der automatisierten Erstellung von Zusammenfassungen oder Bewertungen, sondern können auch eigenständig Entscheidungen im weiteren Ablauf treffen. So lassen sich unter anderem verdächtige Login-Vorgänge automatisch prüfen oder frühere Aktivitäten eines Nutzers im Kontext bewerten. Die Anwendungsfälle sind nahezu grenzenlos. Über Tool-Calling greifen die Modelle dabei direkt auf relevante SIEM-Daten zu und helfen Ihnen, komplexe Sicherheitsanalysen effizient und kontextbezogen durchzuführen. - Benachrichtigungen

Nutzen Sie Benachrichtigungen, um Ereignisse automatisiert an definierte Empfänger oder Systeme zu übermitteln. Erstellen Sie benutzerdefinierte Nachrichten, die relevante Informationen direkt aus dem Playbook-Kontext enthalten und so eine gezielte Weitergabe sicherheitsrelevanter Ereignisse ermöglichen.

Auf diese Weise lassen sich sowohl einzelne Szenarien als auch komplexe Ereignisfolgen strukturiert überwachen, bewerten und dokumentieren.

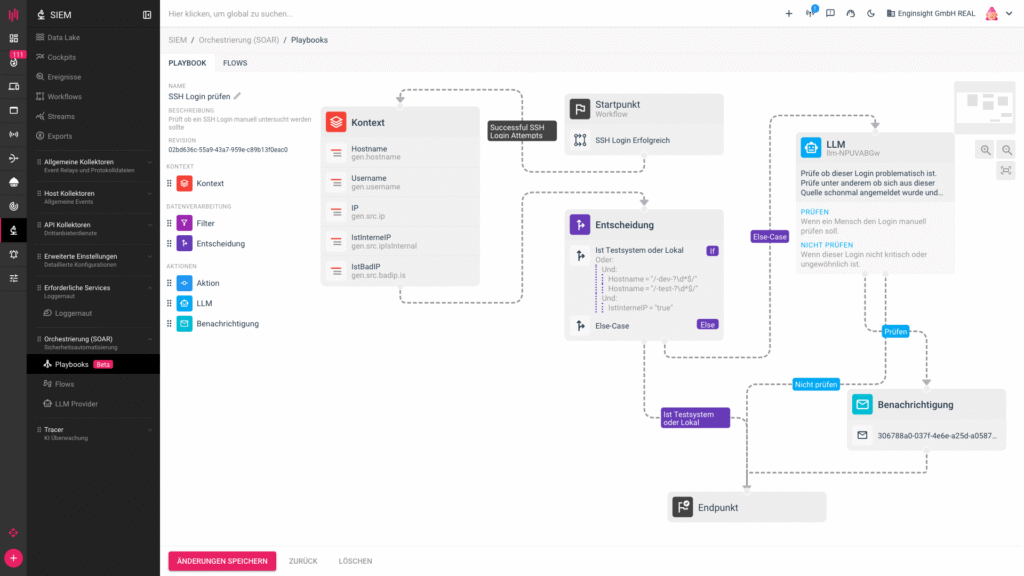

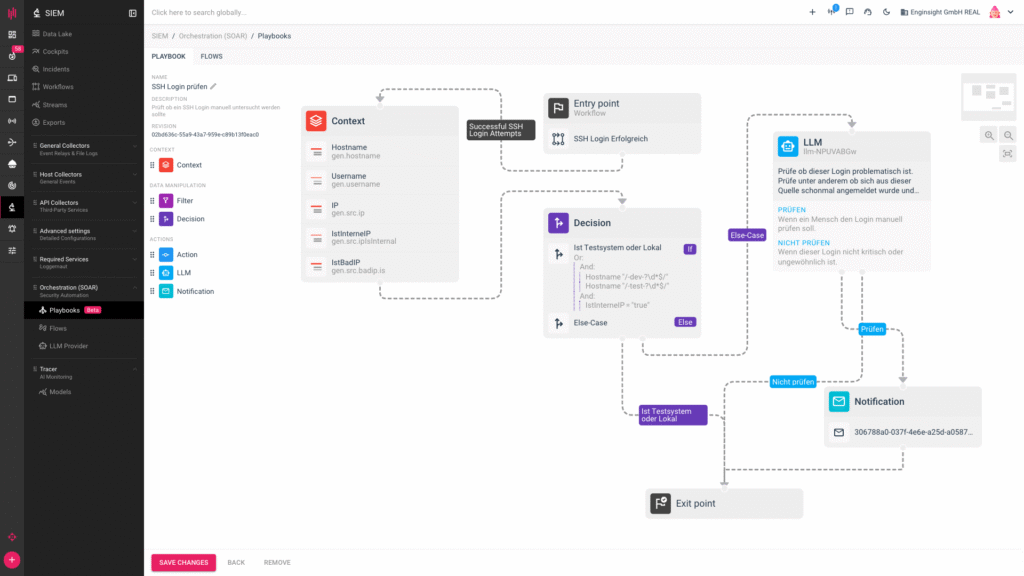

Ein Beispiel für den Einsatz eines Playbooks ist die kontextbasierte Bewertung erfolgreicher SSH-Logins (wie im Bild dargestellt). Ein Stream erfolgreicher Anmeldungen dient als Startpunkt. Über den Kontext werden Felder wie Hostname, Benutzer und Quell-IP aus den Logs extrahiert und an den Entscheidungspfad übergeben. Betreffen die Zugriffe eindeutig Test- oder lokale Systeme, endet der Ablauf. Alle übrigen Logins werden an ein LLM weitergereicht, das auf Basis eines benutzerdefinierten Prompts die Quellenhistorie sowie die Kritikalität des Zielsystems bewertet. Unauffällige Ereignisse beenden den Playbook-Ablauf, nur im Falle kritischer oder auffälliger Logins erfolgt eine Benachrichtigung über manuellen Prüfbedarf.

Über dieses einfache Beispiel hinaus sind die Anwendungsfälle für Playbooks nahezu unbegrenzt. Setzen Sie Playbooks ein, um komplexe Szenarien abzubilden und Automatisierung in Ihre Prozesse zu integrieren. Das schont Ressourcen, senkt die manuelle Prüfbelastung und hilft Ihnen, legitime Aktivitäten zuverlässig von relevanten Ereignissen zu unterscheiden.

Wie Sie Playbooks im Detail anlegen, erfahren Sie in unserer Dokumentation.

Flows: Alle Details an einem Ort

Die Flow-Ansicht bietet vollständige Transparenz über alle ausgelösten Playbooks. Sie zeigt, welche Workflows ausgeführt wurden, welche Bedingungen zur Auslösung führten und welche Aktionen im Anschluss erfolgten. Diese Informationen unterstützen Sie dabei, Abläufe gezielt nachzuvollziehen, Reaktionszeiten zu optimieren und potenzielle Fehlkonfigurationen frühzeitig zu erkennen.

LLM Provider: Der Motor für adaptive Playbooks

Binden Sie eigene Large Language Models (LLMs) an und nutzen Sie vorhandene Ressourcen, um die Arbeit mit Playbooks leistungsstärker zu gestalten. Legen Sie Nutzungslimits fest und steuern Sie gezielt, welche Modelle für Analyse-, Bewertungs- oder Automatisierungsaufgaben verwendet werden.

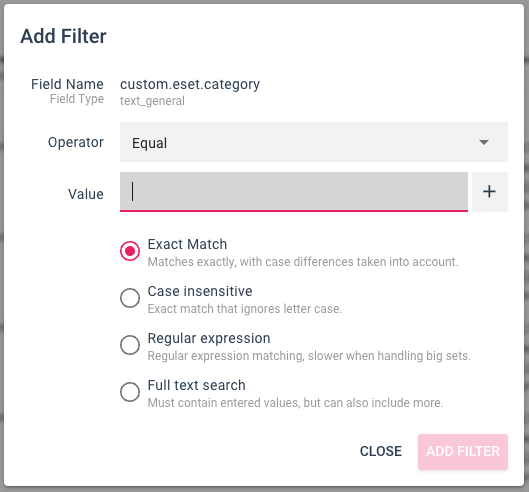

Erweiterte Filterfunktionen: SIEM-Suche optimiert

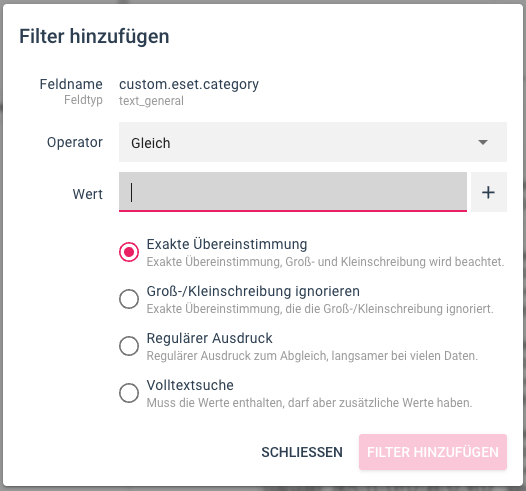

Die SIEM-Suche wurde um zwei Funktionen erweitert, die gezieltere und robustere Abfragen ermöglichen. Dies bringt besonders im Umgang mit Windows-Protokollen und dynamisch strukturierten Daten Vorteile mit sich.

Zum einen lassen sich Suchanfragen jetzt optional ohne Berücksichtigung der Groß- und Kleinschreibung durchführen. Das ist besonders hilfreich bei der Analyse von Windows-Prozessen, bei denen Schreibweisen wie powershell.exe, PowerShell.EXE oder PoWeRsHeLl.exe technisch identisch, aber im Log unterschiedlich formatiert sein können. Mit der neuen Option erhalten Sie konsistente Treffer unabhängig davon, wie der Prozessname im Einzelfall geschrieben wurde.

Zum anderen unterstützt die Suche nun reguläre Ausdrücke (Regex). Damit lassen sich auch strukturierte oder sich wiederholende Muster effizient abbilden. Dies können etwa alle Hosts mit einem bestimmten Namenspräfix, Cloud-Instanzen mit projektspezifischer Bezeichnung oder Dateipfade mit variablen Komponenten sein.

Beide Funktionen stehen Ihnen ab sofort plattformweit in allen SIEM-Filtern zur Verfügung und verbessern die Treffgenauigkeit und Flexibilität bei der Ereignisanalyse.

Full Release der Host-Route: Raus aus der Beta-Phase

Was lange währt wird immer besser. Die Hostroute hat erfolgreich die Beta Phase überstanden und zeigt sich nun in vollem Glanz. Mit dem Full Release steht Ihnen ab sofort eine verbesserte Lösung für die Verwaltung Ihrer Hosts zur Verfügung. Außerdem können Sie sich innerhalb der Host Route zusätzlich über eine gänzlich neue Funktion, den Host Tracer, freuen.

Beta Tracer: Frühzeitig erkennen, was aus dem Rahmen fällt

Das aus der SIEM-Route bekannte Tracer-Feature ist nun auch im Host-Kontext der Enginsight Plattform als Beta-Version verfügbar und löst den Profiler in seiner Funktion als Anomalie-Erkennungs-Feature ab. Mit wenigen Klicks erstellen Sie kontextbasierte Host-Analysen und erhöhen die Robustheit Ihrer Systeme. Mit dem Update auf Version 4.8.0. erhalten Sie alle Tracer Funktionen.

Bestehende Modelle aus dem Profiler werden automatisch in den Tracer übertragen. Rechnen Sie mit ca. 60 Minuten für die vollständige Übertragung Ihrer Modelle.

Tracer: Effiziente Anomalie Erkennung

Der Tracer ist in der Lage Host-Metriken kontextsensitiv über längere Zeiträume hinweg auszuwerten, daraus Normalverhalten abzuleiten und in diesem Zuge Anomalien zuverlässig zu erkennen. Durch die Berücksichtigung von Dauer sowie Häufigkeit der Vorkommnisse, ermöglicht dies eine noch genauere Vorhersage und Erkennung. So können bspw. auch viele kleine Abweichungen über den Tag zielgerichtet als Anomalie priorisiert werden, während der Tracer regelmäßige Peaks als erwartetes Verhalten einzuordnen weiß. Im Score erhalten Sie weiterhin wertvolle Einsichten in die Erkennung sowie den Grund, warum ein Bereich als Anomalie erkannt wurde.

Neben einer intuitiven Benutzeroberfläche bietet der Tracer auch eine ressourcenschonende Lösung der Anomalie Erkennung und kommt bei voller Leistung auch mit geringer CPU-Auslastung aus.

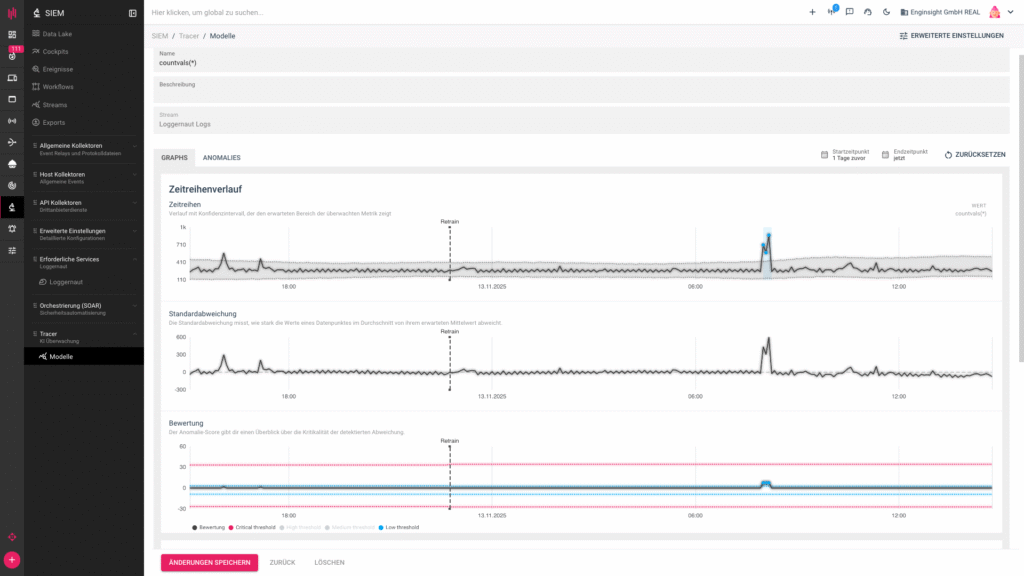

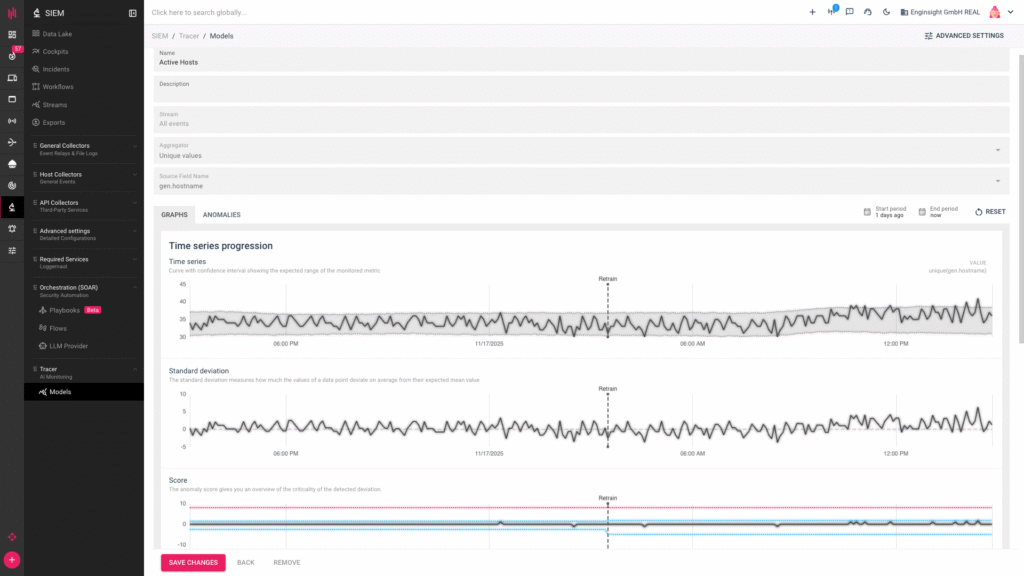

Modelle: Aussagekräftige Detailansichten

Unter Modelle finden Sie für jeden angelegten Tracer, pro Host ein Modell für die KI-basierte Zeitreihenanalyse.

Für belastbare Ergebnisse empfehlen wir eine Trainingsdauer von etwa einem Monat. Mindestens 7 Tage sollten nicht unterschritten werden!

In der Ansicht erhalten Sie sowohl eine grafische Darstellung des Zeitreihenverlaufs und seiner Schwankungen als auch die Möglichkeit, weitere Detailinformationen einzublenden.

Zusätzlich bietet die Anomalie-Darstellung eine Übersicht erkannter Auffälligkeiten, klassifiziert nach Kritikalität. Dadurch lassen sich sowohl schleichende Veränderungen als auch plötzlich untypische Nutzungsmuster frühzeitig erkennen.

Beispiel: Ein Host zeigt unter der Woche tagsüber gleichmäßige Auslastung, nachts und am Wochenende kaum Aktivität. Kommt es plötzlich zu erhöhter Aktivität am Samstag um 3 Uhr morgens, stuft die Host-KI das automatisch als relevant ein, unabhängig von starren Grenzwerten.

Weitere Neuerungen

Seitenmenü: Anordnung nach eigenen Präferenzen

In allen neuen Routen können Sie das Seitenmenü jetzt individuell anordnen. Klicken Sie einfach auf das Symbol neben einem Hauptpunkt und ziehen Sie diesen an die gewünschte Position, um die Reihenfolge nach Ihren Prioritäten festzulegen.

Zudem lassen sich Menüpunkte dauerhaft ein- oder ausklappen, um die Ansicht übersichtlich zu gestalten. Nutzen Sie diese Funktion, um die Plattform ganz nach Ihren Bedürfnissen zu strukturieren und jederzeit den Überblick zu behalten.

Hacktor

Aktive Erkennung von Windows ZeroLogon

Hacktor ist jetzt in der Lage aktiv Prüfungen durchzuführen, um Systeme zu identifizieren, die für die ZeroLogon-Schwachstelle anfällig sind. Die Erkennung hilft, betroffene Domänencontroller schnell zu lokalisieren, und hilft Ihnen, damit Sie schnellstmöglich sofortige Gegenmaßnahmen einleiten können.

Erkennung von für Kerberoasting anfälligen Accounts

Mit der Integration des AuthProviders erkennt Hacktor Windows-Accounts, deren Ticket-Hashing (Kerberos TGS) leicht angreifbar wäre. So lassen sich besonders gefährdete Konten früh markieren und zusätzliche Härtungsmaßnahmen anstoßen.

Verbesserte Firmware- und CVE-Erkennung für SNMP-fähige Geräte

Die Firmware- und CVE-Erkennung für SNMP-Geräte wurde erweitert (z. B. AXIS, WAGO, Meraki, QNAP, Ubiquiti, Xerox, IBM u.a.). Der Hacktor ist nun in der Lage, präziser Firmware-Versionen auszulesen und bekannte Sicherheitslücken zuzuordnen, sodass IoT- und Infrastrukturgeräte besser überwacht und priorisiert werden können.

Erkennung ungeschützter HTTP-Portale mit Authentifizierungspflicht

Observer und Hacktor warnen nun vor offen erreichbaren HTTP-Portalen (z. B. Solr, Zookeeper, MongoExpress, Docker Registry), die eigentlich eine Authentifizierung voraussetzen würden. So lassen sich versehentlich veröffentlichte Verwaltungsoberflächen schnell absichern.

Optimierung der Memory-Belastung aller HTTP-Checks

Die HTTP-Prüfroutinen wurden hinsichtlich Speicherverbrauch stark optimiert. Das reduziert die Systemlast bei großflächigen Scans deutlich und erhöht die Skalierbarkeit sowie Stabilität der Prüfprozesse.

Release Notes 4.8.0 – SIEM Playbooks Beta, Full Release of the Hostroute, new Host-KI Beta

Version 4.8.0 introduces exciting innovations for analyzing, automating, and securing your systems. With the new SIEM playbooks, the host AI, and enhanced search capabilities, the detection, evaluation, and response to security events become even more efficient. Additional optimizations further enable more accurate vulnerability analysis and improved overall performance.

Security Orchestration: A New Era of Automated Monitoring with Enginsight

With the new context-based playbooks, we provide you with a tool that enables you to flexibly structure, automate, and adapt security-relevant workflows within the SIEM to your specific environment.

With the update to Loggernaut version 2.13.0, all of the following orchestration features are now available to you.

Playbooks: Correlate Events and Automate Responses

Similar to pivot tables, events within playbooks can be grouped based on shared attributes, for example, affected hosts, users, event types, or timestamps. This makes it possible to capture even complex relationships between events, analyze them in greater depth, and subsequently initiate automated response workflows.

Process and Functionality

Playbooks are based on workflows generated from data streams within the data Lake. A workflow is triggered by defined conditions, for example, specific event types, combinations of log entries, or threshold values.

The triggered workflow serves as the starting point for the playbook and passes along the associated event data.

To see how this works in practice, you can refer to our video: So funktionieren Playbooks im Enginsight SIEM (German version only).

Based on this foundation, you can define additional processing steps within the playbook. The following options are currently available to you:

Datenverarbeitung

- Filters

Use filters to further narrow down the data forwarded to the playbook. They help you filter out irrelevant data based on defined conditions, ensuring that only relevant data sets are forwarded to subsequent processing steps. - Decisions

With decisions, you control the flow of processes within a playbook. You evaluate incoming data based on criteria you define and route it to different processing paths depending on the outcome.

Actions

- Action

Use actions to trigger automated responses, such as calling an external system via a webhook or sending a notification. - LLM (Large Language Model)

Use LLMs to make your playbooks more flexible. LLMs not only support you in automatically generating summaries or assessments, but can also independently make decisions during the workflow. This enables use cases such as automatically verifying suspicious login attempts or evaluating a user’s past activity in context. The application possibilities are virtually limitless.

Through tool calling, the models access relevant SIEM data directly and help you perform complex security analyses efficiently and in context. - Notification

Use notifications to automatically forward events to defined recipients or systems. Create custom messages that contain relevant information directly from the playbook context, enabling targeted communication of security-relevant events.

In this way, both individual scenarios and complex sequences of events can be monitored, evaluated and documented in a structured manner.

An example of how a playbook can be used is the context-based evaluation of successful SSH logins (as shown in the image). A stream of successful logins serves as the starting point. Using Context, fields such as hostname, user and source IP are extracted from the logs and passed to the decision path. If the logins clearly relate to test or local systems, the process ends. All remaining logins are forwarded to an LLM, which evaluates the source history and the criticality of the target system based on a custom prompt. Unremarkable events end the playbook flow, only in the case of critical or suspicious logins, a notification for manual review triggered.

Beyond this simple example, the use cases for playbooks are virtually limitless. Use playbooks to map out complex scenarios and integrate automation into your processes. This preserves resources, reduces the manual validation workload, and helps you reliably distinguish legitimate activities from relevant events.

How to create playbooks in detail can be found in our documentation.

Flows: Alle Details an einem Ort

The Flow view provides complete transparency over all triggered playbooks. It shows which workflows were executed, which conditions led to the trigger, and which actions were carried out afterwards. This information helps you trace processes in a targeted manner, optimize response times and identify potential misconfigurations at an early stage.

LLM Provider: The engine for adaptive playbooks

Integrate your own Large Language Models (LLMs) and make use of existing resources to make working with playbooks more powerful. Define usage limits and control precisely which models are used for analysis, evaluation or automation tasks.

Extended filter functions: SIEM search optimized

The SIEM search has been expanded with two functions that enable more targeted and robust queries. This is particularly useful when working with Windows logs and dynamically structured data.

Firstly, search queries can now optionally be performed without considering upper and lower case. This is particularly helpful when analyzing Windows processes, where variations such as powershell.exe, PowerShell.EXE or PoWeRsHeLl.exe are technically identical but may appear in the log in different formats. With the new option, you receive consistent matches regardless of how the process name is written in each case.

Secondly, the search now supports regular expressions (regex). This allows structured or recurring patterns to be efficiently represented. These may include all hosts with a specific name prefix, cloud instances with project-specific naming, or file paths with variable components.

Both functions are now available platform-wide in all SIEM filters and improve the accuracy and flexibility of event analysis.

Full release of the host route: out of the beta phase

Good things are worth the wait — and only get better. The host route has successfully completed the beta phase and now presents itself in full splendor. With the full release, an improved solution for managing your hosts is now available to you. In addition, you can also look forward to a completely new feature within the host route: The host Tracer.

Beta Tracer: detect early when something deviates

The Tracer feature known from the SIEM route is now also available in the host context of the Enginsight platform as a beta version and replaces the Profiler in its function as an anomaly detection feature. With just a few clicks, you can create context-based host analyses and increase the robustness of your systems.

With the update to version 4.8.0, you receive all Tracer functions. Existing models from the Profiler are transferred to the tracer automatically. Allow approximately 60 minutes for your models to be fully migrated.

Tracer: Efficient anomaly detection

The Tracer is able to analyze host metrics in a context-sensitive manner over longer periods of time, derive normal behavior from them and reliably detect anomalies in the process. By taking into account the duration and frequency of occurrences, this enables even more accurate prediction and detection. For example, many small deviations throughout the day can be purposefully prioritized as anomalies, while the tracer recognizes regular peaks as expected behavior. In the score graph, you continue to receive valuable insights into the detection as well as the reason why an area was identified as an anomaly.

In addition to an intuitive user interface, the Tracer also offers a resource-efficient solution for anomaly detection and achieves full performance even with low CPU utilization.

Models: meaningful detailed views

Under Models, you will find a model for AI-based time series analysis for each created Tracer, per host.

For reliable results, we recommend a training period of about one month. At least 7 days of training are obligatory, however.

In the view, you receive both a graphical representation of the time series progression and its fluctuations, as well as the option to display further detailed information.

In addition, the anomaly view provides an overview of detected irregularities, classified by criticality. This makes it possible to detect both gradual changes and sudden atypical usage patterns at an early stage.

Example: A host shows steady load during the day on weekdays and hardly any activity at night or on weekends. If there is suddenly increased activity on Saturday at 3 a.m., the host AI automatically classifies this as relevant, regardless of fixed thresholds.

Further innovations

Sidebar: arrange according to your own preferences

In all new routes, you can now arrange the sidebar individually. Simply click on the icon next to a main menu item and drag it to the desired position to define the order according to your priorities.

Menu items can also be permanently expanded or collapsed. Use this function to structure the platform entirely according to your needs and maintain an overview at all times.

Hacktor

Active detection of Windows ZeroLogon

Hacktor is now able to actively perform checks to identify systems that are vulnerable to the ZeroLogon vulnerability. The detection helps to quickly locate affected domain controllers and supports you in taking immediate countermeasures.

Detection of accounts vulnerable to Kerberoasting

With the integration of the AuthProvider, Hacktor detects Windows accounts whose ticket hashing (Kerberos TGS) would be easily attackable. This allows particularly vulnerable accounts to be flagged early and additional hardening measures to be initiated.

Improved firmware and CVE detection for SNMP-capable devices

Firmware and CVE detection for SNMP devices has been expanded (e.g. AXIS, WAGO, Meraki, QNAP, Ubiquiti, Xerox, IBM and others). Hacktor is now able to read firmware versions more precisely and match known vulnerabilities, allowing IoT and infrastructure devices to be monitored and prioritized more effectively.

Detection of unprotected HTTP portals requiring authentication

Observer and Hacktor now warn about publicly accessible HTTP portals (e.g. Solr, Zookeeper, MongoExpress, Docker Registry) that should actually require authentication. This enables unintentionally exposed management interfaces to be secured quickly.

Optimization of memory load for all HTTP checks

The HTTP check routines have been significantly optimized in terms of memory consumption. This noticeably reduces system load during large-scale scans and increases the scalability and stability of the inspection processes.