Mit der neuen Hostroute inkl. globaler Tags und einer optimierten Malware-Erkennung erhalten Sie leistungsstarke Tools für eine effizientere IT-Sicherheitsstrategie. Automatisierte Compliance-Prüfungen, erweiterte Bedrohungserkennung und eine intuitive Verwaltung machen Ihre Infrastruktur widerstandsfähiger denn je.

Hostroute Beta – Alles glänzt so schön neu

Um einen reibungslosen Verlauf aller Funktionalitäten zu gewährleisten, stellen Sie bitte sicher, dass Ihr Pulsar mindestens auf Version 6.6.0 geupdatet ist, um alle Vorteile der neuen Beta zu erhalten.

Die Hostroute wurde grundlegend überarbeitet, um Ihnen eine noch klarere und effizientere Verwaltung Ihrer IT-Infrastruktur zu ermöglichen. Neben einer optimierten Navigation und erweiterten Funktionen wird im Folgenden auf die großen Neuerungen dieses Releases eingegangen, die Ihre Sicherheits- und Verwaltungsprozesse auf das nächste Level heben. So behalten Sie jederzeit den Überblick, erkennen Risiken frühzeitig und können gezielt Maßnahmen ergreifen.

Hostdetails

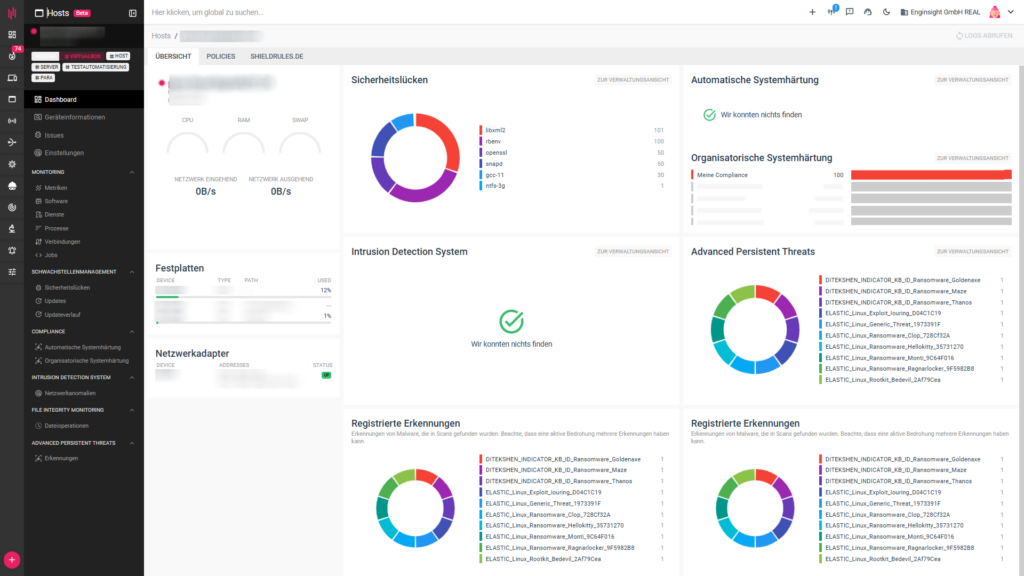

Die Hostdetails wurden komplett neu strukturiert. Das vertikale Menü enthält nun alle Funktionen und Einstellungen, die den Host direkt betreffen, während das horizontale Menü Informationen anzeigt, die passiv auf den Host verweisen. Zusätzlich wurde die Ansicht um neue Funktionen erweitert, die Ihnen eine noch gezieltere Nutzung ermöglichen. So behalten Sie den Überblick über alle relevanten Details und können schnell auf den aktuellen Sicherheitsstatus und etwaigen Handlungsbedarf reagieren.

Host Übersichten – bekannte Funktionen in neuem Gewand

Im Menü finden Sie weiterhin vertraute Funktionen wie das Softwareinventar, Policies, Plugins und Systemevents sowie den Update Manager, das Intrusion Detection System (IDS) und File Integrity Monitoring (FIM). Diese wurden in der neuen Version grundlegend überarbeitet und bieten eine intuitivere Bedienung sowie eine effizientere Verwaltung Ihrer IT-Umgebung.

Doch damit nicht genug – die Plattform wurde um völlig neue Funktionen erweitert, die Ihre Sicherheits- und Verwaltungsprozesse auf ein neues Level heben: Der Tag Manager und die globalen Tags ermöglichen eine noch flexiblere Organisation Ihrer Hosts. Das neue Compliance-Modul automatisiert und strukturiert die Systemhärtung, während die erweiterten Funktionen zur Erkennung von Advanced Persistent Threats (APT) helfen, gezielte und komplexe Angriffe frühzeitig zu erkennen. Zusätzlich können Sie mit der neuen Exportfunktion Ihre Ergebnisse ganz einfach aus der Plattform heraus exportieren – sei es als vollständige Liste oder als vorgefilterte Auswahl für eine präzisere Analyse und Weiterverarbeitung.

Neu: Globale Tags und Tag Manager für mehr Kontrolle und Übersicht in Ihrer IT!

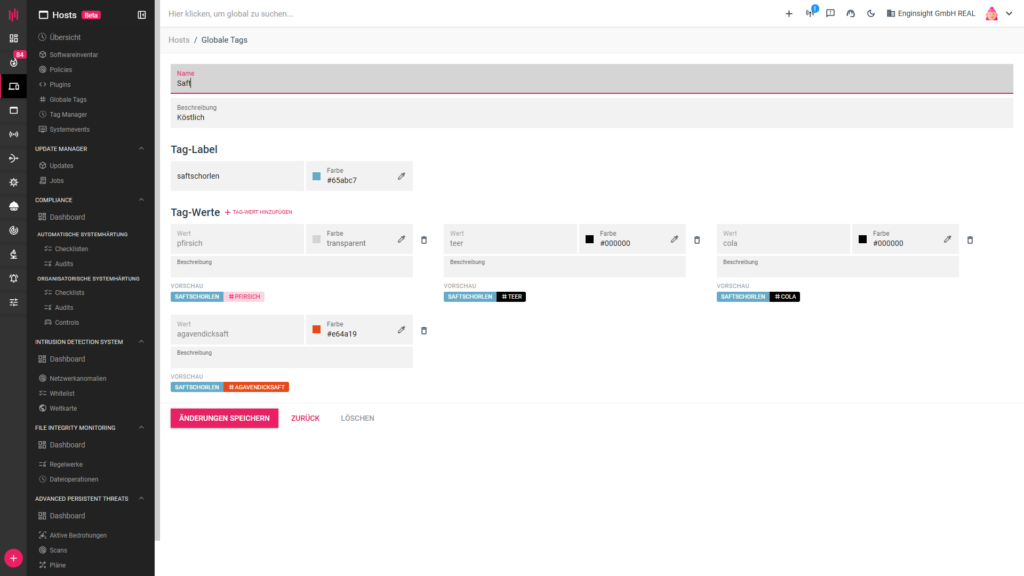

Globale Tags

Mit der Einführung globaler Tags erleben Sie eine bedeutende Neuerung in der Tag-Verwaltung. Globale Tags ermöglichen es Ihnen, zentrale, einheitliche Kategorien zu erstellen, die in Ihrer gesamten IT-Umgebung verwendet werden können. Starten Sie direkt und entnehmen Sie unserer Dokumentation, wie Sie globale Tags einrichten oder Tag Manager erstellen.

Stellen Sie sich vor, Sie können Tags wie „Compliance-Status“ oder „Sicherheitsniveau“ global festlegen und auf alle relevanten Ressourcen anwenden. Diese zentrale Verwaltung sorgt nicht nur für mehr Übersicht, sondern ermöglicht auch eine schnellere und präzisere Filterung und Analyse Ihrer Daten.

Die neuen globalen Tags vereinfachen die Verwaltung Ihrer IT-Ressourcen und geben Ihnen mehr Kontrolle und Flexibilität, um Ihre gesamte Infrastruktur effizient zu organisieren.

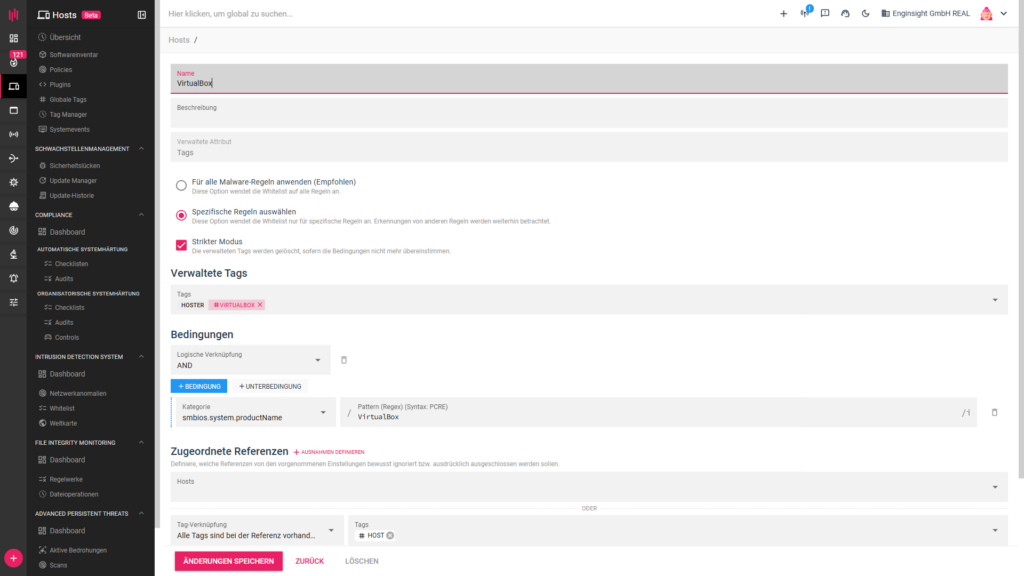

Tag Manager

Mit dem neuen Tag Manager Feature behalten Sie jederzeit den Überblick über Ihre IT-Umgebung. Tags ermöglichen eine einheitliche Kategorisierung von Hosts und Systemen, wodurch Sie Ihre Infrastruktur gezielt organisieren und schnell filtern können. So lassen sich beispielsweise Sicherheitsrichtlinien effizient zuweisen oder Hosts automatisch vom Intrusion Detection System (IDS) erfassen, sobald sie mit einem entsprechenden Tag versehen sind. Diese flexible Verwaltung spart Zeit und vereinfacht die Steuerung komplexer IT-Landschaften.

Neu: Systemhärtungen für maximale Sicherheit – Automatisch und Organisatorisch!

Der Abschnitt Compliance dient der umfassenden Dokumentation sowie dem zuverlässigen Nachweis über erfüllte Vorgaben. Diese Anforderungen können manuell abgehakt und überprüft werden, was Ihnen mehr Flexibilität und Nachvollziehbarkeit bietet. Alle Compliance-Prüfungen werden protokolliert, sodass Sie stets einen Nachweis für die Einhaltung oder Nicht-Einhaltung aller festgehaltenen Richtlinien haben.

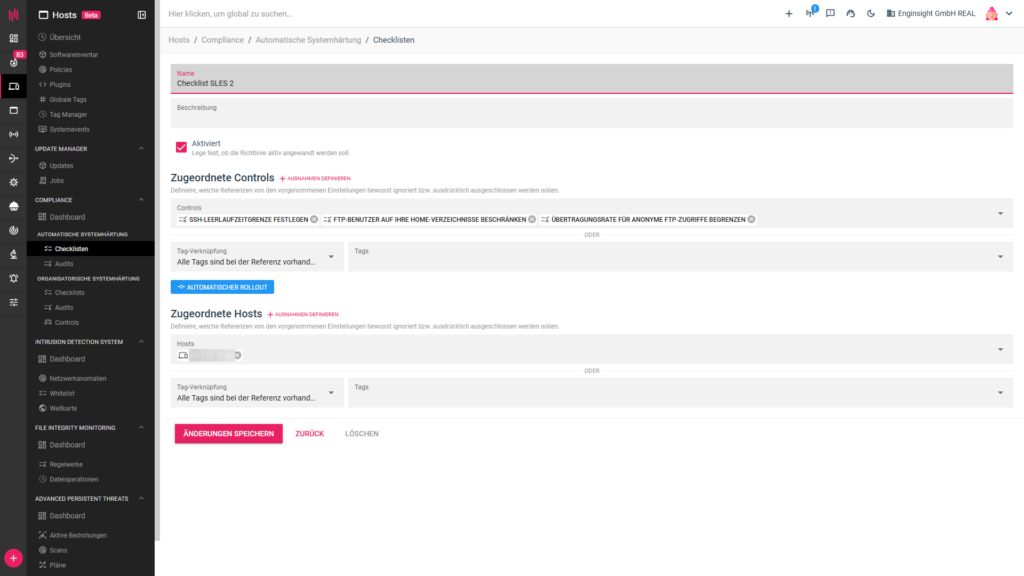

Automatische Systemhärtungen: Schutz auf Knopfdruck

Mit den automatischen Systemhärtungen werden Sicherheitslücken und Schwachstellen in Ihrer Infrastruktur proaktiv adressiert. Diese Funktion stellt sicher, dass Ihre Systeme kontinuierlich nach den neuesten Sicherheitsstandards konfiguriert werden, ohne dass manuelles Eingreifen erforderlich ist. So bleibt Ihre Umgebung stets robust und sicher, während gleichzeitig der Aufwand für die Wartung reduziert wird.

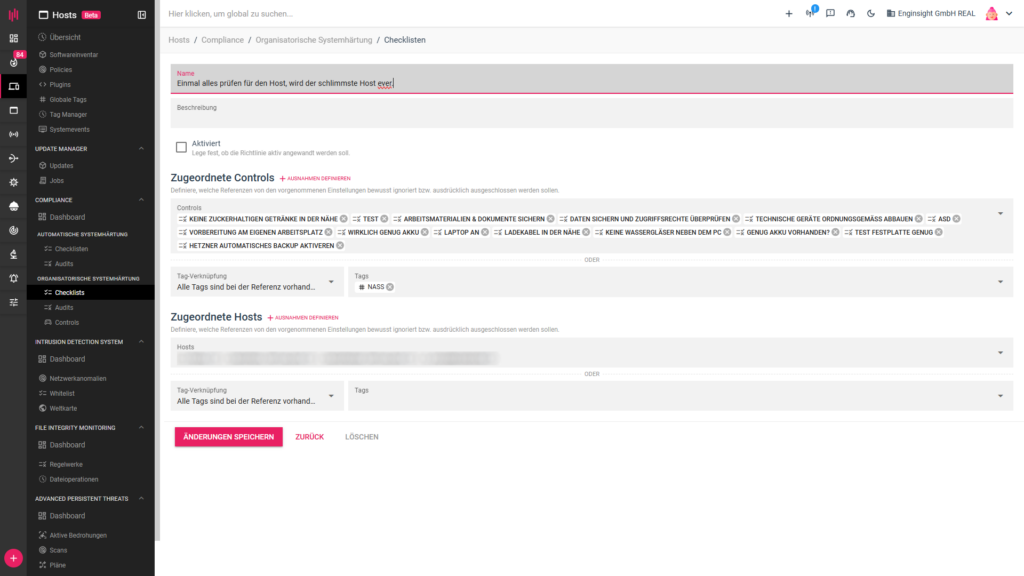

Organisatorische Systemhärtungen: Vollständige Transparenz und Kontrolle

Neben den automatischen Härtungsprozessen können Sie auch organisatorische Systemhärtungen definieren, um gezielte Sicherheitsrichtlinien zu etablieren. Diese ermöglichen es Ihnen, Ihre Sicherheitsanforderungen genau zu dokumentieren und sicherzustellen, dass alle internen Prozesse den festgelegten Standards entsprechen. Die vollständige Nachvollziehbarkeit und das Monitoring dieser Maßnahmen bieten Ihnen die nötige Transparenz, um organisatorische Sicherheitslücken schnell zu erkennen und zu beheben.

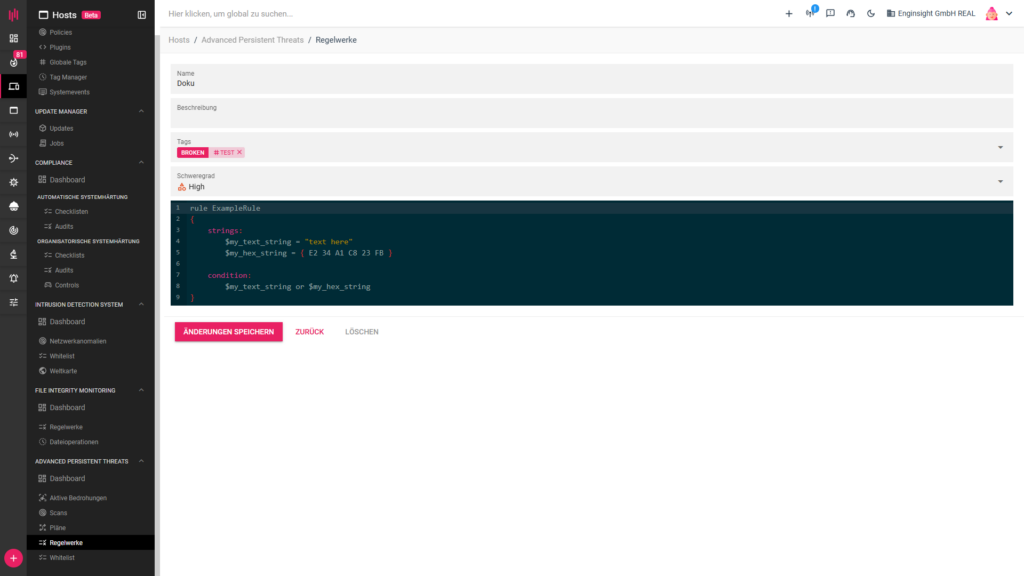

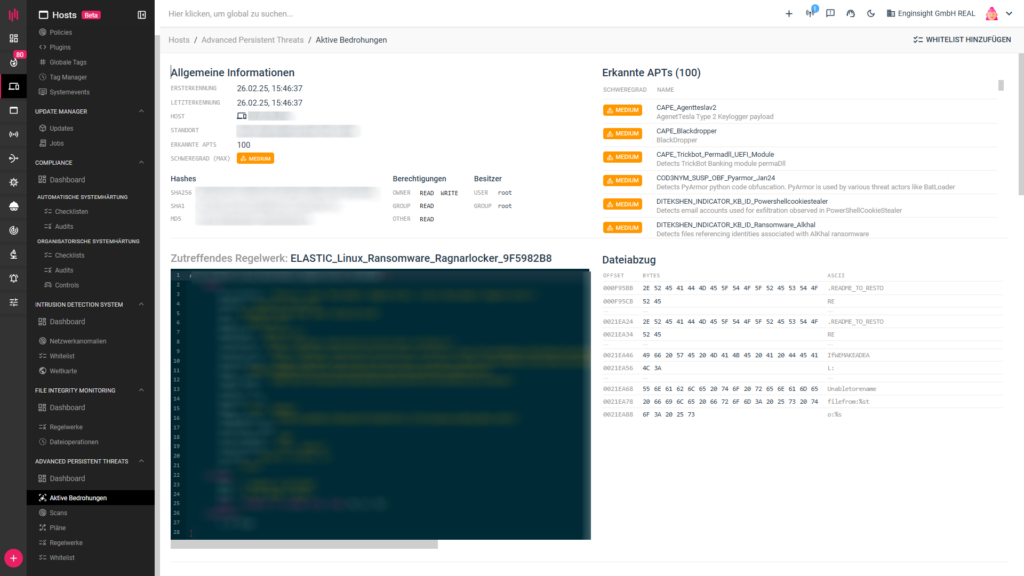

Neu: Erweiterte Malwareerkennung mit Advanced Persistent Threats

Die Malware-Erkennung wurde dank neuer Advanced Persistent Threats Überwachung auf ein neues Niveau gehoben. Mit nunmehr rund 7000 Regeln, welche komplett automatisiert importiert und up to date gehalten werden, erhalten Sie eine umfassende und stets aktuelle Bedrohungserkennung. Eine besondere Neuerung ist die Fähigkeit, benutzerdefinierte Erkennungsregeln zu erstellen, was durch die Einbindung von YARA-Regeln ermöglicht wird. Diese Flexibilität erlaubt es Ihnen, gezielt auf spezifische Bedrohungen zu reagieren.

Die festen Regeln sorgen für sofortige Warnungen bei Unregelmäßigkeiten. Weiterhin erhalten Sie durch das Syntax-Highlighting eine optimierte Übersicht. Mit diesen umfassenden Verbesserungen genießen Sie eine gesteigerte Sicherheit, eine benutzerfreundlichere Oberfläche und eine optimierte Verwaltung Ihrer IT-Infrastruktur.

Neue Exportfunktion: Maximale Flexibilität für Ihre Daten!

Wir freuen uns, Ihnen die brandneue Exportfunktion vorstellen zu können, die ab sofort in unseren Ansichten verfügbar ist! Mit dieser lang ersehnten Erweiterung haben Sie nun die Möglichkeit, ganze Listen oder individuell gefilterte Ergebnisse direkt aus der Plattform heraus zu exportieren.

Ganz gleich, ob Sie eine umfangreiche Datenübersicht oder nur spezifische, gefilterte Informationen benötigen – der Export Ihrer Daten war noch nie so einfach und schnell. Nutzen Sie die Flexibilität, Ihre Daten in gängigen Formaten zu speichern und für Ihre weiteren Analysen oder Präsentationen zu verwenden. Diese neue Funktion eröffnet Ihnen zahlreiche Möglichkeiten, Ihre Arbeitsprozesse zu optimieren und Ihre Daten effektiv weiterzuverarbeiten!

Weitere Neuerungen

Reporter

CVE-Erkennung: Dedizierte Quellen für macOS, Alma Linux und Rocky Linux

Zusätzlich zu der NIST wurden nun dedizierte CVE-Quellen für die Betriebssysteme macOS, Alma Linux und Rocky Linux ergänzt – neben NIST fließen nun weitere vertrauenswürdige Sicherheitsdatenbanken in die Analyse ein. Dies ermöglicht eine noch präzisere Identifikation von Sicherheitslücken auf einer breiteren Plattformbasis. Dadurch erhalten Sie umfassendere und aktuellere Informationen zu Schwachstellen, was Ihre Sicherheitsstrategie noch effektiver macht.

Verbesserte CV-Erkennung für Audits durch erweiterte Verwendung von Metadaten

Die Erkennungsqualität bei Audits wurde durch die Nutzung von Banners und zusätzlichen Metainformationen aus Hacktor-Scans erheblich optimiert. Diese Erweiterung ermöglicht eine präzisere Bewertung von Schwachstellen, reduziert False Positives und verbessert somit die Verlässlichkeit der Ergebnisse. So erhalten Sie noch aussagekräftigere und treffsichere Erkennungen für eine effizientere Sicherheitsanalyse.

Performance-Optimierung des Reporters – Effizientere Datenverarbeitung

Der Reporter wurde erheblich optimiert, um die Performance zu steigern und die Systemlast zu reduzieren. Diese Verbesserung entlastet zudem die Datenbank. Bitte beachten Sie, dass für diese Optimierung mindestens die Version 3.4.46 (verfügbar seit 22.01.2025) des Observers erforderlich ist, um alle Vorteile der verbesserten Datenverarbeitung nutzen zu können.

Pulsar Neuerungen

Neue SIEM-Integration: Extreme Networks ExtremeCloud IQ Collector

Mit der Einführung des Extreme Networks ExtremeCloud IQ Collectors wird die SIEM-Integration weiter ausgebaut. Dieser neue Collector sorgt dafür, dass sicherheitsrelevante Ereignisse effizient erfasst und verarbeitet werden können. So profitieren Sie von einer schnellen und präzisen Analyse Ihrer Netzwerksicherheitsdaten.

SIEM: Effizientere Verarbeitung von Systemlogs durch gezielte Eingangsfilter

Der Pulsar-Agent ermöglicht nun eine gezielte Vorfilterung eingehender SIEM-Logs direkt am Relais. Da viele Systeme – insbesondere Telefone und Switches – keine granulare Log-Steuerung bieten und oft große Mengen irrelevanter Daten erzeugen, führte dies bisher zu unnötigem Speicherverbrauch und hoher Last. Mit den neuen Input-Filtern lassen sich diese überflüssigen Logs bereits vor der Weiterverarbeitung aussortieren, wodurch der Datenverkehr reduziert und die Performance der Log-Verarbeitung erheblich verbessert wird.

Blitzschnell und zuverlässig: Optimierte IDs-Performance!

Mit dieser Version haben wir die Performance des IDS deutlich verbessert und gleichzeitig den Ressourcenverbrauch gesenkt. So profitieren Sie von einer effizienteren Bedrohungserkennung bei geringerer Systemlast. Und das Beste: Weitere Optimierungen sind bereits in Planung, um das IDS noch leistungsstärker und smarter zu machen!

Hinweis: Standardverhalten für Relay-Kollektoren ohne Extraktor geändert

Relay-Kollektoren ohne ausgewählten Extraktor extrahieren nun standardmäßig keine Daten mehr. Diese fehleranfällige Methode wurde entfernt, um die Stabilität und Zuverlässigkeit der Datenerfassung zu verbessern. Bitte überprüfen Sie bestehende Kollektoren auf eine korrekte Extraktor-Auswahl!

Loggernaut Neuerungen

Neues für SIEM Nutzer

Mit dem aktuellen Update des Loggernauts führen wir automatisierte Alarme ein, um jederzeit einen Überblick für den Stand des SIEMs zu haben. Die folgenden Szenarien stehen Ihnen mit dem aktuellen Build zur Verfügung.

- Festplattennutzung Management und Indexserver

- Lange Recoveryqueue

- Workflow kann nicht ausgeführt werden

- Traicer Anomalieerkennung kann nicht ausgeführt werden

- Kaputte Solr Collection / Indexserver down ( -> Solr für Organisation kaputt)

- Loggernaut kann essentielle Komponenten beim Start nicht initialisieren

Die Benachrichtigung erfolgt zunächst automatisch an die E-Mail der Hauptorganisation in dem das SIEM betrieben wird. Wir werden mit den nächsten Updates mehr Optionen zur Verfügung stellen, unteranderem auch Verantwortlichkeiten für das SIEM eintragen zu können.