Leitfaden für KRITIS-Betreibende

Leitfaden für KRITIS-Betreibende

Cybersecurity für kritische Infrastruktur

Das IT-Sicherheitsgesetzt 2.0 fordert zahlreiche Änderungen und Anforderungen an KRITIS-Betreibende sowie Unternehmen im besonderen öffentlichen Interesse. Ganz besonderes Ausgenmerk liegt auf dem Einsatz von Systemen zur Angriffserkennung, gemäß § 8a Absatz 1a BSIG. Dies wird ab 01. Mai 2023 Pflicht.

Wie Sie die BSI-Empfehlungen einfach und nachhaltig umsetzen, erfahren Sie hier.

BSI-Empfehlungen einfach umsetzen

Cyberangriffe gehören (leider) heute zum IT-Alltag. Die Frage ist nicht länger ob, sondern wann ein Angriff erfolgt. Die Angriffsszenarien sind vielfältig und stellen IT-Verantwortliche ständig vor neue Herausforderungen. Denn eines ist klar: Angriffe müssen (automatisch) abgewehrt werden; die Folgen eines geglückten Cyberangriffs könnten fatal sein, erst recht, wenn kritische Infrastrukturen betroffen sind.

Was ist die „BSI-Orientierungshilfe“?

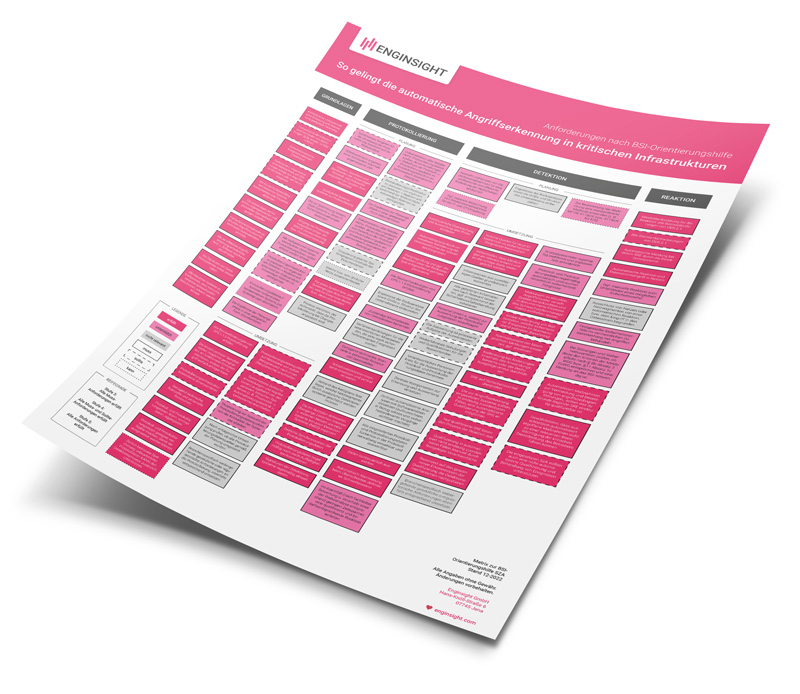

Die BSI-Orientierungshilfe (OH) ist ein umfassendes Dokument des BSI. Sie beschreibt verbindliche Anforderungen für den Einsatz von Systemen zur Angriffserkennung (SzA); und unterteilt diese in drei Phasen: PROTOKOLLIERUNG, DETEKTION und REAKTION. Die darin beschriebenen Maßnahmen werden in SOLL-, MUSS- und KANN-Anforderungen unterteilt und zudem priorisiert in drei Stufen, abhängig vom angestrebten „Reifegrad“.

Im ersten Step genügt das Erreichen von Reifegrad 3. Betreibende kritischer Infrastrukturen sollten längerfristig Grad 4 erreichen. Insofern ergibt sich eine kontinuierliche Verbesserung der IT-Sicherheitsmaßnahmen, was unter dem Aspekt der stetig steigenden und komplexeren Bedrohungslage absolut sinnvoll und geboten ist.

BSI-KRITIS-Verordnung (BSI-KritisV) und IT-Sicherheitsgesetz 2.0 (IT-SiG 2.0) fordern deshalb „angemessene organisatorische und technische Vorkehrungen“. Ab Mai 2023 sind Betreibende kritischer Infrastrukturen u. a. zum Einsatz von Systemen zur Angriffserkennung verpflichtet. Welche Systeme sich dafür eignen, bleibt offen. Nicht selten sind Betroffene unsicher, welche Systeme wirklich geeignet sind und benötigt werden. SIEM-Systeme kommen den meisten als Erstes in den Sinn. Doch, anders als viele erwarten, sind sie nicht alternativlos!

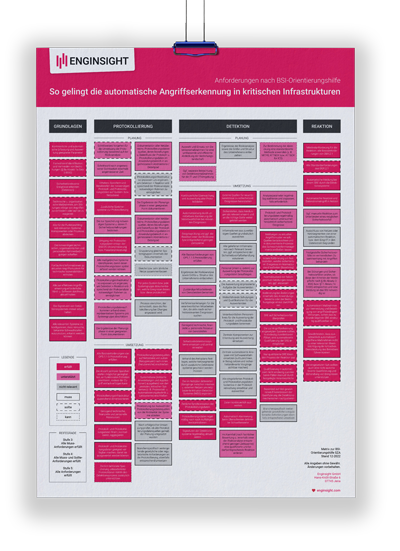

Enginsight-Matrix zur BSI-Orientierungshilfe

Erfahren Sie auf einem Blick, wie Enginsight Sie bei der Umsetzung der BSI-Orientierungshilfe gemäß § 8a Absatz 3 BSIG unterstützt.

Automatische Systeme zur Angriffserkennung und -abwehr

Bei der Absicherung Ihrer IT-Infrastruktur und der Einhaltung der gesetzlichen Vorgaben für kritische Infrastrukturen unterstützen wir Sie von der Planung bis zur Umsetzung. So erreichen Sie mindestens Reifegrad 3, weisen Cyberresilienz nach und sichern Ihre „Digital Compliance“.

Nachfolgend ein kleiner Ausschnitt, welche Anforderungen aus der „BSI-Orientierungshilfe zum Einsatz von Systemen zur Angriffserkennung“ Sie mit Enginsight und den passenden Dienstleistern erfüllen können. Eine Gesamtübersicht liefert Ihnen die Enginsight-Matrix zur BSI-Orientierungshilfe.

- Fortlaufende Anomalie-Erkennung in Echtzeit anhand der Kommunikationsdaten (Metadaten und Inhalte) und Logdaten

- Spezifisch für die Überwachung und Anomalie-Erkennung in IT-Netzwerken konzipiert, über Standardschnittstellen mit weiteren Systemen (z. B. SIEM) verbindbar

- Vollautomatische Reaktionsprozesse realisierbar (Intrusion Prevention / IPS) für direkten Bedrohungsstopp

- Umfassende Datensammlung von Kommunikationen und Netzwerkereignisse; darüber hinaus werden Protokolldaten auf Systemen erfasst und für forensische Untersuchungen zielgerichtet gespeichert

- Protokolldaten können nach Bedarf anonymisiert werden (Datenschutz)

- Auswertung der gesammelten Daten und Klassifizierung und Alarmfunktion

- Autonome Ereignissereaktion und Anomalieunterbindung, Managed Services von Enginsight-Partnern unterstützen zusätzlich in organisatorischer und personeller Hinsicht

- Hostbasierte IDS erkennt den konkreten Payload einer möglichen Attacke und kann das erfolgreiche Ausführen dank IPS blockieren; integriertes Endpoint-Detection-Response-Moduls schützt vor Schadcode

- Anomalie-Meldungen werden nach Kritikalität priorisiert und farblich gekennzeichnet; definierte Alarme, individualisierbare Nutzer- und Gruppenrichtlinien

- Umfassendes Schwachstellenmanagement

- Mittels Intrusion Prevention System (IPS) automatisierter Eingriff in den Netzwerkstrom

- Zusätzlich zur automatisierten Qualifizierung ist ein manuelles Behandeln von Schwachstellen und Ereignissen möglich

- Laufender Betrieb bleibt unbeeinträchtigt, während verdächte Netzwerkkommunikation behandelt wird

- Bei Störungen mit Meldepflicht kann die Meldung mit Analysedaten aus Enginsight angereichert werden

- Bei sicherheitsrelevanten Ereignissen kann Enginsight automatisch alarmieren

Status-quo Wie gut sind Sie bisher aufgestellt?

Wenn Ihr Unternehmen KRITIS-reguliert ist und Sie bisher noch unsicher sind, ob Sie Ihre Maßnahmen genügen: Machen Sie eine Bestandsaufnahme. Eine Analyse Ihrer IT-Infrastruktur schafft Transparenz. Wenn die Abweichungen zwischen Ist- und dem Soll-Zustand feststehen, können Sie priorisiert die notwendigen Maßnahmen einleiten.

Mit Enginsight gelingt die Bestandsaufnahme Ihrer IT-Assets auf Kopfdruck.

Wir zeigen Ihnen gerne live, wie schnell das geht. Kontaktieren Sie uns.

Langfristig und nachhaltig hilft Enginsight Ihnen bei der Live-Überwachung Ihrer IT-Infrastruktur. Auch dazu gerne mehr in einer Live-Demo oder einem unserer Webcasts.

FAQ zu den KRITIS-Anforderungen

Die KRITIS-Verordnung in Deutschland bezieht sich auf kritische Infrastrukturen, die für das Land essentiell sind. Dazu gehören:

- Energie: Unternehmen, die Strom und Gas bereitstellen.

- Wasser: Betriebe, die für Trinkwasserversorgung und Abwasserbeseitigung zuständig sind.

- Informationstechnik und Telekommunikation: Anbieter von IT- und Kommunikationsdiensten.

- Gesundheit: Krankenhäuser und andere medizinische Einrichtungen.

- Transport und Verkehr: Dies umfasst sowohl den öffentlichen Verkehr als auch wichtige Verkehrsknotenpunkte.

Betreiber kritischer Infrastrukturen müssen nach BSI zum 1. Mai 2023 und danach alle zwei Jahre nachweisen, dass sie die KRITIS-Anforderungen erfüllen.

Betreiber Kritischer Infrastrukturen (KRITIS) in Deutschland haben gemäß dem BSI-Gesetz (BSIG) und der BSI-Kritisverordnung bestimmte Pflichten:

- Sie müssen eine Kontaktstelle für die betriebene Kritische Infrastruktur benennen.

- Sie sind verpflichtet, IT-Störungen oder erhebliche Beeinträchtigungen zu melden.

- Sie müssen die IT-Sicherheit auf dem „Stand der Technik“ umsetzen.

- Sie müssen alle zwei Jahre gegenüber dem BSI nachweisen, dass sie diese Anforderungen erfüllen.

Wenn KRITIS-Betreiber diesen Vorgaben nicht fristgerecht entsprechen, können sie mit Sanktionen konfrontiert werden. Die genauen Sanktionen oder Bußgelder sind im BSI-Gesetz und in weiteren gesetzlichen Regelungen festgelegt. Es ist daher wichtig, dass KRITIS-Betreiber sich genau über ihre Pflichten und mögliche Konsequenzen im Falle von Verstößen informieren.

Einige grundlegende Anforderungen sind für alle Betreibenden kritischer Infrastrukturen gleich und darauf basiert die Handreichung des BSI, die sogenannte „BSI-Orientierungshilfe“. Weitere Standards gelten zusätzlich, jedoch branchenspezifisch.

Das BSI gibt keine konkreten Technologien an, die eingesetzt werden sollen. Unbestritten reicht der Einsatz von klassischen Antivirenprogrammen nicht aus.

Lesenswert in dem Zusammenhang mit den eingesetzten Produkten ist die Publikation „Empfehlungen zu Entwicklung und Einsatz von in Kritischen Infrastrukturen eingesetzten Produkten“ von UP KRITIS (eine öffentlich-private Kooperation von Betreibenden kritischer Infrastrukturen, Verbänden und staatlichen Stellen) .

Laut BSI-Orientierungshilfe müssen die Ergebnisse der durchgeführten Audits, Prüfungen oder Zertifizierungen der Systeme zur Angriffserkennung einschließlich der dabei aufgedeckten Sicherheitsmängel und der erreichte Reifegrad übermittelt werden.

Das Umsetzungsgradmodell soll die Qualität von Systemen zur Angriffserkennung sukzessive erhöhen. Anhand des Reifegrades wird deutlich, ob es noch Potenziale oder Handlungsbedarf zur Optimierung der IT-Sicherheit bzw. beim Einsatz der SzA gibt. Je niedriger der Reifegrad, desto mehr Handlungsbedarf besteht.

Die Orientierungshilfe gibt Betreibenden einen groben Rahmen und ermöglicht damit Spielraum für eine individuelle Umsetzung. Dabei sind die Formulierungen in der Orientierungshilfe und bei den Umsetzungsgraden an den IT-Grundschutz vom BSI angelehnt.