Was passiert, wenn ein Hacker mit seiner Cyberattacke die Firewall überwindet und beginnt, sich im Firmennetz auszubreiten? Allzu häufig leider erst einmal gar nichts und der erfolgreiche Einbruch in sensible Bereiche der IT-Infrastruktur bleibt unbemerkt.

In der Folge können zum Beispiel Daten gestohlen oder mittels Ransomware IT-Systeme verschlüsselt werden. Immer öfter kombinieren Cyberkriminelle auch beide Attacken. Erst verschlüsseln sie die Systeme und drohen dann, sollte das Lösegeld nicht bezahlt werden, zusätzlich mit der Veröffentlichung geheimer Daten.

Deshalb gewinnt für Unternehmen aller Größen ein leistungsstarkes Intrusion Detection System an Bedeutung. Bei Enginsight ist die Intrusion Detection mit an Bord, sodass der Einsatz eines weiteren Spezialtools entfällt. Mit Version 2.13.0 haben wir die Analyse-Möglichkeiten detektierter Events stark erweitert. Das eröffnet all unseren Nutzern Einblicke, die in dieser Tiefe bisher Großunternehmen mit komplizierten Forensik-Tools vorenthalten war.

Zusätzliche Alarme, Detailverbesserung in unserem Websecurity-Modul und eine verbesserte User Experience sowie Performance bei der Durchführung autonomer Pentests runden die neuste Version von Enginsight ab.

für SaaS verfügbar: ab sofort | für On-Premises verfügbar: ab KW 43

Mit dem IDS Cyberattacken erkennen und analysieren

Indem du den Enginsight Pulsar-Agent auf deinen Servern und Clients ausrollst, etablierst du ein hostbasiertes Intrusion Detection System (IDS). Basis des IDS ist die Analyse des Netzwerkverkehrs mittels Deep Packet Inspection (DPI). Das ermöglicht dir, für Cyberattacken typische Angriffsmuster frühzeitig zu erkennen, um entsprechende Gegenmaßnahmen einzuleiten.

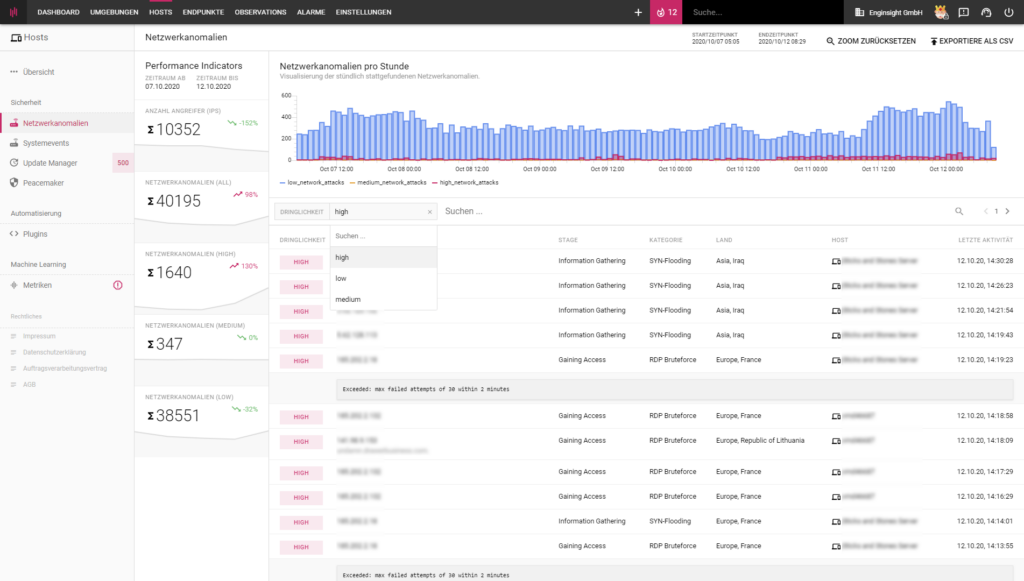

Neue Übersichtsseite für Netzwerkanomalien

Auf einer neu gestalteten Übersichtsseite sammeln wir alle, auf den Hosts detektierten, Vorfälle. Filtere die Events nach Zeitraum, Dringlichkeit und Angriffsart und analysiere, ob sich in deiner IT-Infrastruktur ein sicherheitskritischer Vorfall ereignet hat.

Stufe der Attacke analysieren

Hackerattacken laufen meist nach einem ähnlichen Muster ab und durchlaufen mehrere Stufen (Stages). Nach dem Sammeln von möglichst vielen Informationen versucht der Hacker sich Zugriff zu verschaffen, ihn zu behalten und sich im Netzwerk auszubreiten. Basierend auf dem detektierten Verhalten im Netzwerk, geben wir an, auf welcher Stufe der Angreifer sich bereits befindet, nämlich:

- Information Gathering: Sammeln von grundlegenden Informationen über die IT-Systeme.

- Service Scanning: Gezieltes Suchen nach möglicherweise anfälligen Services.

- Gaining Access: Versuche, Zugriff auf bestimmte Services zu erlangen.

- Persisting Access: Erlangen eines dauerhaften Zugriffs auf die Systeme.

- Infiltrating Network: Ausbreiten der Attacke auf weitere Systeme im Netzwerk.

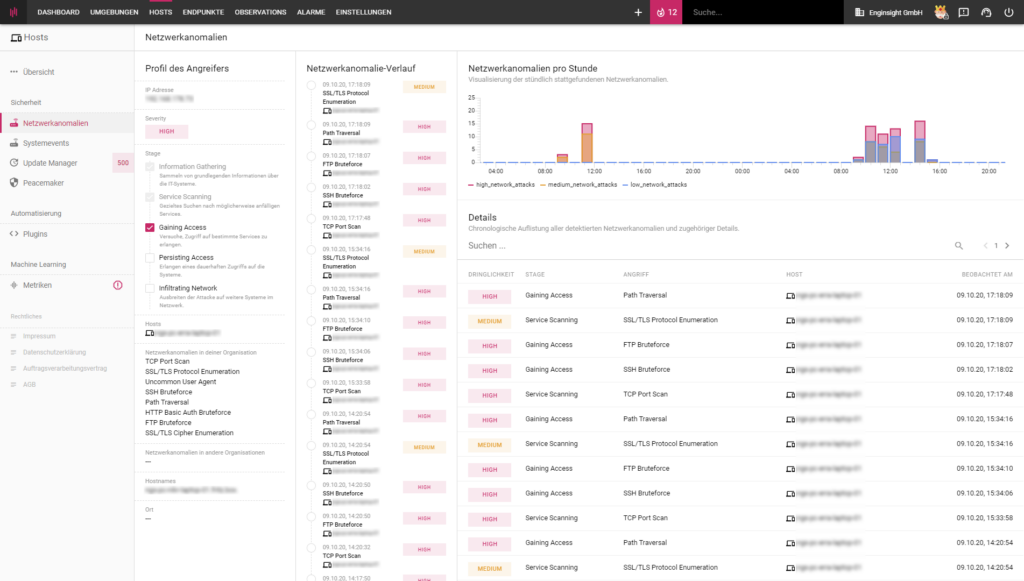

Detailansicht zu Angreifer und Verlauf

Indem du eine Attacke anklickst, gelangst du zu einer neuen Detailansicht, die dir weitergehende Informationen zum stattgefundenen Angriff liefert. In einem Profil des Angreifers erfährst du,

- welche Stufe (Stage) der Angreifer schon erlangt hat.

- welche Hosts er angegriffen hat.

- welche Angriffsmuster er angewendet hat (in deiner und anderen Organisationen).

- ggf. seinen Hostname.

- von wo der Angriff stattgefunden hat.

In einer Verlaufsübersicht kannst du den Ablauf der Attacken nachvollziehen und eine Visualisierung verdeutlicht dir den zeitlichen Verlauf. Die weiterführenden Details zu den einzelnen Events kannst du mittels Searchbar durchsuchen und filtern.

Die Detailansicht hilft dir, genaue Analysen über den Ablauf von Cyberattacken zu ziehen und darauf zu reagieren.

Datenbasis für Blacklisted IPs vergrößert

Auf IP-Blacklists sammeln verschiedene Anbieter in Datenbanken IP-Adressen, die durch schädliches Verhalten aufgefallen sind, etwa Cyberattacken ausgeführt oder Systeme ausspioniert haben. Wenn IP-Adressen von Blacklists mit Ihren IT-Systemen kommunizieren, kann dies ein Hinweis darauf sein, dass gerade eine Cyberattacke ausgeführt wird bzw. die Möglichkeiten einer Hackerattacke geprüft wird.

Bots, deren IP auf Blacklists stehen, scannen permanent öffentlich erreichbare auf Sicherheitslücken. Tritt Blacklisted IP-Traffic allerdings im internen Netzwerk auf, ist dies ein Hinweis auf einen Konfigurationsfehler.

Um noch mehr schädliche IP-Adressen zu identifizieren, haben wir die Datenbasis der Blacklisten deutlich vergrößert und können nun auf über 300.000 Adressen zurückgreifen, die laufend aktualisiert werden. Dafür crawlen wir eine Vielzahl von Blacklisted IP-Datenbanken, unter anderem blocklist.de, badips.com, voipbl.org. Wir geben stets an, auf welcher Blacklist bzw. auf welchen Blacklists sich die IP-Adresse befindet.

SSL/TLS Cipher Enumeration

Die Verschlüsselung des Datenverkehrs via SSL/TLS ermöglicht eine sichere Kommunikation im Internet. Da jedoch einige SSL/TLS-Verfahren veraltet und nicht mehr sicher sind, prüfen Angreifer alle vom Server angebotenen SSL/TLS-Chiffren auf Sicherheitslücken. Ein solcher Scan zur Informationsbeschaffung kann die Grundlage für eine Cyberattacke bilden. Der Enginsight Pulsar-Agent erkennt dank Deep Packet Inspection (DPI), wenn ein Scan auf SSL/TLS-Chiffren durchgeführt wird.

Übrigens: Ob du für deine Webseiten die Best Practice der SSL/TLS-Konfiguration umgesetzt hast, kannst du dauerhaft mit dem Enginsight Observer überwachen.

Die Deep Packet Inspection erkennt die folgenden Angriffsmuster:

- SYN-Flooding

- ARP-Spoofing

- MAC-Spoofing

- Ping of Death

- Ping-DDoS

- Blacklist IP Database

- DNS-Spoofing

- Port Scan

- TCP

- UDP

- Bruteforce

- SSH

- MySQL

- MongoDB

- HTTP Basic Authentication

- FTP

- RDP

- VNC

- SMB

- Cross Site Scripting

- HTTP Request Corruption

- HTTP Response Splitting

- HTTP Request Smuggling

- Remote Code Execution

- Path Traversal

- SQL Injection

- SSL/TLS Cipher Enumeration

- Bot-Aktivität

Neue Alarme

Alarme sind eine effiziente Möglichkeit, über Veränderungen und sicherheitsrelevante Events informiert zu bleiben. Damit du nicht in einer Alarmflut versinkst, sondern nur die Mitteilungen erhältst, die dich wirklich interessieren, kannst du mit Enginsight passgenaue Alarme schalten. Drei neue Alarme eröffnen dir in Version 2.13.0 noch mehr Möglichkeiten, um Sicherheitsrisiken und Probleme frühzeitig zu erkennen.

Neuer offener Port eines Endpunktes

Offene Ports sind unter Umständen ein Sicherheitsrisiko, das von Hackern genutzt wird, um IT-Systeme zu infiltrieren. Deshalb sollten prinzipiell nur Ports geöffnet sein, die für die Funktion des IT-Systems auch notwendig sind. Mit dem neuen Endpunkte-Alarm „Neuer offener Port“ benachrichtigt dich Enginsight, wenn der Observer an einem überwachten Endpunkt einen neuen geöffneten Port detektiert. So behältst du die Kontrolle über die Ports und kannst die Aktion überprüfen. Zum Beispiel, ob die Öffnung des Ports tatsächlich notwendig war und wie sie aus Security-Sicht zu bewerten ist.

In der Dokumentation erfährst du, welche gewöhnlichen Ports der Observer von außen überprüft. Mit dem Enginsight Pulsar-Agent, der direkt auf dem Server installiert ist, kannst du von innen auch ungewöhnliche Ports überwachen und ebenfalls einen Alarm auf neue offene Ports schalten.

Hilfreich sind die Alarme auf neue offene Ports beispielsweise für CISOs oder MSSPs, um ein Vier-Augen-Prinzip bei Port-Öffnungen einzuführen. Via Tag kannst du einen Alarm auf alle (relevanten) Endpunkte bzw. Hosts schalten.

Unerwartete Weiterleitung einer Webseite

In den Einstellungen deiner Endpunkte kannst du Weiterleitungen hinterlegen, die aktiv sein sollen. Der Observer überprüft, ob die Weiterleitungen wie gewünscht funktionieren. Der neue Alarm „Unerwartete Weiterleitung“ löst eine Benachrichtigung aus, sollten die Weiterleitungen nicht wie hinterlegt funktionieren.

Anmeldeversuch eines nicht existierenden Benutzers

Mit der Systemevent-Analyse erkennst du erfolgreiche und fehlgeschlagene Anmeldeversuche bei Servern und Clients, auf denen der Enginsight Pulsar-Agent installiert ist. Das hilft dir, unberechtigte Zugriffe oder Cyberattacken aufzudecken. Bisher konntest du ebenso einen Alarm auf erfolgreiche wie fehlgeschlagene Login-Versuche schalten. Der neue Alarm „Anmeldeversuch eines nicht existierenden Benutzers“ erlaubt dir eine präzisere Eingrenzung.

Websecurity-Monitoring

Mit der letzten Enginsight Version haben wir das Security-Monitoring von Webseiten durch unseren Observer grundlegend überarbeitet. Durch zwei Neuerungen im Detail verbessern sich Usability und Einstellungsmöglichkeiten.

Webseiten-Erreichbarkeit spezifizieren

In den erweiterten Einstellungen deiner Endpunkte kannst du festlegen, wann eine Webseite als erreichbar angesehen werden soll. Standardmäßig gehen wir von einer menschlichen Erreichbarkeit aus. Das heißt, wenn der Status Code 200 zurückgegeben wird. Deaktivierst du die Option ‚Human Accessible‘ wird der Status Code nicht mehr berücksichtigt und lediglich die technische Erreichbarkeit geprüft.

Manuelles Aktualisieren

Mit dem Observer erhältst du eine dauerhafte Überwachung deiner Webseiten. Das ermöglicht, dass du dich über unmerkliche Veränderungen mit Alarmen benachrichtigen lassen kannst. Nimmst du aktiv Veränderungen an deiner Webseite vor und möchtest deine Anpassungen überprüfen, kannst du jetzt manuell die Ergebnisse aktualisieren. Das erspart dir die Wartezeit bis zum nächsten automatischen Scanning. So kannst du beispielsweise unmittelbar überprüfen, ob Änderungen deiner HTTP-Header-Konfigurationen wirksam geworden sind und unseren Empfehlungen entsprechen.

Automatische Penetrationstest

Mit den automatischen Pentets von Enginsight kannst du ebenso einzelne Server und Webseiten wie ganze IT-Infrastrukturen auditieren. Handling und Performance des Pentests haben wir nochmals verbessert.

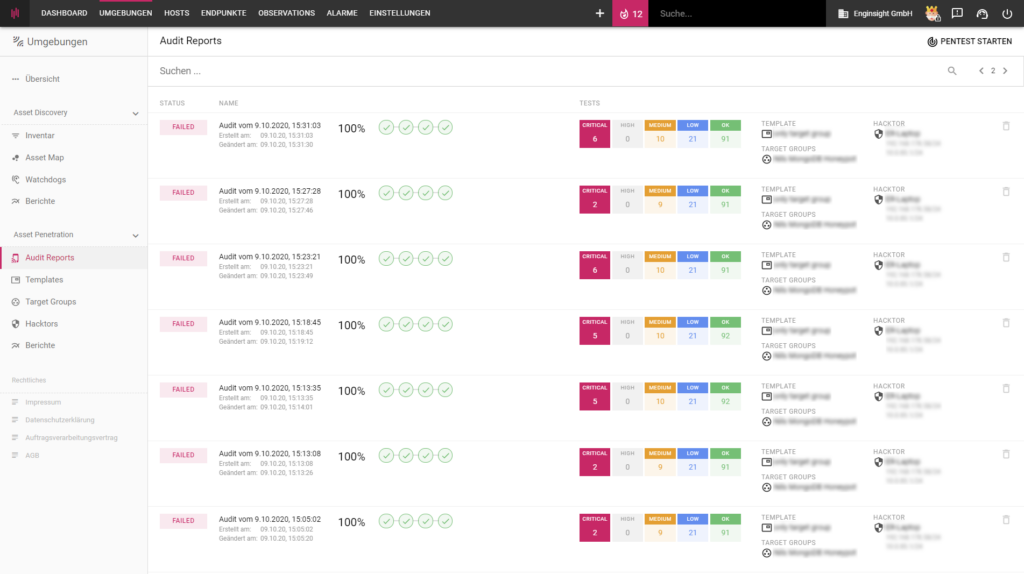

Mehr Informationen in der Audit-Übersicht

Der Fortschritt des Penetrationstests lässt sich jetzt besser nachvollziehen. Die Fortschrittsanzeige findest du künftig direkt in der Übersicht des Audit Reports. Die Prozentzahl gibt dir an, von wie vielen Targets alle Stufen des Pentests abgeschlossen worden sind. In fünf Stufen erfährst du zudem, an welcher Stelle der Pentest beim aktuellen Target steht.

- Information Gathering: Hacktor sammelt grundlegende Informationen über das System.

- Service Bruteforce: Durch das massenhafte Ausprobieren von Passwörtern, versucht Hacktor Zugriff auf Ihr System zu erlangen.

- Service Discovery: Durch gezielte Tests der gefundenen Services deckt Hacktor Schwachstellen auf.

- Data Aggregation: Die gesammelten Daten werden zusammengeführt.

Schließt der Hacktor eine Stufe ab, wird sie mit einem grünen Haken markiert. Sollte ein Fehler auftreten, sodass der Pentest nicht weiter ausgeführt werden kann, erscheint ein Ausrufezeichen. Dies kann beispielsweise vorkommen, wenn die Verbindung zum Hacktor abbricht.

Nachdem ein Pentest abgeschlossen ist, kannst du der Audit-Übersicht jetzt direkt entnehmen, wie viele Hinweise welcher Severity im Audit gelistet sind.

Hacktor 4.0: Performance-Verbesserungen

Durch viele Optimierungen in der Softwarekomponente haben wir die Performance des Hacktors mit Version 4.0 deutlich gesteigert. Dadurch erhältst du deine Ergebnisse noch schneller. Außerdem haben wir Vorbereitungen für künftige, neue Funktionen getroffen.

Achte stets darauf, deine Hacktor-Installation aktuell zu halten. Updates kannst du direkt aus der Enginsight-Plattform vornehmen.

Bruteforce auf HTTP Basic Authentication

HTTP Basic Authentification ist ein einfaches Verfahren, mit dem sich Nutzer eines Webbrowsers gegenüber einer Webanwendung authentifizieren können. Der Login ist nicht über HTML in die Webanwendung selbst eingebunden, sondern Teil des Hypertext Transfer Protocol (HTTP).

Mittels Bruteforce-Attacken testet Hacktor die Sicherheit der verwendeten Benutzernamen und Passwörter. Dazu probiert er massenhaft Standard-User/Passwort-Kombination aus. Mit HTTP Basic Authentication unterstützt Hacktor einen weiteren Service für Bruteforce-Attacken. Insgesamt unterstützt Hacktor jetzt Bruteforce auf:

- SSH

- Telnet

- FTP

- MySQL

- Mongo DB

- MS SQL

- Redis

- Maria DB

- Rabbit MQ

- PostgrSQL

- HTTP Basic Auth

- Webformes (Login-Formulare auf Webseiten)