Hacktor ist von Beruf Pentester und sorgt dafür, dass auch Ihre IT Abteilung genau weiß, wie es um Ihre aktuelle Sicherheitslage aussieht. Er ist aber nicht irgendein Mitarbeiter, sondern ein Modul der Enginsight Plattform, welches automatische Pentests durchführt. Was dieser automatisierte Pentest derzeit umfasst, erfahren Sie in diesem Beitrag.

Umfang des Pentests

Der Pentest besteht aus 4 aufeinander aufbauenden Vorgängen. Zu Anfang versucht Hacktor möglichst viel über das System zu erfahren, um in den nächsten Schritten gezielt auf Schwachstellen der installierten Software testen zu können.

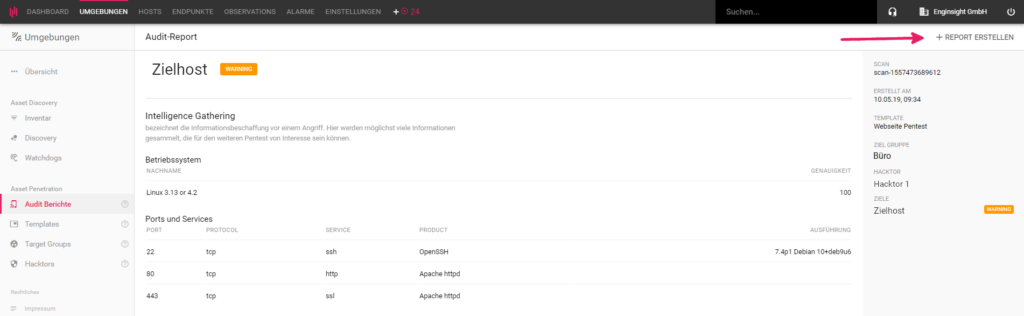

Sie können jederzeit PDFs für alle durchgeführten Pentests erzeugen. Die Möglichkeit finden Sie innerhalb der Enginsight Plattform unter dem Punkt Umgebungen – Auditberichte.

1. Intelligence Gathering

Bevor der Hacktor versucht Sicherheitslücken durch Angriffe ausfindig zu machen, versucht er möglichst viel über das Ziel herauszufinden. Basierend auf diesen Informationen erfolgt die Durchführung verschiedener Angriffe. Zu beachten ist dabei, dass es sich um einen vollwertigen Penetrationstest handelt. Es kann also sein, dass Ihr System kurzzeitig Funktionseinschränkungen aufweist. Derzeit gehören zum Intelligence Gathering folgende Punkte:

Betriebssystemerkennung

Um gezielt auf Sicherheitslücken prüfen zu können, ist es wichtig zunächst das Betriebssystem zu kennen. Diese Überprüfung vollzieht der Hacktor im ersten Schritt, um auf diesem Wissen basierend, passende Angriffe durchzuführen.

Ports und Services

Ebenfalls zum Intelligence Gathering gehören die Erkennung von offenen Ports. Darauf basierend erkennen wir die Services, die die jeweiligen Ports nutzen. Somit weiß Hacktor, welche Services und Produkte auf dem Ziel laufen und kann auf diesem Wissen basierend passende Szenarien überprüfen. Im Report erhalten Sie Informationen zu den genutzten Protokollen, Services und Produkten zu jedem offenen Port.

2. Spoofing

Immer häufiger werden Attacken durch sogenanntes Spoofing verübt. Spoofing steht für das Vortäuschen bzw. der Manipulation von Verbindungen. Durch die Manipulation wird dem Opfer vorgetäuscht, mit anderen Geräten in Kontakt zu stehen. So kann sich der Täter zum Beispiel als Server des eigenen IT-Systems ausgeben, um sensible Daten zu erhalten oder diese zu verändern. Unser Hacktor tut dies ebenfalls, um die Anfälligkeit der IT-Systeme auf diese Art von Angriffen einschätzen zu können.

Bei einer Sequence Prediction nutzt der Angreifer das jeweilige Protokoll, um dem Opfer über ein Netzwerk einen anderen Absender vorzutäuschen. Ziel dabei ist es eine bestehende Verbindung zu übernehmen oder eine neue Verbindung aufzubauen, bei der dem Opfer ein anderer Absender vorgetäuscht wird. Folgende Attacken sind bis zum aktuellen Zeitpunkt mit dem Hacktor überprüfbar:

- TCP Sequence Prediction

- IP-ID Sequence Prediction

3. Bruteforce Attacken

Bruteforce Attacken sind eine weiter Kategorie von Vorgehensweisen, um ein Opfer zu hacken. Dabei nutzt der Angreifer „rohe Gewalt“, um an Passwörter oder ähnliches zu kommen. Im wohl rudimentärstem Fall probiert der Angreifer über Bots unzählige zufällige Benutzernamen und Passwörter aus, um somit die Zugangsdaten zu erraten. Wir benutzen in der aktuellen Version Bruteforceattacken auf Zugänge mittels verschiedener Netzwerkprotokolle und auf verschiedene Datenbanken.

Netzwerkprotokolle

Für den Austausch von Server und Client können verschiedenste Protokolle genutzt werden. Hacktor überprüft die Zugänge verschiedener Protokolle auf deren Sicherheit. Durch die Anwendung von Bruteforceattacken auf die Zugänge überprüfen wir, ob Standardlogins verwendet wurden, oder der Zugang sogar ohne Berechtigung möglich ist. Falls dieser Angriff erfolgreich vollzogen werden konnte, empfehlen wir Ihnen dringend sichere Zugangsdaten zu verwenden. Bisher unterstützt Hacktor folgende Protokolle:

- FTP

- SSH

- Telnet

- HTTP-Authentifizierung

Datenbanken

Ihre Daten sollten stets sicher verwahrt werden. Um dies zu gewährleisten überprüft Hacktor auch verschiedene Datenbanken auf deren Sicherheit. Zum einen versuchen wir über Bruteforceattacken Zugriff auf einen Nutzer der Datenbank zu bekommen und testen dann verschiedenste Szenarien aus. Ist es zum Beispiel möglich Datenbanken zu manipulieren? Unser automatisierter Pentest überprüft die Sicherheit der Zugänge von Nutzern, sowie die Rechte, Zugriffs- und Bearbeitungsmöglichkeiten in Ihren Datenbanken. Bisher unterstützen wir die folgenden Hersteller:

- MySQL

- Mongo

4. Discovery

Unsere webbasierte Discovery sucht nach bedenklicherweise zugänglichen Dateien, wie z. B. Server-Konfigurations-Elementen, Index-Dateien, HTTP Server Optionen, etc. und versucht installierte Web Server und Software zu identifizieren. Mit der aktuellen Version des Hacktors umfasst die Discovery folgende Punkte:

- Anonymer Login zu FTP Sessions

- Anonymer Zugriff auf das Root Verzeichnis

- Anonymer Zugriff auf das Arbeitsverzeichnis (cwd)

- Anonyme Schreibrechte

- Anonyme Löschrechte

- Verwendung einer sicheren SSH Version

- Sichere Schlüsselübergabe mittels SSH

- Verwendung sicherer Algorithmen für den Server Host Key

- Verwendung sicherer Verschlüsselungsalgorithmen (ssh)

- Verwendung sicherer Mac Algorithmen

- Verwendung von sicheren Public Keys

DDoS

Unter DDoS Attacken bündeln wir alle Szenarien, die darauf abzielen einen Host zu überlasten, um ihn handlungsunfähig zu machen. Der Hacktor probiert dies durch kurze gezielte Attacken auf den Zielhost. Durch diese Attacken, kann es zu zwischenzeitlichen Einschränkungen in der Funktionalität des Zielsystems kommen. Ein Pentest sollte daher nicht durchgeführt werden, wenn das Zielsystem voll gefordert ist. Die DDoS Attacken des Hacktors nehmen jedoch nicht einmal eine Minute in Anspruch, um die Systeme nicht unnötig zu belasten. Bisher umfasst der Pentest die folgenden DDoS Attacken:

- SYN-flood

- unintended HTTP flood

- HTTP Slowloris

SYN-flood Attacke

Die SYN-flood Attacke nutzt das TCP Protokoll, um Server über eine Masse an Anfragen zu überlasten. Dabei nutzt er das Prinzip des Three-Way-Handshakes aus. Dieser beschreibt das Verfahren eines Verbindungsaufbaus zwischen zwei Servern. Server A will dabei mit Server B kommunizieren und sendet eine Anfrage. Server B antwortet und wartet auf die Bestätigung von Server A. Sobald Server A antwortet besteht die Verbindung. Wenn jedoch der Angreifer auf Server A nicht antwortet hält Server B die Verbindung aufrecht und wartet auf die Antwort von Server A. Wenn nun Server A sehr viele Anfragen stellt und auf keine Antwort des Servers B reagiert, ist Server B irgendwann überlastet, da er alle Verbindungen offen hält um die Bestätigungen des Servers A mitzubekommen.

Unintended HTTP-flood

Unintended, also eine unbeabsichtigte HTTP-flood, ist die Überlastung des Servers durch die normalen Anfragen des Hacktors. Wenn ein Server bereits von diesen normalen Anfragen überlastet wird, sprechen wir von unintended HTTP-flood.

Slowloris

Slowloris ist ein weiterer DDoS Angriff, der ähnlich wie die SYN-flood Attacke viele parallele Anfragen erzeugt, um das Ziel lahmzulegen. Ziele dieser Attacke sind Webserver, die über HTTP erreichbar sind. Auch hier werden die Ziele überfordert, da es einem Server nicht möglich ist unzählige Verbindungen parallel offen zu halten.

Alle derzeit implementierten DDoS Attacken sollten von Servern gehändelt werden können. Falls dies nicht der Fall ist raten wir dringend dazu, die Sicherheit bzw. Verfügbarkeit der anfälligen Server zu verbessern.

Ausblick

Wir arbeiten stets daran, die Funktionen des Hacktors weiter auszubauen, um unseren automatisierten Pentest immer umfangreicher zu gestalten. So wird es mit den nächsten Updates unserer Plattform zu weiteren überprüften Szenarien kommen. Um immer auf dem aktuellsten Stand zu bleiben, können Sie sich für unseren Newsletter registrieren oder klicken Sie hier für unsere neuesten Release Notes.