Falsch gesetzte Konfigurationen können ein Einfallstor für Hacker darstellen. Sie zu überprüfen und zu korrigieren sollte daher einen zentralen Stellenwert in jeder IT-Sicherheits-Strategie einnehmen. Daher haben wir uns dran gemacht, unser Konfigurations-Management zu überarbeiten und auszubauen. Wie das aussieht und was sonst noch alles neu ist, lesen Sie in den Release Notes.

Übersicht

- Konfigurations-Management

- Neues Host-Dashboard

- Netzwerkaktivitäten: Agent erkennt neue Angriffe

- Scoring für geöffnete Ports der Endpunkte

- Verantwortlichkeiten in der Issues-Übersicht

- Verbesserte Kompatibilität des Watchdogs

- Überprüfung von Delayed Services

Konfigurations-Management

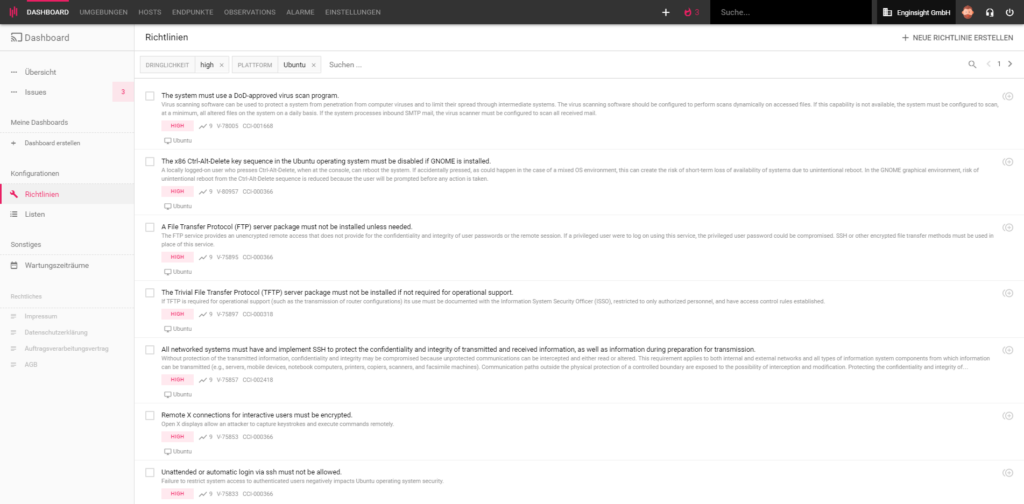

Unsere Richtlinien (Policies) geben Ihnen konkrete Anleitungen oder direkt ein Autofix an die Hand, um sicherheitskritische Konfigurationen schnell und einfach zu korrigieren. Zusätzlich zu den bisherigen Konfigurations-Ansichten am jeweiligen Host gibt es nun eine systemübergreifende Management-Ansicht (Dashboard: Konfigurationen → Richtlinien). Über die Seachbar können Sie die Richtlinien sowohl durchsuchen als auch nach bestimmten Kriterien filtern. Lassen Sie sich doch einfach mal alle aktuellen Security-Richtlinien nach ihrer Dringlichkeit anzeigen. So wissen Sie sofort, wo Handlungsbedarf besteht.

Richtlinien einfach verwalten

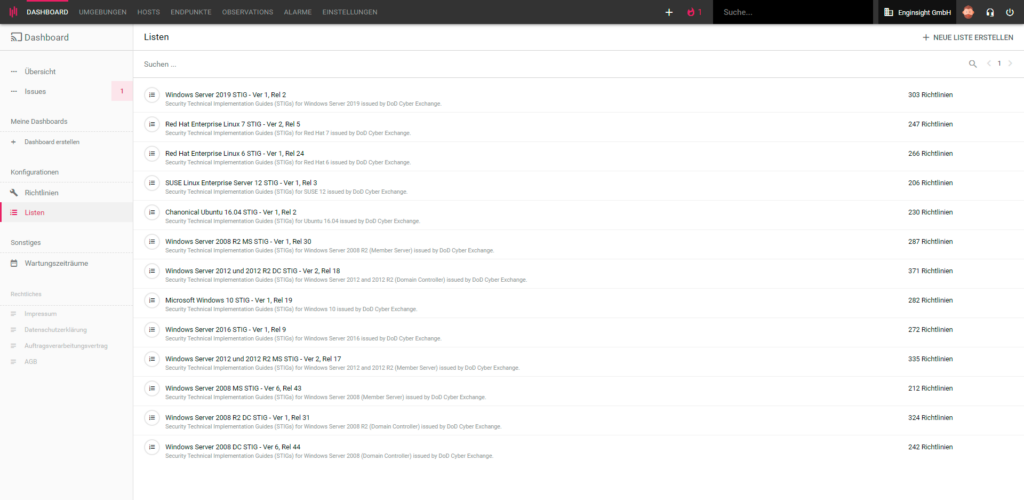

Neu sind außerdem Listen, denen sich Richtlinien zuordnen lassen. Die bereits von Enginsight mitgelieferten Richtlinien sind zu Listen des jeweiligen Betriebssystems zusammengefasst. Darüber hinaus lassen sich eigene Listen mit relevanten Richtlinien erstellen. Die so erstellen Listen lassen sich den einzelnen Hosts via Tags zuordnen.

Neben Listen lassen sich auch Richtlinien vom Nutzer manuell erstellen. Die Custom-Richtlinien lassen sich wiederum eigens erstellten Listen hinzufügen. So können Sie das Feature personalisieren und nach ihren Bedürfnissen einrichten.

Richtlinien-Umfang deutlich erweitert

Mit dem neuen Konfigurations-Workflow haben wir die Anzahl der Richtlinien von bereits unterstützen Plattformen erhöht sowie neue Plattformen aufgenommen. Mit aufgenommen haben wir die populäre Linux-Distribution Ubuntu, die speziell für den Einsatz in Unternehmen abgestimmte Linux-Distribution Red Hat sowie SUSE Linux Enterprise Server.

Enginsight unterstützt jetzt Konfigurationen für:

- Microsoft Windows Server 2008, 2012, 2016, 2019

- Microsoft Windows 10

- Canonical Ubuntu 16.04

- Red Hat Enterprise Linux 6, 7

- SUSE Linux Enterprise Server 12

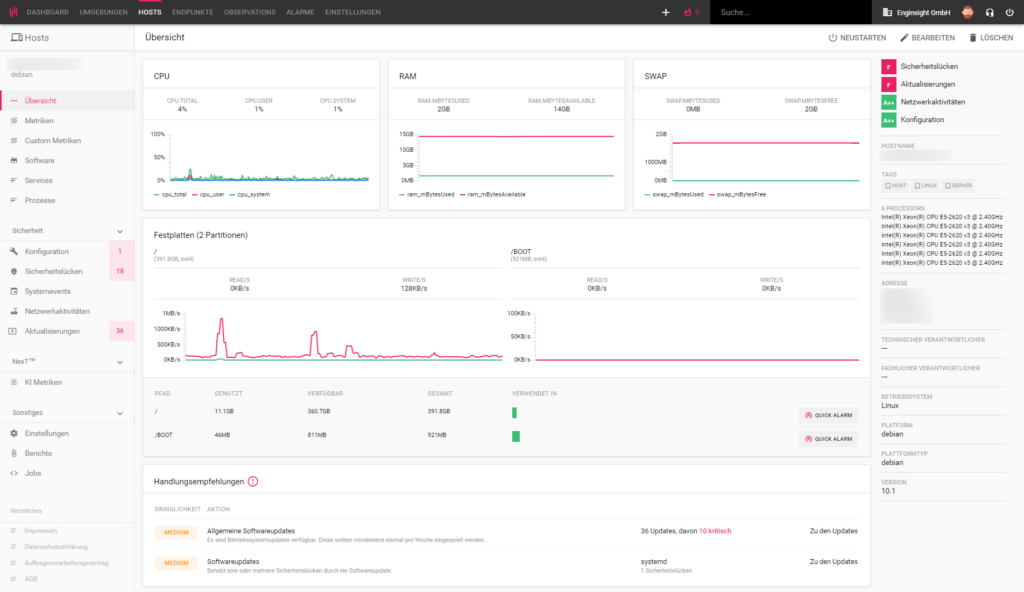

Neues Host-Dashboard

Um die wichtigsten Informationen noch unmittelbarer zugänglich zu machen, haben wir die Übersichtsseite der einzelnen Hosts grundlegend überarbeitet. Durch die direkte Einbindung der Live-Metriken erhalten Sie nun neben den aktuellen Auslastungszahlen einen Einblick in den zeitlichen Verlauf.

Einzug in die Plattform haben außerdem die bereits aus den PDF-Reports bekannten Buchstabenrankings erhalten. Oben rechts können Sie nun sehen, welches Ranking (A++ bis F) Enginsight dem Host bzgl. Sicherheitslücken, Updates, Netzwerkaktivitäten und Konfigurationen zuordnet.

Netzwerkaktivitäten: Agent erkennt neue Angriffe

Mit Enginsight lassen sich die Netzwerkaktivitäten von Servern und Clients überwachen. Ziel ist es, Auffälligkeiten zu entdecken, um auf mögliche Cyberattacken aufmerksam zu werden. Die Anzahl der erkannten Angriffsszenarien bauen wir stets aus. Neu hinzugekommen ist:

- HTTP Request Corruption: Versucht durch unübliche Anfragen Fehlverhalten zu provozieren.

- HTTP Response Splitting und HTTP Request Smuggling: Ermöglicht dem Angreifer die Übernahme des Browsers, etwa der Session oder Cookies.

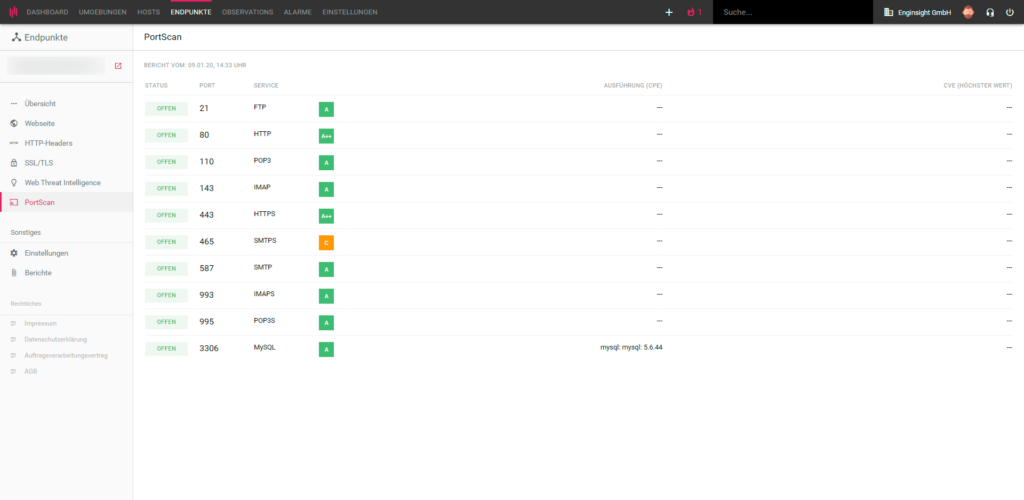

Scoring für geöffnete Ports der Endpunkte

Für die geöffneten Ports vergibt Enginsight nun einen Score. Der Bewertung liegt zu Grunde, ob es sich um einen üblichen oder ungewöhnlichen Port handelt. Wenn der Port z.B. offen ist, dies aber in der jeweiligen Umgebung aus Sicherheits-Sicht nachteilig wäre, erhält der Port die entsprechend negative Bewertung.

Verantwortlichkeiten in der Issues-Übersicht

In der Issues-Übersicht des Dashboards werden jetzt die für den ausgelösten Alarm zugeordneten technischen und fachlichen Verantwortlichen angezeigt.

Verbesserte Kompatibilität des Watchdogs

Der Watchdog ist jetzt mit Unternehmensproxys kompatibel, die bei der Installation mit dem „- -proxy“-Parameter übergeben werden

Überprüfung von Delayed Services

Ab Agent Version 1.16.22 werden die Delayed Services der Hosts darauf überprüft, ob sie gestartet sind. Wenn diese nach 5 Minuten nicht gestartet wurden, erhalten Sie die entsprechende Warnung darüber.