Mit Enginsight können Sie in einem halben Tag ein leistungsfähiges Security-Monitoring mit validen Ergebnissen auf die Beine stellen. Bei minimalem Konfigurationsaufwand.

Damit das aber nicht auf Kosten ihrer individuellen Anforderungen geht, können Sie bei Bedarf im Nachgang spezielle Anpassungen vornehmen. Mit Enginsight 2.17.0 haben wir dazu neue Möglichkeiten geschaffen: individuelle Passwortlisten für Bruteforce-Attacken und Ausnahmelisten beim Monitoring von Ports und Diensten.

für SaaS: ab sofort | für On-Premises: in Kürze

Funktionsumfang unseres Pentests erweitert

Mit einem Klick gesamte IT-Infrastrukturen einem automatischen Pentest unterziehen – das ermöglicht unsere Softwarekomponente Hacktor. Individualisierte Bruteforce-Attacken und ein verbessertes Footprinting der Anwendungsumgebung liefern mit Version 2.17.0 noch bessere Ergebnisse.

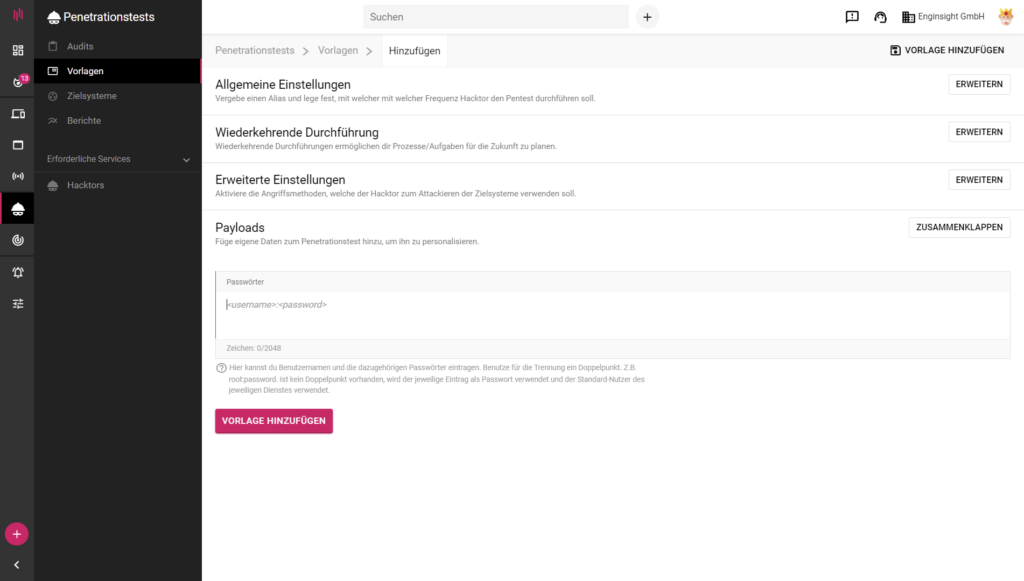

Bruteforce: Individuelle Passwortlisten

Mittels Bruteforce-Attacken können Sie unsichere Benutzernamen-Passwort-Kombinationen aufdecken. Bisher setzten wir dabei ausschließlich auf eine von uns gepflegte Passwortliste. Ab Version 2.17.0 können Sie die Liste durch eigene Daten ergänzen oder komplett ersetzen. So können Sie gezielt auf die Suche nach schwachen Authentifizierungs-Daten gehen.

Fügen Sie etwa „verbrannte“ Nutzerkennungen hinzu, die nicht mehr verwendet werden dürfen. Zum Beispiel Passwörter, die durch einen Cyberangriff öffentlich geworden sind. Geben Sie einfach die zu testenden Passwörter unter Payloads in der Vorlage für den Penetrationstest ein.

Hacktor testet:

- Standardpasswörter des spezifischen Service

- ggf. individuelle Passwortliste

- ggf. Enginsight-Passwortliste

Für die folgenden Services:

- SSH

- Telnet

- FTP

- MySQL

- Mongo DB

- MS SQL

- Redis

- Maria DB

- Rabbit MQ

- PostgrSQL

- HTTP Basic Auth

- SNMP

- Webformes (Login-Formulare auf Webseiten)

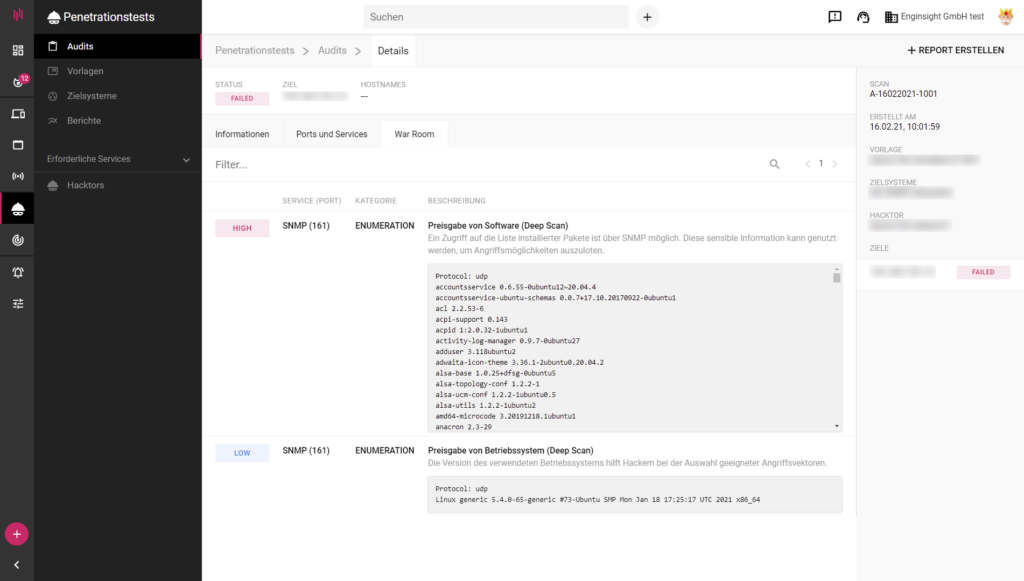

Verbessertes Footprinting durch Deep Scan

Je mehr Informationen Systeme von sich preisgeben, desto besser lassen sich die Möglichkeiten eines Einbruchs ausloten. Deshalb beginnt ein Hackerangriff mit einem Footprinting des anvisierten Ziels. Auf Grundlage der hierbei ermittelten Daten plant der Angreifer seine eigentlich Cyberattacke.

Als aktives Footprinting werden dabei Methoden bezeichnet, die über das bloße Sammeln öffentlich zugänglicher Informationen (bspw. die Namen der Mitarbeiter) hinausgehen. Das kann zum Beispiel ein Portscan oder die Analyse der HTTP-Header sein, mit deren Hilfe verwendete Technologien erkannt werden können. Ebendiese Funktionalität haben wir unserer Pentest-Komponente Hacktor bereits seit Langem mitgegeben. Wir nennen das den Basic Scan.

Zwei neue Deep Scan-Verfahren erweitern das Footprinting des Hacktors.

- Deep Scan via SNMP

Hierbei versucht Hacktor über eine SNMP-Verbindung auf eine Liste der installierten Pakete zuzugreifen. Die Erkennung des Betriebssystems via SNMP hatten wir bereits in Enginsight 2.16.0 implementiert. - Deep Scan der Webanwendung

Unter dem Einsatz statistischer Verfahren analysiert Hacktor die Webanwendung, um verwendete Software aufzudecken.

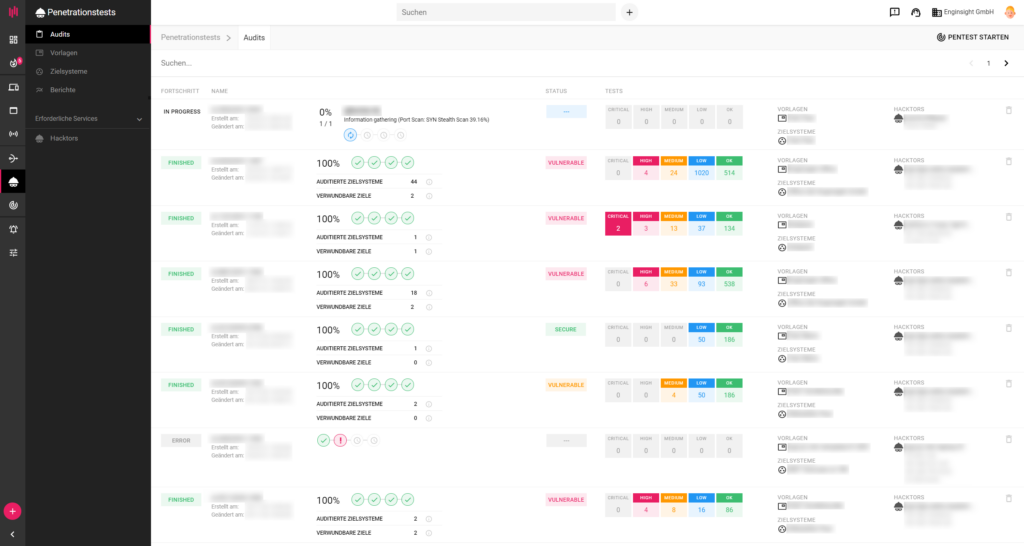

Unterscheidung zwischen Fortschritt und Status in der Audit-Übersicht

In der Auditübersicht unterscheiden wir künftig zwischen Fortschritt und Status. Der Fortschritt gibt an, ob der Pentest noch läuft (in Progress), beendet wurde (Finished) oder fehlgeschlagen ist (Error). Dem Status entnehmen Sie, ob die getesteten Zielsysteme den Pentest bestanden haben (Secure) oder nicht (Vulnerable). Als bestanden werten wir diejenigen Pentetrationstests, bei denen die Checks entweder keine Abweichung feststellen konnten (OK) oder die Severity als gering bewertet wurde (Low). Als verwundbar kennzeichnen wir diejenigen Systeme, bei denen mittlere, hohe oder kritische Schwachstellen gefunden wurden.

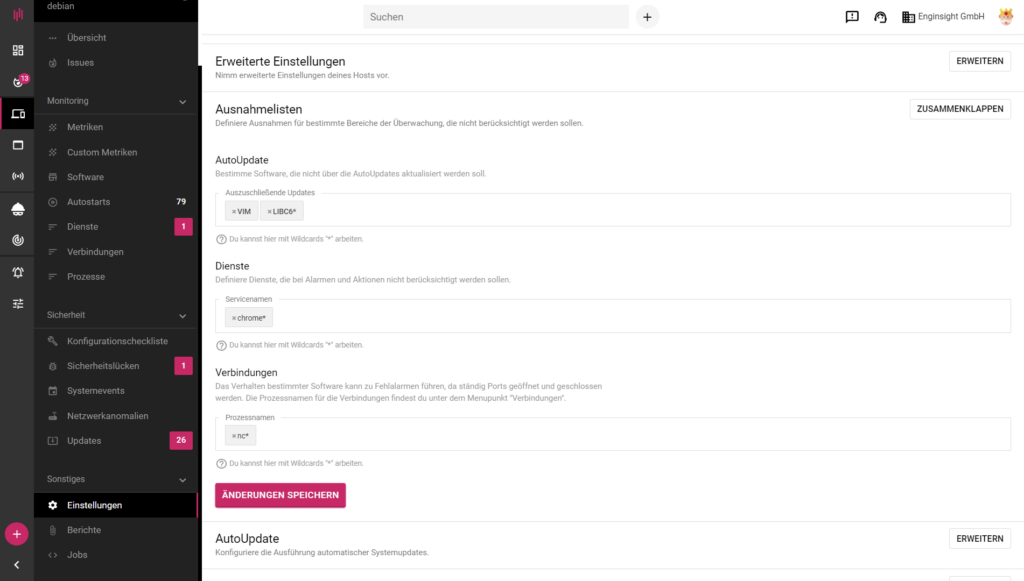

Ausnahmelisten: Verbindungen, Dienste und AutoUpdates

Mit dem Pulsar-Agent können Sie Ports sowie Dienste auf Ihren Servern und Clients überwachen und automatisch Updates einspielen. Bei vereinzelter Software kann es dabei zu Problemen kommen, sodass beispielsweise Fehlalarme ausgelöst werden.

Um dem entgegenzuwirken, können Sie in Ausnahmelisten definieren, welche Bereiche in der Überwachung nicht berücksichtigt werden sollen. Was für AutoUpdates schon länger möglich war, haben wir um Dienste und Verbindungen (Ports) erweitert. So können Sie verhindern, dass Dienste, die sich beispielsweise bei einem Neustart öffnen und anschließend deinstallieren, den Alarm „Systemrelevanter Dienst wird nicht ausgeführt“ triggern. Ähnliche Szenarien existieren für Verbindungen.

Sollte ein ungewöhnliches Verhalten spezifischer Software Probleme verursachen, haben Sie mit den Ausnahmelisten eine effektive und einfach Möglichkeit, dem entgegenzuwirken.

Websecurity-Monitoring

Überwachen Sie mit dem Observer Ihre Webseiten dauerhaft auf Verfügbarkeit und Sicherheit. Fügen Sie einfach die Domain oder IP-Adresse als Endpunkt hinzu.

Neuer Alarm: „Endpunktbewertung verschlechtert“

Mit dem Enginsight Observer können Sie Ihre Webanwendungen dauerhaft überwachen. Dabei erhalten Sie ein stets aktuelles Rating (A+, A, B, C und F) für

- Verfügbarkeit,

- DNS-Monitoring,

- SSL/TLS,

- Apps (Footprinting),

- PortScan,

- HTTP-Header,

- und Redirects.

Das neue Alarmszenario „Endpunktbewertung verschlechtert“, liefert Ihnen die Möglichkeit, einen Meta-Alarm auf all diese Bereiche zu schalten. Sobald sich der Sicherheitszustand Ihres Endpunktes verschlechtert, werden Sie benachrichtigt. Schalten Sie den Alarm am besten via Tag auf all Ihre mit Enginsight überwachten Endpunkte.

Parallelisierung von Observer-Scans

Durch den Einsatz moderner Technologien haben wir Enginsight sehr performant und ressourcenschonend programmieren können. Unsere Softwarekomponenten benötigen daher keine teure Hardware, um Ihnen Analyseergebnisse zu liefern. Überwachen Sie mit Enginsight eine große Anzahl an Endpunkten, kann es dennoch sinnvoll sein, Maßnahmen zur Kapazitätssteuerung vorzunehmen.

In den Einstellungen des Observer können Sie festlegen, wie viele Endpunkte parallel bearbeitet werden können. Die korrekte Einstellung ist abhängig von der Performance, die Sie dem Observer zu Verfügung stellen. Als Standardeinstellung wählen wir 2. Passen Sie diese Einstellung gegebenenfalls an.

Bereits möglich und weiterhin zu empfehlen ist es, mehrere Observer auf verschiedenen Systemen zu installieren und der gleichen Region zuzuordnen. Enginsight verteilt dann automatisch die Last über die verschiedenen Observer. Dadurch erhöhen Sie zudem die Ausfallsicherheit des Security-Monitorings.

Endpunkt-Verantwortliche hinterlegen

Wie Sie es bereits von Hosts gewöhnt sind, können sie auch Verantwortlichkeiten für einzelne Endpunkte hinterlegen. Dies dient Ihnen einerseits für Dokumentationszwecke. Andererseits können Sie so Benachrichtigungen bei Alarmen gezielt an den Verantwortlichen des entsprechenden Endpunktes schicken. Wählen Sie dazu im Alarm die Einstellung „Verantwortliche informieren“.

Performance-Verbesserung für den Watchdog

Die Softwarekomponente Watchdog ist für die automatisierte Inventarisierung durch eine IP-Discovery sowie Health Checks (Ping/Port) und SNMP-Monitoring zuständig. Um einen Watchdog im Netzwerk zu platzierten, reicht bereits ein Raspberry Pie oder eine Single-Core-VM aus. Durch ein Refactoring verbraucht die Softwarekomponente Watchdog jetzt noch weniger CPU.