Mit der Unterstützung für Windows 11, einer verbesserten Nutzerverwaltung und einem erweiterten Funktionsumfang des automatisierten Pentests beschreiten Sie auch in Zukunft einfach sichere Wege in Ihrer IT-Umgebung.

SaaS: ab sofort | On-Premises: in Kürze

Unterstützung für Windows 11

Mit Windows 11 hat Microsoft den Nachfolger des am weitest verbreiteten Betriebssystems Windows 10 veröffentlicht. Selbstverständlich haben wir die Unterstützung des Enginsight Pulsar-Agent bereits zum Marktstart sichergestellt.

Sollten Sie bereits Clients auf das neuste System von Microsoft aktualisiert haben, können Sie die Systeme weiterhin mit Enginsight überwachen, auf Sicherheitslücken checken, Netzwerkattacken detektieren und blockieren.

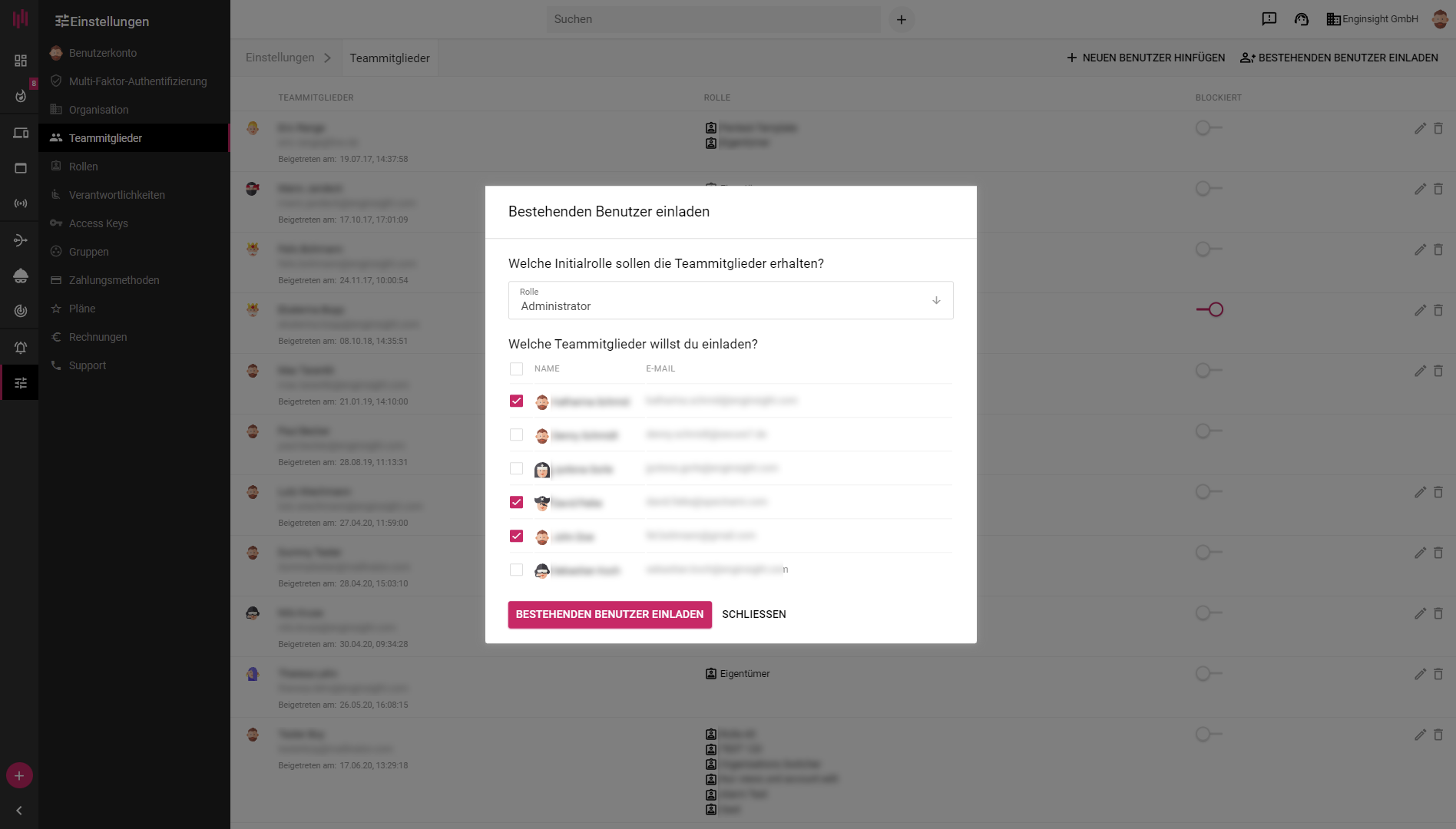

Verbesserte Nutzerverwaltung

Die Verwaltung von Teammitgliedern haben wir deutlich verbessert, wenn Sie mehrere Organisationen nutzen. Wollen Sie Teammitglieder zu einer Organisation hinzufügen, haben Sie jetzt zwei Möglichkeiten:

- Neuen Benutzer hinzufügen (bereits vorhanden): Fügen Sie einen Nutzer hinzu, der noch in keiner gemeinsamen Organisation vorhanden ist.

- Bestehenden Benutzer einladen (neu): Fügen Sie einen Nutzer zur Organisation hinzu, der bereits in anderen gemeinsamen Organisationen vorhanden ist.

Mit der neuen Option haben Sie die Möglichkeit mehrere Nutzer gleichzeitig einzuladen, indem Sie mehrere Nutzer aus der Liste auswählen. Vergeben Sie zunächst immer eine initiale Rolle, die dem Nutzer zugewiesen wird.

Ausnahmelisten über Policy Manager anlegen

Mit dem Policy Manager lassen sich Einstellungen mehrerer Hosts komfortabel verwalten. Verteilen Sie als Best Practice entsprechende Tags für Ihre Hosts und nehmen Sie alle wesentlichen Einstellungen über Policies vor.

Mit der aktuellen Version von Enginsight können Sie auch Ihre Ausnahmelisten über den Policy Manager verwalten. Ausnahmelisten dienen dazu, bestimmte Dienste, Verbindungen, Festplatten oder Updates auszuschließen, die ein unerwünschtes Verhalten auslösen.

Das können beispielsweise Dienste sein, die sich ständig beenden und neustarten oder Software, die beständig neue Ports öffnen. Mit richtig definierten Ausnahmen lassen sich daher Fehlalarme auf ein Minimum reduzieren, sodass Sie tatsächlich kritische Zustände schnell identifizieren können.

Funktionsumfang des Penetrationstests erweitert

Indem wir die Checks und Attacken unseres automatisierten Pentests stetig erweitern, erhalten Sie eine noch umfassendere Einschätzung zur technologischen Reife Ihrer IT-Infrastruktur.

Cookies auf Datenschutzkonformität prüfen

Mit Cookies können Webseitenbetreiber Daten im Browser des Webseitenbesuchers speichern. Die Speicherung bedarf allerdings der Zustimmung durch den Besucher, wenn sie nicht technisch notwendig ist. Dies gilt insbesondere für Cookies, die für Trackingaktivitäten genutzt werden.

Mit zwei neuen Checks untersucht Hacktor, ob Cookies ohne Zustimmung durch den Besucher gespeichert werden. Tracking-Cookies werden dabei gesondert betrachtet.

| Setzt Cookies ohne Zustimmung | Obwohl der Nutzer kein Einverständnis gegeben hat, werden Cookies gespeichert. Dies ist nur für technisch notwendige Cookies erlaubt. |

| Tracking-Cookie ohne Zustimmung | Obwohl der Nutzer kein Einverständnis gegeben hat, werden Cookies gesetzt, die für Tracking-Aktivitäten genutzt werden. Das widerspricht den geltenden Datenschutzrichtlinien. |

Shellshock

Als schwerwiegende Sicherheitslücke in der Uni-Shell Bash machte Shellschock Schlagzeilen. Hacktor überprüft, ob sich die Schwachstelle ausnutzen lässt.

| Anfällig für Shellshock | Die Schwachstelle in der Unix-Shell Bash ermöglicht auf dem Zielsystem beliebige Befehle auszuführen und nichtautorisierten Zugriff zu erhalten. |

SSL/TLS

Eigentlich sollte Transport Layer Security (TLS) eine sicher verschlüsselte Verbindung zwischen Webserver und Webseitenbesucher ermöglichen. Eine Schwachstelle in OpenSSL und unsichere Algorithmen können diese Aufgabe jedoch unterlaufen. Auf beides prüft der Enginsight Pentest.

| Anfällig für Heartbleed | Aufgrund eines Programmfehlers in OpenSSL lässt sich der Server manipulieren, sodass er sensible Informationen preisgibt. |

| Unterstützt schwache SSL/TLS Handshake Parameter | Bei der Erstellung und Verifikation von Signaturen während des TLS-Handshakes wird ein unsicherer Signaturalgorithmus und/oder eine unsichere Hashfunktion verwendet. |

RTSP und VNC Bruteforce

Mit der Enginsight Passwortliste oder eigens hinterlegten Passwörtern lassen sich unsichere Logins aufdecken. Mit dem Real-Time Streaming Protocol (RTSP) und Virtual Network Computing (VNC) sind zwei weitere Services hinzugekommen, die mittel Bruteforce attackiert werden.

| Bruteforce RTSP | Für RTSP werden eine oder mehrere unsichere Benutzer-Passwort-Kombinationen verwendet. |

| Bruteforce VNC | Für VNC werden eine oder mehrere unsichere Benutzer-Passwort-Kombinationen verwendet. |

Alarm auf Shield Block

Auf Basis der Ergebnisse des Intrusion Detection Systems (IDS) lassen sich Cyberattacken mit Enginsight blockieren. Ob das dafür zuständige Shield-Modul aktiv geworden ist, können Sie in den Logs nachvollziehen.

Mit dem Alarm „Geblockte Netzwerkattacke (Shield)“ können Sie sich darüber hinaus informieren lassen, zum Beispiel per E-Mail. So behalten Sie leichter den Überblick und können gegebenenfalls weitere Gegenmaßnahmen einleiten.

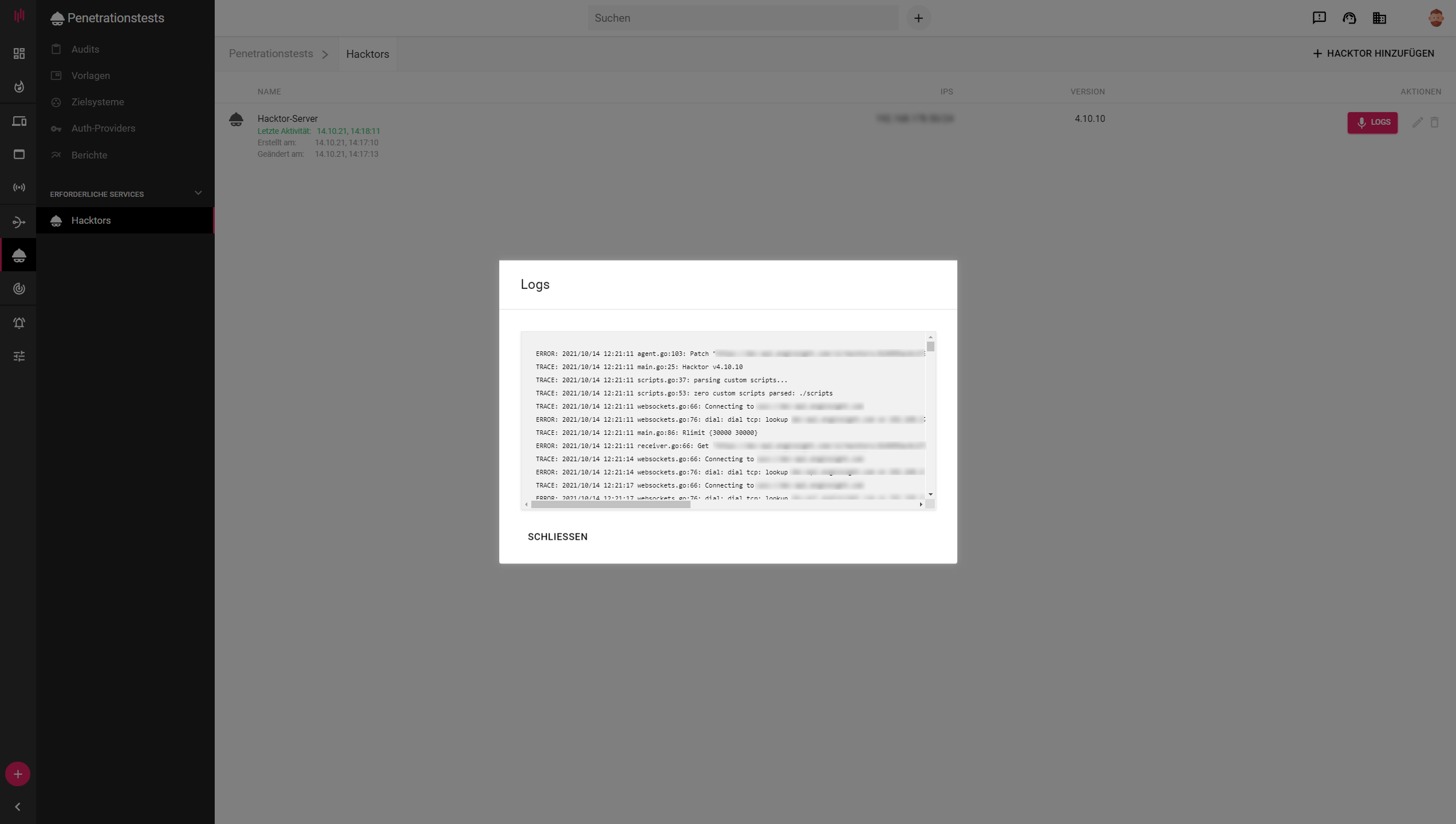

Logs der Softwarekomponenten abrufen

Wollen Sie schnell auf die aktuellen Logdaten Ihrer Softwarekomponenten Watchdog, Hacktor und Observer zugreifen, können Sie einen entsprechenden Button direkt in der Benutzeroberfläche der Plattform nutzen. Sie finden ihn in der Übersicht Ihrer installierten Watchdogs, Hacktors bzw. Observers.

Weiterhin haben Sie die Möglichkeit, Logdateien direkt auf dem Server abzurufen. Eine Anleitung erhalten Sie in der Dokumentation: Watchdog Logs, Hacktor Logs, Observer Logs.

On-Premises: Enginsight Updates leichter verwalten

Als Eigentümer einer Enginsight On-Premises-Installation können Sie jetzt in der Plattform nachschauen, ob Ihre Instanz auf dem auf dem aktuellen Stand ist. Gehen Sie in den Einstellungen auf On-Premises. In der Tabelle können Sie die aktuellen Versionsnummern der Softwaremodule mit den installierten Versionen abgleichen.

Ein Update automatisches Update führen Sie weiterhin ganz einfach aus, indem Sie auf dem Applikationsserver in das Verzeichnis der Enginsight Installation navigieren und das Updateskript update.sh ausführen. Sie können das Update auch mittels Cronjob automatisieren.

Eine genaue Anleitung erhalten Sie in der Dokumentation.