Welcher Mitarbeiter hat wann die sensiblen Daten auf dem File-Server abgerufen oder verändert? Bringen Sie diese Information jetzt in die Systemevents Ihrer Enginsight Plattform. Außerdem neu: Passen Sie Speicherzeiträume bei On-Premises-Instanzen einfacher an.

SaaS: ab sofort | On-Premises: ab sofort

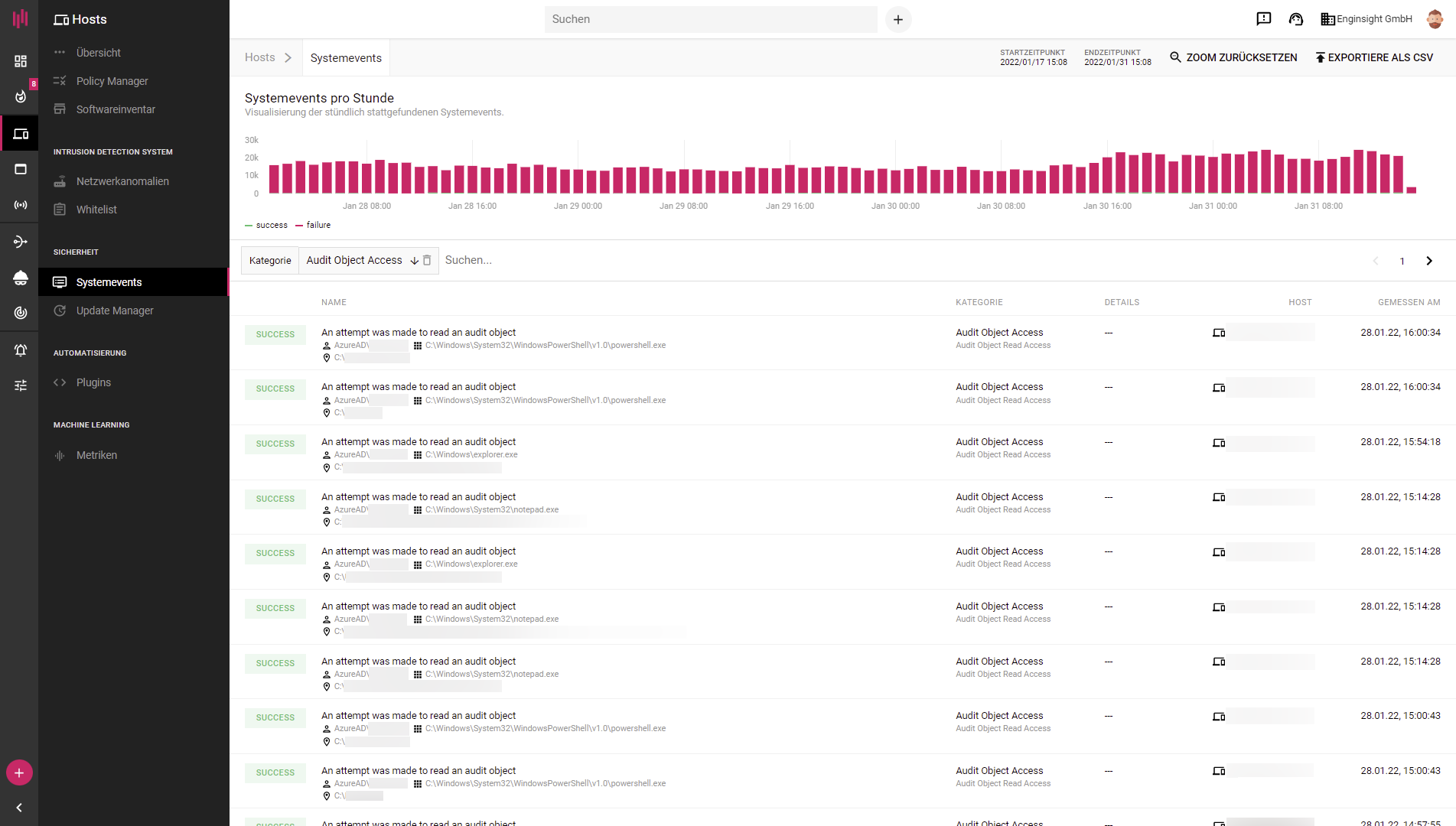

Zugriffe auf Verzeichnisse und Dateien überwachen

Zugriffe auf Verzeichnisse und Dateien mit hohem Schutzbedarf bedürfen einer besonderen Aufmerksamkeit bei der Umsetzung eines IT-Security-Konzepts. Deshalb sind für jene Bereiche gesonderte Maßnahmen in vielen Normen vorgeschrieben, wie zum Beispiel in dem BSI-Grundschutz, der ISO27001 oder der TISAX®.

Mit Enginsight lassen sich Zugriffe auf bestimmte Verzeichnisse und Dateien jetzt unter Windows protokollieren (loggen) und Alarme auf ungewöhnliche Zugriffe schalten. Genutzt wird hierzu der Mitschnitt sicherheitsrelevanter Ereignisse (Systemevents) des Pulsar-Agents. Damit Zugriffe auf bestimmte Verzeichnisse mit dem Pulsar-Agent überwacht werden können, sind Konfigurationen unter Windows notwendig. Windows hat nämlich das Loggen von Objektzugriffen nicht standardmäßig aktiviert. Anschließend legen Sie auf dem File-Server fest, welche Verzeichnisse überwacht werden sollen. Eine ausführliche Schritt-für-Schritt-Anleitung finden Sie in unserer Dokumentation.

Im Bereich Systemevents auf der Enginsight-Plattform können Sie anschließend alle Zugriffe auf die definierten Verzeichnisse einsehen. Um über ungewöhnliche oder unautorisierte Zugriffe informiert zu werden, können Sie zwei Alarme schalten:

- Objektzugriff außerhalb der Geschäftszeiten: Legen Sie einen Zeitraum fest, zu dem Zugriffe gewöhnlich sind. Findet ein Zugriff außerhalb dieses Zeitraums statt, wird der Alarm ausgelöst.

- Unautorisierter Objektzugriff: Legen Sie Benutzer fest, denen ein Zugriff erlaubt ist. Greift ein anderer Benutzer auf das Objekt zu, wird der Alarm ausgelöst.

Nutzen Sie die neuen Möglichkeiten, um vertrauliche Bereiche auf Ihren Windows File-Servern gesondert zu überwachen und aggregieren Sie noch mehr sicherheitsrelevante Daten in der Enginsight-Plattform.

Pentest: Spezifizierung des Checks auf offenes Mail-Relay

Die Überprüfung des SMTP-Services (Simple Mail Transfer Protocol) auf das Versenden von E-Mails ohne Authentifizierung („Ermöglicht anonymen E-Mail-Relay“) wurde zur besseren Spezifizierung auf zwei Checks aufgeteilt. Ist es möglich externe E-Mails zu versenden, z.B. extern-intern oder intern-extern, wird weiterhin die Dringlichkeit high vergeben. Sind lediglich Mails von intern nach intern möglich, wird das Finding nur noch als medium bewertet.

| Ermöglicht Versenden von externen E-Mails ohne Authentifizierung | Nicht authentifizierten Nutzern wird erlaubt, über den Mail-Relay Nachrichten an externe E-Mail-Adressen und mit externen E-Mail-Adressen zu versenden. Der Mailserver lässt sich daher für Phishing-Angriffe oder Spamnachrichten missbrauchen. |

| Ermöglicht Versenden von internen E-Mails ohne Authentifzierung | Nicht authentifizierten Nutzern wird erlaubt, über den Mail-Relay Nachrichten von internen E-Mail-Adressen an interne E-Mail-Adressen zu versenden. Der Mailserver lässt sich daher für Spoofing missbrauchen. |

On-Premises: Speicherzeiten direkt in config.json anpassen

Der Anforderungen, wie lange die von Enginsight erfassten Daten in der Datenbank gespeichert und über die Enginsight Plattform abgerufen werden können, unterscheiden sich teilweise stark. Eine Rolle spielen hier neben individuellen Vorlieben vor allem Normen und rechtliche Vorgaben.

Bisher war eine Anpassung der Speicherzeiten lediglich in der Konfiguration der Datenbank MongoDB möglich. Jetzt lassen sich die gewünschten Zeiträume einfach in der Konfigurationsdatei config.json auf dem Applikationsserver vornehmen.

Folgende Vorgaben lassen sich bereits über die Konfigurationsdatei anpassen, wobei folgende Standardwerte gesetzt sind:

- Metriken (Hosts): 14 Tage

- Systemevents (Hosts): 3 Tage

- Netzwerkanomalien (Hosts): 3 Tage

In Kürze werden wir die Möglichkeiten auf weitere Werte ausweiten.

Eine Anleitung zur Anpassung der Standardwerte finden Sie in der Dokumentation.