Effektiv und zuverlässig Sicherheitslücken in der gesamten IT-Infrastruktur aufzudecken, um sie im Anschluss durch das Einspielen von Updates zu beheben. Das ist die Aufgabe eines guten Vulnerability Managements. Ein CVE-Scanner ist dessen wichtigstes Werkzeug. Doch wie stellen Sie sicher, dass die Sicherheitslücken auf den konkreten Systemen tatsächlich ausnutzbar sind?

Welches Ziel verfolgen CVE-Scans?

Mit einem CVE-Scan lassen sich bekannte Sicherheitslücken auf IT-Systemen aufdecken. Sie sind eine wichtige Stütze, um eine Risikoanalyse durchzuführen, das Patch-Management zu evaluieren und die Resilienz der Systeme zu erhöhen. Im besten Fall liefert ein CVE-Scan eine Auflistung aller vorliegenden bekannten Vulnerabilities, die auf den Systemen wirksam werden.

CVE Scanner stehen jedoch vor der Herausforderung, dass nicht jede gefundene Sicherheitslücke in einer Software auch auf jedem System, auf dem die Software installiert ist, tatsächlich wirksam wird. Viele Vulnerability Scanner tendieren deshalb zu einer hohen Zahl an False Positives.

Das Ziel eines guten CVE-Scanners muss es also sein, möglichst alle Sicherheitslücken zu entdecken und anzuzeigen sowie gleichzeitig die Rate an False Positives zu minimieren. Die Überprüfung, ob ein CVE wirksam wird, nennen wir die Validierung.

Wie lassen sich CVEs validieren?

Ob eine CVE auf einem System tatsächlich wirksam wird, hängt von mehreren Faktoren ab. Wesentlich ist hierbei das verwendete Betriebssystem (Windows, Linux), dessen Distribution und die verwendete Version. Eine besondere Herausforderung stellen sogenannte Forks dar. Dabei handelt es sich um Abspaltungen im Entwicklungsprozess, sodass zwar Teile von Programmcode unverändert übernommen, manche Abschnitte jedoch geändert oder gelöscht werden.

Um eine Sicherheitslücke zu validieren, stehen technisch zwei gegensätzliche Ansätze zur Verfügung:

- Der CVE-Scanner führt einen Exploit durch. Das heißt, er versucht die Schwachstelle aktiv auszunutzen. Ist er erfolgreich, ist die CVE validiert.

- Der CVE-Scanner zieht Meta-Informationen heran, mit deren Hilfe er die Sicherheitslücke valideren kann.

Prinzipiell sind beide Wege denkbar, ziehen jedoch unterschiedliche Herausforderungen nach sich.

Welche Probleme verursacht die Validierung über Exploits?

Um eine Sicherheitslücke über einen Exploit zu validieren, muss für jede einzelne CVE ein eigenes Skript entworfen werden, das wiederum umfangreich getestet werden muss, damit es keine falschen Ergebnisse liefert. Der Aufwand für die Softwareentwicklung ist enorm. Das National Institute of Standards and Technology (NIST), das die Liste aller CVE veröffentlicht, gibt auf seiner Webseite aktuelle Zahlen zu empfangenen und verarbeiteten CVEs. Der aktuelle Schnitt (März 2021) liegt bei über 1000 neuen CVEs im Monat.

Selbst wenn die Ressourcen vorhanden wären, für all diese Sicherheitslücken oder die wichtigsten 20% entsprechende Exploit-Skripte zu schreiben, treten weitere Probleme auf. Nur ein Bruchteil der Schwachstellen lässt sich überhaupt über das Netzwerk ausnutzen. Wieder andere CVEs lassen sich zwar über das Netzwerk ausnutzen, es lässt sich jedoch nicht feststellen, ob der Exploit erfolgreich war (blind injections).

Darüber hinaus kann das aktive Ausnutzen der Schwachstelle mit anderer Sicherheitssoftware in Konflikt geraten. So können etwa Sicherheitsmechanismen ausgelöst werden, in deren Folge Verbindungen blockiert oder Systeme heruntergefahren werden. Im schlimmsten Fall könnte die Verfügbarkeit kritischer IT-Infrastruktur gefährdet sein.

Warum ist die CVE-Validierung über Meta-Informationen zu bevorzugen?

Auch wenn sich ein kleiner Teil der Schwachstellen mit Exploits sehr zu verlässig validieren lässt, ist diese Methode für eine Vielzahl der CVEs gänzlich ungeeignet. Darüber hinaus ist sie unwirtschaftlich, da sich durch die Analyse von Meta-Daten Validierungen oft einfacher gestalten. Hier entfällt nämlich der große Aufwand, für jede einzelne CVE eigene Exploit-Skripts entwickeln zu müssen. Über Meta-Scans lassen sich zudem nicht nur über das Netzwerk prüfbare CVEs ermitteln, sondern alle bekannten Schwachstellen.

Eine sichere Validierung über Meta-Informationen funktioniert am zuverlässigsten, je mehr Daten dem CVE-Scanner zu Verfügung stehen. Ein CVE-Scan aus dem Inneren des Servers oder Clients, wie mit dem Enginsight Pulsar-Agent liefert valide Daten. Darüber hinaus lassen sich mit dem Enginsight Hacktor netzwerkbasiert CVEs aufdecken und mit dem Enginsight Observer Webanwendungen von außen untersuchen. Mit Enginsight lassen sich also CVE-Scans aus drei Perspektiven durchführen.

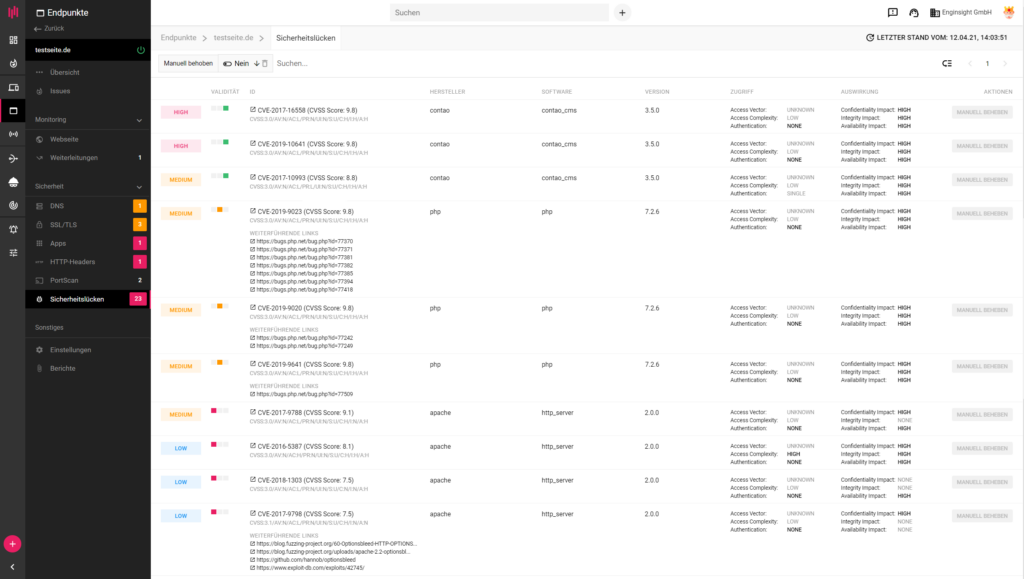

Volle Transparenz: Die Validitäts-Ampel bei Enginsight

Mit der Validitäts-Ampel haben wir einen sinnvollen und transparenten Weg gefunden, damit Sie eine einfache Abschätzung treffen und Ihre Maßnahmen priorisieren können. Neben der Anzahl an Metainformationen bezieht Enginsight auch den Typus der Software ein.

Jede detektierte CVE erhält ein Validitäts-Rating:

- grün: hohe Validität

- gelb: mittlere Validität

- rot: geringe Validität

Beispiele zur Validität

- Die Sicherheitslücke eines Content Management Systems lässt sich sehr viel einfacher validieren als eine CVE einer Programmiersprache. Ob die CVE der Programmiersprache wirksam wird, hängt von vielen Faktoren ab, insbesondere der genauen Version des Betriebssystems. Eine Sicherheitslücke eines CMS wird in der Regel immer wirksam.

- Lässt sich für Hacktor oder Observer das Betriebssystem herausfinden, ist das eine wichtige Information und die Validität profitiert davon bereits deutlich. Können die Softwarekomponenten darüber hinaus die konkrete Version detektieren, hat die Validität ein hohes Level erreicht.

Eine Frage der Priorisierung: Die Dringlichkeit definieren

Neben der Validitäts-Ampel erhält jede Sicherheitslücke bei Enginsight eine Dringlichkeit: low, medium, high oder critical. Basis unserer Dringlichkeits-Bewertung ist das Common Vulnerability Scoring System (CVSS). Wir modifizieren den CVSS-Score und verrechnen ihn mit der Validität. Zusätzlich geben wir den CVSS Score an, damit Sie bei geringer Validität kritische Schwachstellen einfach manuell überprüfen können. Die nötigen Informationen erhalten Sie aus der verlinkten NIST-Datenbank.

So stellen wir sicher, dass Sie als erstes kritische und valide Sicherheitslücken angezeigt bekommen und eine realistische Abschätzung des Sicherheitszustands Ihrer IT-Infrastruktur erhalten.

Fragen zur Enginsight Cybersecurity-Plattform?

Sie wollen sich tiefergehend zur Security-Software Enginsight informieren?

Vereinbaren Sie einen individuellen Termin für eine Webdemo.

Wenn sie möchten, können Sie auch auf eigene Faust loslegen:

Registrieren Sie sich und nutzen Sie 14 Tage unseren kostenlosen Testaccount.