Beim Programmieren von Software begehen Entwickler durchschnittlich alle 1000 Zeilen einen Fehler. Während Fehlfunktionen beim Test der Software sofort auffallen, bleiben Sicherheitslücken leicht unentdeckt. Deshalb setzen Sie auch auf Ihren IT-Systemen Software ein, die Schwachstellen enthält. Erfahren Sie, warum bekannte Schwachstellen (CVE) besonders problematisch sind, sich aber gut mit Enginsight managen lassen.

Was sind Common Vulnerabilities and Exposures (CVE)?

Bei Common Vulnerabilities and Exposures (CVE) handelt es sich um bekannte Schwachstellen und Sicherheitsrisken in IT-Systemen, zum Beispiel in Software. Die Sicherheitslücken wurden gemeldet, erfasst und in einer standardisierten Form mit laufender Nummer benannt. Dies erlaubt einen Abgleich mit der CVE-Datenbank und eine schnelle Analyse, ob kritische oder weniger dringliche Schwachstellen in einem IT-System vorliegen.

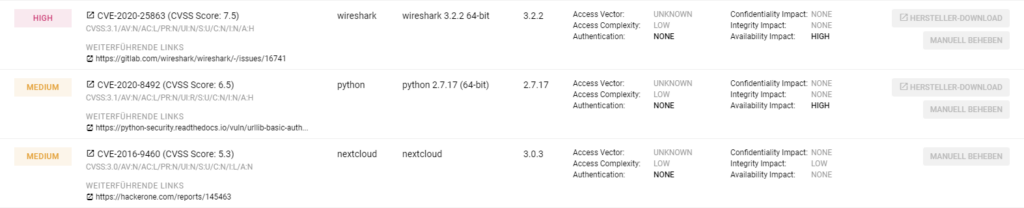

Mit dem Common Vulnerability Scoring System (CVSS) wird jeder Schwachstelle ein Score verliehen, der das severity level (Schweregrad) angibt. So können Sie leicht eine Prioritätenliste für Gegenmaßnahmen anfertigen. Der aktuelle 2015 eingeführte Standard CVSSv3.0 stuft Sicherheitslücken numerisch zwischen 0,0 und 10,0 ein. Eine 10 ist das höchstmögliche Rating.

Gesammelt und verwaltet wird die Liste an Sicherheitslücken von der MITRE Corporation, einer Non-Profit-Organisation und Abspaltung vom Massachusetts Institute of Technology (MIT). Veröffentlicht wird die Liste der CVE vom National Institute of Standards and Technology (NIST), einer US-amerikanischen Bundesbehörde.

Wie werden Software-Schwachstellen von Cyberkriminellen ausgenutzt?

Das Ausnutzen von Sicherheitslücken in IT-Systemen wird Exploit genannt. Dabei nutzen Hacker gezielt Schwachstellen aus. Während Zero-Day Exploits von der Öffentlichkeit unbekannte oder vom Hersteller noch nicht gepatchte Anwendungen ausnutzen, findet ein Großteil der Angriffe auf bekannte Schwachstellen (CVE) statt, für die eigentlich schon Patches zu Verfügung stehen. Dazu scannen die Angreifer die anvisierten Systeme gezielt nach Schwachstellen, die sie in der Lage sind, auszunutzen. Das anschließende konkrete Vorgehen beim eigentlichen Hacking hängt von der entsprechenden Schwachstelle ab.

» Informationen zum Schwachstellenmanagement mit Enginsight

Wie kann ich meine IT vor Angriffe auf Software-Schwachstellen schützen?

Vor Angriffen auf unbekannte Sicherheitslücken können Sie sich nur sehr bedingt schützen. Die einzigen Vorsichtsmaßnahmen, die Sie treffen können, sind, die Anzahl an installierter Software auf das nötige Minimum zu beschränken und Zugriffsmöglichkeiten zu begrenzen. Zum Glück finden die meisten Angriffe jedoch auf bekannte Schwachstellen statt, gegen die der Hersteller bereits Sicherheitspatches veröffentlicht hat.

Die wichtigste Maßnahme, um zu verhindern, dass Hacker aufgrund von Schwachstellen in Ihre Systeme eindringen ist Ihre Systeme mit einem CVE-Scanner zu überwachen und ein effektives Patch-Management einzurichten.

CVEs in der eigenen IT-Infrastruktur finden mit Enginsight

Bei Enginsight haben wir deshalb einen Fokus auf effektive und valide CVE-Scans gelegt.

Mit drei Softwarekomponenten können Sie Ihre IT-Systeme auf vorliegende CVE untersuchen. Dabei ist der Fokus jeweils ein anderer. Um die besten Ergebnisse zu erhalten, sollten Sie alle drei Methoden kombiniert anwenden: Hacktor, Observer und Pulsar-Agent.

Hacktor: Netzwerkbasiert die gesamte IT überpüfen

Der Hacktor eignet sich, um netzwerkbasiert IT-Systeme (Server, Clients, IoT-Geräte) auf CVEs zu überprüfen. Von außen kann Hacktor Software überprüfen, die einen Port geöffnet hat. Die Stärke des Hacktors liegt darin, mit nur einem Klick alle erreichbaren Assets eines Netzwerkes einem CVE-Scan zu unterziehen.

Eben jenes Vorgehen wählen auch Hacker, die sich nach Einbruchsmöglichkeiten umsehen. Daher sind Sicherheitslücken von Anwendungen, die über einen offenen Port erreichbar sind, auch besonders kritisch. Findet Hacktor eine CVE, versucht er zu validieren, ob die Sicherheitslücke auf dem Betriebssystem des entsprechenden Systems wirksam wird. Dann erhalten Sie den Hinweis „validated“.

Besonders gerne greifen die Nutzer der Enginsight-Software auf die Softwarekomponente Hacktor zurück, wenn Sie sich in einem ersten Schritt einen Überblick über den Sicherheitszustand Ihrer IT machen wollen. Wie Sie Ihr Netzwerk mit der Softwarekomponente Hacktor zu scannen, erfahren Sie in dem Use Case „Sicherheitsaudit der gesamten IT mit automatisiertem Pentest“. Dort erfahren Sie auch, welche Checks Hacktor darüber hinaus durchführt.

Observer: Analyse der Webanwendung von außen

Besonders gefährdet für Hacking-Attacken sind Ihre Webanwendungen und Webseiten, die über das Internet erreichbar sind. Von Cyberkriminellen betriebene Bots durchforsten permanent das Internet nach anfälligen Webseiten und starten automatisiert Hackingattacken, wenn sie fündig werden. Mit der Softwarekomponente Observer können Sie mit nur drei Klicks Ihre Webseite auf von außen erkennbare CVEs scannen. Einfach die Webseite als Endpunkt hinzufügen und loslegen. Um unmittelbar über neue Sicherheitslücken informiert zu bleiben, schalten Sie sich den Alarm „Neue Sicherheitslücke“.

Mehr dazu in unserem Blog: „In 5 Minuten einen Sicherheitscheck Ihrer Webseite durchführen“.

Pulsar Agent: Aus dem Inneren des Servers und Clients

Während Observer und Hacktor die Assets von außen überprüfen, agiert der der Pulsar-Agent aus dem Inneren Ihrer Server und Clients. So findet er Sicherheitslücken auf den Systemen und liefert valide Daten.

Mit dem Alarm „Neue Sicherheitslücke“ können Sie eine automatische Benachrichtigung bei neuen CVE auf Ihren Systemen schalten. Wenn Sie möchten, können Sie die Alarme auf CVE mit einer bestimmten Severity einschränken (z.B. bei Clients erst ab eine CVSS von 7).

Mit dem Pulsar-Agent können Sie neben dem Scan nach CVE auf ein Patch-Management realisieren. Sie können entweder manuell Updates einspielen oder für bestimmte Systeme Auto-Updates aktivieren. Die automatischen Aktualisierungen können Sie, wenn Sie möchten, auf sicherheitsrelevante Updates beschränken. Bei Linux-Systemen ermöglicht Enginsight das Einspielen aller Updates über die Plattform. Auch das Updaten von Third-Party-Software ist möglich. Auf Windows Assets sind die Updates auf Windows-Updates beschränkt.

Hacktor, Observer und Pulsar-Agent liefern Ihnen aus drei unterschiedlichen Perspektiven CVE-Scans all Ihrer IT-Systeme. So sind Sie bestens aufgestellt, damit keine Sicherheitslücke mehr unentdeckt bleibt und besonders kritische Schwachstellen schnell geschlossen werden.

In 1,2,3… Schritten zu einer sicheren IT!

Neben der Überprüfung auf CVEs liefert Ihnen Enginsight weitere wichtige Daten zur Analyse des Sicherheitszustandes Ihrer IT-Landschaft. Enginsight erkennt Unregelmäßigkeiten, die auf eine versuchte oder erfolgreiche Cyberattacke hindeuten. Auf unserer Webseite erfahren Sie, wie Enginsight das Beste aus den Welten IT-Security, IT-Monitoring und IT-Management vereint.

Mit einem kostenlosen 14-tägigen Testaccount können Sie sofort starten und Ihre IT-Infrastruktur auf CVEs scannen.

Gern zeigen wir Ihnen in einer persönlichen Demo die Funktionen im Detail.