Was die IT-Abteilung nicht kennt, kann sie nicht reglementieren, mag sich der einzelne Mitarbeiter im Unternehmen denken und schafft sich seine ganz eigenen Privatlösungen. Doch: Was die IT-Abteilung nicht kennt, kann sie auch nicht absichern. Deshalb stellen verdeckt eingesetzte IT-Systeme jede IT-Abteilung vor große Herausforderungen.

In Teil 1 unserer Blog-Reihe zum Thema „Schatten-IT als Sicherheitsrisiko“ klären wir, was man unter Schatten-IT versteht und weshalb sie an Bedeutung gewinnt.

Was genau ist Schatten-IT?

Als Schatten-IT bezeichnet man alle eingesetzten informationstechnischen Systeme, die jenseits der offiziellen, von der IT-Abteilung kontrollierten, IT-Infrastruktur zum Einsatz kommen. Ähnlich wie Workarounds sind sie eine Reaktion auf (wahrgenommene) Hindernisse, um Arbeitsaufgaben effektiv erledigen zu können.

Der Einsatz von Schatten-IT steht in einem engen Bezug zu den Geschäftsprozessen und ist nicht mit der Verwendung geschäftseigner IT für private Zwecke zu verwechseln. Schatten-IT kann sowohl von einzelnen Mitarbeitern als auch von ganzen Abteilungen etabliert und genutzt werden. Die verdeckt eingesetzten IT-Systeme stehen dann nicht unter der Kontrolle der IT-Abteilungen.

Die Verwendung von Schatten-IT tritt bei Software und Hardware auf. Beispiele für Schatten-IT-Hardware sind etwa von Abteilungen oder Mitarbeitern im Fachhandel erworbene Smartphones, Router, Drucker oder gar Server und PCs. Schatten-IT ist von Bring your own device (BYOD)-Konzepten abzugrenzen.

Bei BYOD werden die Geräte nicht heimlich mitgebracht, sondern es existieren klare Regeln und Steuerungsmechanismen, sodass die IT-Abteilung weiterhin die Fäden in der Hand hält.

Softwareseitige Beispiele für Schatten-IT sind Anwenderprogramme, die ohne Absprache mit der IT-Abteilung beschafft und installiert werden. Auch Cloud-Services können als Schatten-IT inoffiziell genutzt werden. Ebenso von Abteilungen und Mitarbeitern selbst entwickelte Anwendungen und Skripte, beispielsweise für Datenbanken, fallen unter die Kategorie Schatten-IT.

Tipp: Scannen Sie Ihre IT-Infrastruktur regelmäßig nach neuen Geräten und Anwendungen.

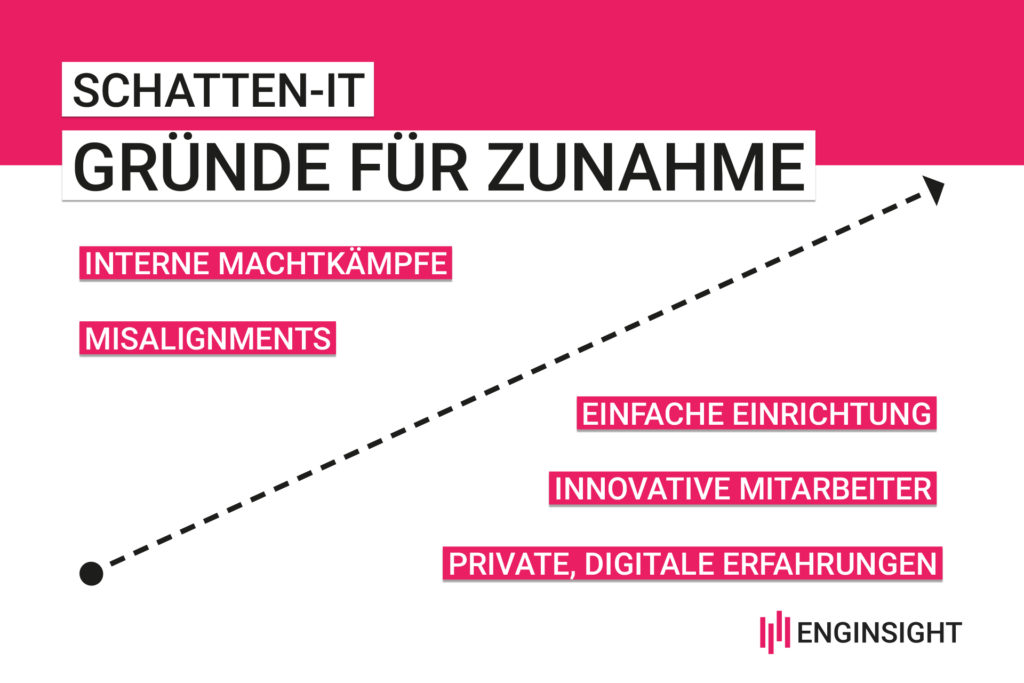

Weshalb der Einsatz von Schatten-IT zunimmt

Der Einsatz von Schatten-IT ist weit verbreitet. In einer Umfrage von Censuswide unter IT-Leitern in Deutschland, gaben 53% der Befragten an, dass über die Hälfte der Mitarbeiter in ihrem Unternehmen Anwendungen im Einsatz haben, von denen die IT-Abteilung nichts weiß. Wo liegen die Gründe für solch hohe Zahlen und wer ist besonders betroffen?

Digitale Affinität und technischer Fortschritt

Es ist davon auszugehen, dass gerade Unternehmen, die junge und innovative Mitarbeiter beschäftigen, andererseits aber über ein geringes Maß an Digitalisierung verfügen und/oder besonders restriktive IT-Regelungen verfolgen, den höchsten Anteil an Schatten-IT aufweisen.

In ihrem privaten Umfeld sind es die Mitarbeiter gewöhnt, komfortable IT-Lösungen einzusetzen. Diese Erfahrungen erhöhen die Leistungserwartung auch im beruflichen Bereich. Dazu gehören auch die kurzen Release-Zyklen, die ansprechenden Benutzeroberflächen und die einfache Bedienung. Als Consumerization wird der Trend bezeichnet, ursprünglich für Privatanwender entwickelte IT-Lösungen auch beruflich einzusetzen.

Doch auch für den Business-Markt entwickelte Software ist immer einfacherer zugänglich und flexibler einsetzbar. Dazu tragen vor allem Cloud-Services bei, die auch ohne besondere IT-Kenntnisse von Mitarbeitern und Abteilungen schnell und effektiv nutzbar sind.

Machtkämpfe und strukturelle Mängel

Neben diesen individuellen und technischen Gründen, fördern auch unternehmensinterne Schieflagen in der IT-Organisation die Entstehung von Schatten-IT. Besonders dramatisch ist die Lage, wenn Mitarbeiter oder ganze Abteilungen die IT-Richtlinien und offiziellen Systeme komplett ablehnen.

Indes kann auch bei prinzipiellem Kooperationswillen ein Missstand auftreten, wenn durch fehlende strukturelle und strategische Verbindung Lücken zwischen IT-Bedürfnissen und bereitgestellten Systemen aufklaffen. Hier spricht man von einem Misalignment.

So lange der Aufwand, den offiziellen Weg zu bestreiten, unverhältnismäßig größer erscheint, werden Mitarbeiter und Abteilungen inoffizielle Pfade beschreiten.

In Teil 2 unserer Reihe, beschäftigen wir uns mit den Folgen von Schatten IT. Wir untersuchen Chancen und Risiken und fragen, welche Konzepte es gibt, mit ihr umzugehen.