Um eines gleich vorweg zu nehmen, es sind nicht nur reine technische Maßnahmen für die IT-Sicherheit wichtig, sondern ein Gesamtkonzept, wie in Unternehmen oder in einer Organisation mit dem Thema umgegangen wird. Eine Softwarelösung unterstützt dabei maßgeblich sich vor aktuellen und auch kommenden Bedrohungen zu schützen. Hier unsere 10 Tipps für eine sichere IT.

Das wichtigste in Kürze:

So verbessern Unternehmen und Organisationen ihre IT-Sicherheit: Zu den Schritten gehören die Zuweisung von Verantwortlichkeiten, regelmäßiger Austausch über IT-Sicherheit und Bedrohungen, Überwachung und Monitoring der IT-Infrastruktur, sichere Passwörter und 2-Faktor-Authentifizierung, Schwachstellenanalysen, nicht nur auf Firewall und Antivirensoftware zu verlassen, regelmäßige Systemupdates, Härtetests und Notfallpläne.

1. Benennt Zuständigkeiten

Ein jedes IT-Sicherheitskonzept beginnt damit, Zuständigkeiten festzulegen. Es braucht jemanden, der den Überblick behält und Ansprechpartner bei aufkommenden Fragen ist.

Deshalb lassen sich bei Enginsight stets Verantwortlichkeiten festhalten, bspw. für einzelne Server. Auch die Benachrichtigungen bei Alarmen lassen sich ausgewählten Personen zuordnen.

2. Sprecht untereinander, lernt voneinander

Nutzt eure schon vorhandenen Wissensstände! Sich in der Kaffeepause ein bisschen über IT-Sicherheit und Gefahren auszutauschen, hat einen großen Nutzen. Sollte euch etwas komisch vorkommen, ihr beispielsweise eine seltsame E-Mail erhalten, sprecht eure Kollegen und den IT-Verantwortlichen an und macht es öffentlich.

Gemeinsam Lernen ist der effektivste Schutz vor Fehlverhalten. Etabliert eine Frage-Antwort-Kultur, sodass keiner Angst haben muss, dumme Fragen zu stellen.

3. Bewahrt den Überblick

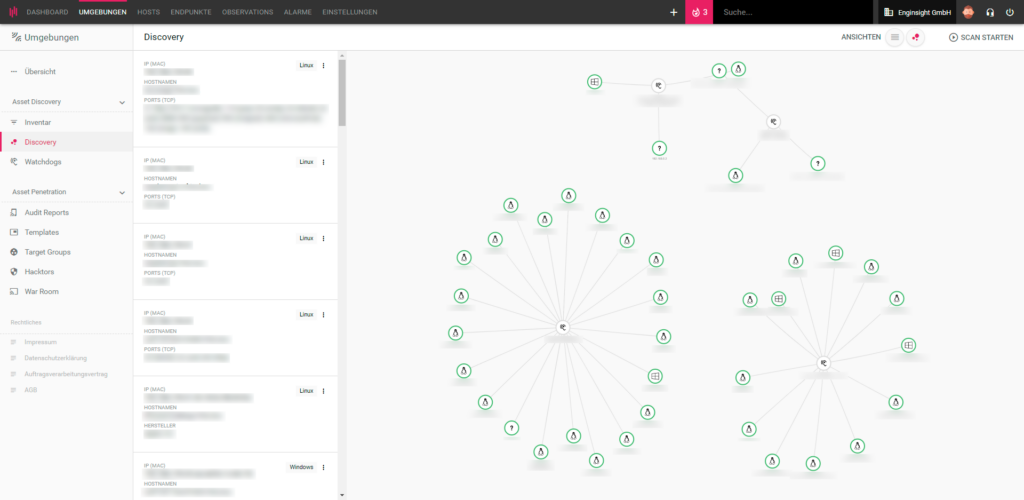

IT-Infrastrukturen sind dynamische Gebilde. Neue Mitarbeiter, neue Server, neue PCs… Da fällt es schwer, den Überblick zu bewahren. Essenziell für eine Absicherung von IT-Landschaften ist es jedoch, zu wissen, welche Geräte und Abhängigkeiten eigentlich vorhanden sind.

Etabliert daher eine Visualisierung der IT-Infrastruktur. Dafür kannst du das Umgebungs-Feature von Enginsight nutzen. Erstelle eine Umgebung, füge deine Server, Clients, Webseiten und weitere Komponenten hinzu und schaffe so eine Visualisierung deiner IT. Mit der Asset Discovery kannst du ganze Netzsegmente nach Geräten scannen, damit kein Gerät unentdeckt bleibt.

4. Etabliert ein Monitoring

Eine alte Weisheit sagt: Wer glaubt, nie von einem Cyberangriff betroffen gewesen zu sein, hat es wahrscheinlich nur nicht mitbekommen. IT-Monitoring entdeckt ungewöhnliches Verhalten, welches auf einen Angriff hindeuten kann.

Das kann etwa ein sprunghafter Anstieg einer CPU-Auslastung sein. Bei Enginsight kannst du dir Alarme auf auffällige Ereignisse deiner Server, PCs und IoT-Geräte schalten. Mit unserem KI-Modul gehen wir aber noch einen Schritt weiter. Dieses Feature errechnet individuelle Modelle für deine Server und erkennt vollkommen autonom Anomalien.

5. Setzt auf sichere Passwörter und 2-Faktor-Authentifizierung

Man denkt, es sei ein alter Hut, aber es sei nochmal gesagt: Sichere Passwörter sind das A und O, wenn es um IT-Sicherheit geht. Kommt erst gar nicht auf die Idee, ihr könntet euch alle sicheren Passwörter merken, denn dann sind sie es wahrscheinlich nicht. Nutzt niemals das gleiche Passwort für zwei Dienste!

Deshalb setzt auf einen Passwortmanager und lasst euch eure Passwörter automatisch generieren. Einen wirklichen Sprung in Sachen Sicherheit könnt ihr mit 2-Faktor-Authentifizierungen erreichen, sodass (bei neuen Geräten) stets ein zweites temporäres Passwort eingegeben werden muss.

6. Nutzt Schwachstellenanalysen

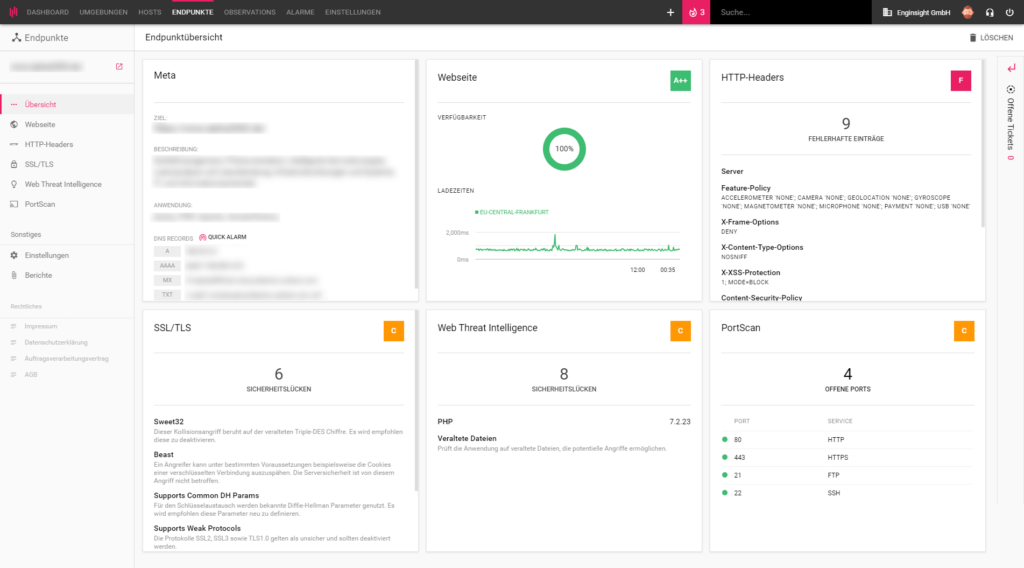

Unwissenheit schützt vor Strafe nicht. Eine falsch gesetzte Konfiguration, ein veraltetes und unsicheres Protokoll – vieles kann Einfallstor von Angriffen sein und das meiste lässt sich einfach beheben.

Unmittelbar, wenn du einen Server, Client oder eine Webseite zu Enginsight hinzugefügt hast, startet Enginsight mit den Schwachstellenanalysen. Bei Servern und Clients werden dir falsche Konfigurationen, Sicherheitslücken und Aktualisierungen angezeigt und mit einer Dringlichkeit bewertet. Webanwendungen werden bezüglich HTTP-Headers, SSL/TLS, Web Threat Intelligence und offenen Ports mittels Buchstabenrating bewertet.

7. Ruht euch nicht auf Firewall und Antivirensoftware aus

Sie sind den meisten ein Begriff und das auch nicht zu Unrecht: Firewall und Antivirenprogramme leisten einen wichtigen Dienst, um deine IT-Systeme sicher zu machen. Sie bieten aber keinen Rundumschutz, auf dem man sich ausruhen könnte, und sind daher nur ein Teilaspekt eines Sicherheitskonzeptes.

Die Stärke von Virenprogrammen ist die Erkennung von bekannter Schadsoftware und deren Blockade (reaktive Erkennung). Gegen unbekannte Viren und Würmer oder gegen Angriffe ohne den Einsatz von Schadsoftware sind sie jedoch wenig effektiv. Eine Firewall hat hingegen lediglich die Aufgabe Regeln für die Netzwerkkommunikation festzulegen. So kann sie zwar unberechtigte Zugriffe stoppen, deren Erkennung ist aber komplex und daher beschränkt.

8. Kümmert euch um Updates

Veraltete Software ist der Erzfeind der IT-Sicherheit. Achtet also darauf, dass ihr eure Software stets auf dem aktuellen Stand haltet. Aufgrund seiner herausragenden Bedeutung solltet ihr die Verantwortung für die Durchführung von Sicherheitsupdates nicht allein auf den Schultern des einzelnen Mitarbeiters lasten lassen.

Deshalb scannt Enginsight bei Servern und Clients fehlende Updates, erlaubt es dir entsprechende Alarme zu schalten und Updates aus der Plattform heraus einzuspielen. Der Update Manager bietet die Möglichkeit, Updates auf mehreren Systemen parallel einzuspielen.

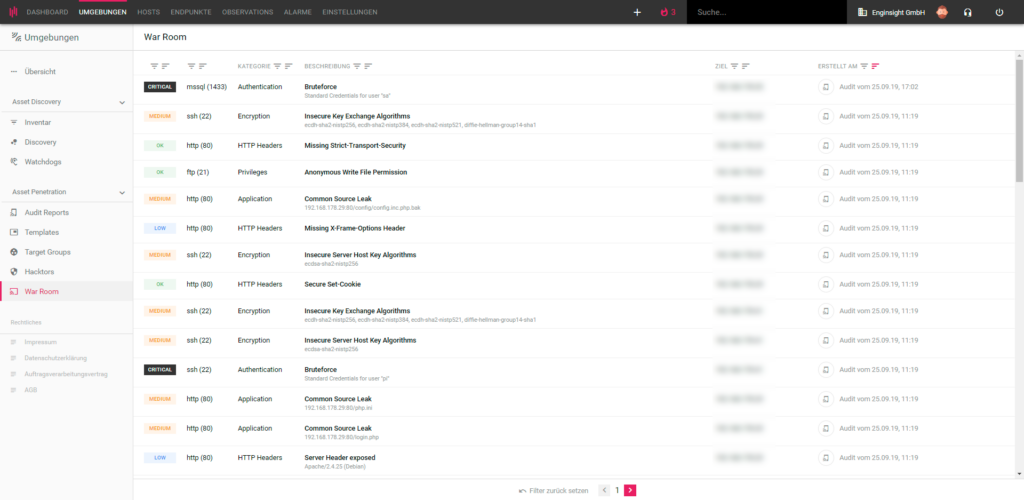

9. Unterzieht euer System einem Härtetest

Dem fleißigsten und akribischsten Kämpfer für IT-Sicherheit rutscht mal was durch. Deshalb solltet ihr eure IT-Infrastruktur in regelmäßigen Abständen einem Härtetest unterziehen, einem (automatischen) Penetrationstest, kurz Pentest. Eine Möglichkeit ist hierbei, einen IT-Sicherheits-Experten zu engagieren, der wie ein Hacker versucht, in euer System einzudringen.

Mit unserer Pentest-Komponente Hacktor lassen sich automatisierte Pentests durchführen. Die Ergebnisse werden anschließend in übersichtlichen Audit Reports dargestellt und die gefundenen Sicherheitslücken in einem War Room gesammelt.

10. Erstellt einen Notfallplan

Was tun, wenn’s brennt? Das solltet ihr euch überlegen, bevor es so weit ist. Genau wie bei einem Feueralarm sollte allen Mitarbeitern klar sein, an wen sie sich mit welchen Informationen zu wenden haben und welche Erstmaßnahmen sie (nicht) zu treffen haben, sollte es zu einer Cyberattacke kommen. Wer ist der Ansprechpartner im Haus?

Welcher externe Dienstleister muss alarmiert werden? Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat einen Maßnahmen-Katalog zum Notfallmanagement zusammengestellt und schlägt vor, eine IT-Notfallkarte im Büro aufzuhängen.

Wie man mit Enginsight diese Schritte konkret umsetzt, zeigen wir Ihnen gern in einer persönlichen Produktdemo. Jetzt unverbindlich und kostenfrei einen Termin vereinbaren.