Das Wichtigste in Kürze:

- Schadhafte Version der VOIP-Software 3CX im Umlauf: Version prüfen

- Kritische Sicherheitslücke in Outlook ermöglicht Serverzugriff per Terminerinnerung

- Sicherheitslücke in KeePass ermöglicht Auslesen gespeicherter Passwörter

- On-Premises Exchange Server Sicherheitslücke ProxyNotShell

- WordPress Elementor & WooCommerce Schwachstelle

Trojanisierte 3CX-Telefon-Software erfordert schnelles Handeln

3CX ist ein international tätiges Unternehmen, das mehr als 600.000 Kunden und zwölf Millionen Benutzer hat. Ende März wurde entdeckt, dass die Desktop-Anwendung des Unternehmens bösartigen Code enthielt und 3CX selbst in einem Supply Chain-Angriff kompromittiert wurde.

Die nordkoreanische Hackergruppe „Lazarus“ hat Zugriff auf 3CX-Systeme erlangt. Das BSI und weitere Quellen berichteten Anfang April über den Vorfall [1]. Dabei wurde eine kompromittierte Fassung des Voice-over-IP-Clients 3CX Desktop App in Umlauf gebracht.

Die Konsequenzen dieses Hacks sind, dass Malware und Trojaner in das Installation-Setup von 3CX eingeschleust wurden und die infizierten Dateien im Hintergrund weitere Malware heruntergeladen haben. Dies hat zur Folge, dass die gesamten Unternehmen ausspioniert werden können.

Betroffene Versionen des 3CX Voip-Clients:

- Für Windows: Version 18.12.407 und 18.12.416

- Für MacOS: Version 18.11.1213, 18.12.402, 18.12.407, 18.12.416

Abhilfe mit Enginsight / G-Data:

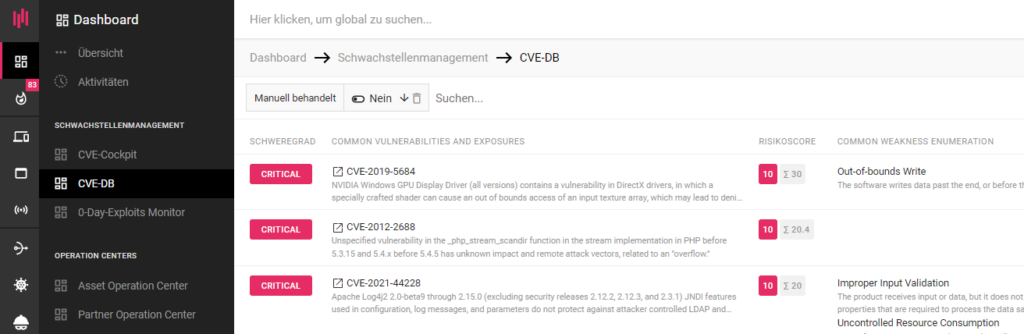

- In der CVE-Datenbank unter Dashboard -> CVE-DB nach “CVE-2023-29059” suchen, falls betroffen, folgende Maßnahmen durchführen. Wenn Ihr System betroffen ist, wird der Hinweis automatisch im CVE-Cockpit angezeigt.

Die AV-Lösung von G Data (und andere) erkennen und schützen aktiv vor trojanisierten 3CX Versionen.

Dennoch lautet die Empfehlung des Herstellers:

- Betroffene Rechner vom Netz entfernen komplette Deinstallation + Neuinstallation der Version 18.12.425 oder Verwendung der Webapp.

Weitere Hinweise auf verdächtigte Aktivitäten

Verbindungen zu folgenden Kontrollservern prüfen:

akamaitechcloudservices[.]com

azuredeploystore[.]com

azureonlinecloud[.]com

azureonlinestorage[.]com

dunamistrd[.]com

glcloudservice[.]com

journalide[.]org

msedgepackageinfo[.]com

msstorageazure[.]com

msstorageboxes[.]com

officeaddons[.]com

officestoragebox[.]com

pbxcloudeservices[.]com

pbxphonenetwork[.]com

pbxsources[.]com

qwepoi123098[.]com

sbmsa[.]wiki

sourceslabs[.]com

visualstudiofactory[.]com

zacharryblogs[.]com

github[.]com/IconStorages/images

Weitere Schutzmaßnahmen:

- “Thor Lite” herunterladen, um weitere nachgeladene Malware zu erkennen und zu löschen

- In Zusammenarbeit mit 3CX und Nextron wurde Thor Lite weiterentwickelt, um speziell infizierte Versionen und vor allen Dingen nachgeladene Malware zu erkennen

- https://www.3cx.com/community/threads/forensic-scanner-nextron-thor.120005/

- mit IDS/IPS von Enginsight werden Anomalien im Netzwerk erkannt und Gegenmaßnahmen eingeleitet

Outlook Schwachstelle CVE-2023-23397

Die kritische Sicherheitslücke in On-Premises Outlook-Produkten für Windows ermöglicht Zugriff auf NTLM-Hashes [CVE-2023-23397]

In der jüngsten Zeit wurde eine Schwachstelle in On-Premises Outlook-Produkten für Windows entdeckt, die es Angreifern ermöglicht, die NTLM-Hashes der Benutzer auszunutzen. Die Sicherheitslücke ist besonders kritisch, da sie ohne jegliche Interaktion des Nutzers ausgenutzt werden kann. Aktuell ist bekannt, dass diese Schwachstelle bereits aktiv ausgenutzt wird und alle On-Premises Outlook-Produkte für Windows betrifft.

Die NTLM-Hashes, die von Angreifern erlangt werden können, sind von großer Bedeutung, da sie als Zugangsdaten zur Authentifizierung innerhalb eines Netzwerks verwendet werden können. Dies ermöglicht den Angreifern Zugriff auf vertrauliche Informationen und Ressourcen, was potenziell zu erheblichen Datenschutzverletzungen und finanziellen Verlusten führen kann.

Die Tatsache, dass die Ausnutzung dieser Schwachstelle ohne Interaktion des Nutzers abläuft, erhöht das Risiko für Unternehmen und Einzelpersonen erheblich. Selbst vorsichtige Benutzer, die normalerweise keine verdächtigen E-Mails öffnen oder auf Links klicken, können von dieser Sicherheitslücke betroffen sein. Die aktive Ausnutzung dieser Schwachstelle durch Cyberkriminelle verdeutlicht die Dringlichkeit, schnellstmöglich geeignete Maßnahmen zu ergreifen, um den Schaden zu minimieren und die Sicherheit der Systeme wiederherzustellen.

Wie die Outlook-Schwachstelle konkret ausgenutzt wird, zeigt ein kurzes Video bei Twitter. Dazu wird im Outlook-Client einfach eine präparierte Mail bspw. mit einem Kalendereintrag erstellt und eine Erinnerung hinzugefügt, die aber keine Sounddatei, sondern den Pfad zum Server des Angreifers enthält. Der Angreifer erhält praktisch die Credentials bzw. den NTLM-Hash zum Wunschtermin.

Mitigations – Maßnahmen gegen die Outlook-Schwachstelle:

- Firewall SMB Port 445 nach außen Sperren

- Benutzer in die Gruppe „Geschützte User“ / „Protected Users“ überführen

- Patch einspielen, Liste der Updates gibt es hier:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-23397

ACHTUNG!!

Das Security-Update fixt die CVE nur unzureichend. Im LAN befindliche Angreifer können die Schwachstelle weiterhin ausnutzen.

=> User in „Geschützte User“ überführen

Microsoft stellt ein Script bereit, mit welchem sich analysieren lässt, ob die eigenen Postfächern E-Mails enthalten, die diese CVE ausnutzen:

https://microsoft.github.io/CSS-Exchange/Security/CVE-2023-23397/

Werden solche E-Mails gefunden, ändern Sie umgehend die Passwörter und prüfen Sie Ihr System nach weiteren Infektionen.

KeePass CVE-2023-24055

Sicherheitslücke in KeePass ermöglicht unbefugtes Auslesen gespeicherter Passwörter.

Kürzlich wurde eine Schwachstelle in der Exportfunktion des beliebten Passwort-Managers KeePass entdeckt, die das Auslesen gespeicherter Passwörter ermöglicht, ohne das Masterpasswort zu kennen und ohne über Administratorrechte zu verfügen. Diese Sicherheitslücke stellt ein kritisches Risiko dar, da sie potenziell vertrauliche Informationen preisgibt und den unbefugten Zugriff auf Benutzerkonten ermöglicht.

Um die Schwachstelle auszunutzen, muss sich der Angreifer bereits im Netzwerk befinden und lokalen Zugriff besitzen. Obwohl für den Angriff keine Administratorrechte erforderlich sind, ist es dennoch erforderlich, dass der Angreifer eine gewisse Kontrolle über das Netzwerk hat. Trotz dieser Einschränkung ist die Schwachstelle als kritisch zu bewerten, da sie den unbefugten Zugriff auf sensible Informationen ermöglicht und die Sicherheit der Benutzerdaten gefährdet.

Anwender von KeePass sollten die neuesten Sicherheitsupdates und Patches installieren, um ihre Systeme vor dieser und anderen möglichen Schwachstellen zu schützen.

Heise Online weist darauf hin, dass die Kompromittierung über Keepass hinausgeht. Wenn der Angreifer Zugriff auf die Konfigurationsdatei hat, dann können selbst Nutzerprofile mit der Schwachstelle ausgenutzt und geändert werden.

Mit den Funktionen IDS/IPS und Mikrosegmentierung der Enginsight-Software wird die IT-Infrastruktur vor diesen Angriffen geschützt und das Ausbreiten auf systemkritische Ressourcen unterbunden.

Folgende Versionen sind betroffen:

- Betrifft Version 2.51

- FIX: Update zu 2.53

-> Wird die Exportfunktion nun genutzt, wird nun nach dem Masterpasswort gefragt.

Exchange ProxyNotShell: Kritische Sicherheitslücken in On-Premises Exchange Servern

Die Sicherheitslücken „Exchange ProxyNotShell“ betreffen On-Premises Exchange Server 2013, 2016 und 2019 in Verbindung mit der Outlook Web App (OWA) und stellen ein erhebliches Risiko für betroffene Systeme dar. ProxyNotShell erfordert einen authentifizierten Zugriff auf den Exchange Server, um ausgenutzt zu werden. Es handelt sich dabei um eine Kombination aus zwei verschiedenen Vulnerabilities: CVE-2022-41040 und CVE-2022-41082.

CVE-2022-41040[2] ist eine Server-Side Request Forgery Vulnerability (SSRF), die es einem Angreifer ermöglicht, unerlaubt Anfragen im Namen des Exchange Servers auszulösen. Diese Sicherheitslücke triggert die nachfolgende CVE-2022-41082.

CVE-2022-41082[3] ist eine Remote Code Execution Vulnerability (RCE), die es einem Angreifer ermöglicht, Schadcode auf dem betroffenen Server auszuführen und somit die Kontrolle über das System zu erlangen.

Durch die Kombination dieser beiden Schwachstellen können betroffene Systeme mit nachgeladener Malware ausgespäht und verschlüsselt werden. Das bedeutet, dass vertrauliche Informationen und Daten kompromittiert werden können und die Integrität der betroffenen Systeme gefährdet ist.

Um sich vor dieser Art von Angriffen zu schützen, sollten Unternehmen und IT-Abteilungen sicherstellen, dass ihre Exchange Server und OWA-Installationen auf dem neuesten Stand sind und alle verfügbaren Sicherheitsupdates und Patches eingespielt wurden. Zudem ist es ratsam, zusätzliche Sicherheitsmaßnahmen wie die Überwachung von Anomalien im Netzwerkverkehr und die Implementierung von Multi-Faktor-Authentifizierung zu nutzen.

Das Update KB5019758 schließt die CVEs.

Das Security-Update bei Microsoft herunterladen:

Weitere Abwehrmaßnahmen mit Enginsight:

Ungepatchte Systeme können mittels dem Network Intrusion Detection System von Enginsight (IDS) vor aktiver Ausnutzung der ProxyNotShell Vulnerability geschützt werden.

Kritische Sicherheitslücke in WordPress Elementor Pro und WooCommerce

Eine kürzlich entdeckte Sicherheitslücke betrifft alle WordPress-Websites, die Elementor Pro bis zur Version 3.11.6 in Kombination mit dem WooCommerce-Plugin verwenden. Diese Kombination ermöglicht es Angreifern, die komplette Kontrolle über die betroffene Webseite oder den Online-Shop zu erlangen, was erhebliche Sicherheitsrisiken und mögliche finanzielle Verluste mit sich bringt.

Um von dieser Sicherheitslücke betroffen zu sein, muss das WooCommerce-Plugin und Elementor Pro auf der WordPress-Website installiert und aktiviert sein. Die Entwickler von Elementor Pro haben die Schwachstelle bereits in der Version 3.11.7 behoben. Daher ist es dringend empfohlen, auf diese oder eine neuere Version zu aktualisieren, um die Sicherheit der Website oder des Online-Shops zu gewährleisten.

Um festzustellen, ob eine WordPress-Website von dieser Sicherheitslücke betroffen ist, prüfen Sie Ihre Plugins in der WordPress Installation oder wenn Sie Enginsight verwenden, können sie den Enginsight Observer verwenden. Damit überprüfen sie, ob sowohl Elementor Pro als auch das WooCommerce-Plugin installiert und aktiviert sind.

Wir hoffen, dass unser Blog-Beitrag „Hacks des Monats April 2023“ Ihnen einen hilfreichen Überblick über die aktuellen Schwachstellen und deren Behebungsmöglichkeiten verschafft hat.

Um Ihre Systeme und Daten vor diesen Bedrohungen zu schützen, empfehlen wir Ihnen dringend, alle relevanten Updates und Patches einzuspielen sowie zusätzliche Sicherheitsmaßnahmen wie Multi-Faktor-Authentifizierung und Netzwerküberwachung zu implementieren.

Denken Sie daran, dass im digitalen Zeitalter ständige Wachsamkeit und proaktives Handeln entscheidend sind, um die Sicherheit Ihrer Systeme und Daten zu gewährleisten. Bleiben Sie am Ball und halten Sie Ihre Software auf dem neuesten Stand, um möglichen Gefahren immer einen Schritt voraus zu sein.

Schauen Sie nächsten Monat wieder vorbei, wenn wir weitere wertvolle Sicherheitsinformationen und -tipps für Sie bereithalten.

Sie haben Fragen zum Schwachstellen in der IT? Dann schreiben Sie uns!

Oder testen Sie Ihr System selbst live auf Schwachstellen:

Kostenfreien Enginsight-Probeaccount jetzt anlegen

Quellenverzeichnis

[1] BSI – Bundesamt für Sicherheit in der Informationstechnik – Version 1.1: Schadhafte Version der 3CX Desktop App im Umlauf

[2] CVE-2022-41040 – Leitfaden für Sicherheitsupdates – Microsoft – Sicherheitsanfälligkeit in Microsoft Exchange Server bezüglich Rechteerweiterungen

[3] CVE-2022-41082 – Leitfaden für Sicherheitsupdates – Microsoft – Sicherheitsanfälligkeit in Microsoft Exchange Server bezüglich Remotecodeausführung