Wollen Sie lieber heute 5 Minuten Zeit investieren, als sich morgen mit einer gehackten Firmenwebseite herumzuschlagen? Erfahren Sie, warum Websecurity so wichtig ist. Außerdem, wie Sie mit nur wenigen Klicks Ihre Webseiten auf ihr Sicherheitslevel abklopfen und eine dauerhafte Überwachung etablieren können.

Warum ist Web Security wichtig?

Wird Ihre Unternehmens-Webseite Opfer einer Hackingattacke, bedeutet dies einen enormen Reputationsverlust und kann schmerzliche finanzielle Einbußen oder sogar juristische Folgen nach sich ziehen. Deshalb ist es wichtig, Ihre Webanwendungen proaktiv gegen Cyberattacken abzuhärten.

Zwar kann es niemals eine hundertprozentige Sicherheit geben. Die meisten Hackingangriffe basieren jedoch auf Fehlern in den Basics der IT-Sicherheit und werden teilweise automatisiert von Bots ausgeführt. Schon mit wenigen Kniffs lässt sich die Erfolgsquote solcher Angriffe auf null bringen. Und auch vielen aufwendigeren Attacken können Sie einen Riegel vorschieben, wenn Sie Ihre IT-Security-Hausaufgaben regelmäßig erledigen.

Suchmaschinenoptimierung und Blacklists

Ist Ihre Webseite nach einer erfolgreichen Cyberattacke für längere Zeit nicht erreichbar, können Kunden abspringen, Aufträge nicht zustande kommen und Ihr Geschäft so nachhaltig schädigen. Darüber hinaus wirkt sich auch eine kurzzeitige Nichtverfügbarkeit Ihrer Webseite negativ auf das Suchmaschinenranking aus.

Im schlimmsten Fall kann Ihre Webseite auf Blacklists landen und komplett aus den Ergebnissen von Suchmaschinen verbannt werden. Um Ihre Webseite wieder von Blacklists streichen zu lassen, müssen Sie aktiv werden und sich an die Suchmaschinenanbieter wenden. Die schalten Ihre Webseite erst wieder frei, wenn Sie die Sicherheitsrisiken behoben haben.

Juristische Folgen und Haftungsfragen

Sind Kundendaten von einem Datenleak betroffen, handeln Sie sich zudem möglicherweise einen Datenschutzverstoß ein. Sie müssen in diesem Fall nachweisen können, dass Sie alle Maßnahmen auf dem aktuellen Stand der Technik getroffen haben. Ansonsten droht Ihnen eine juristische Verfolgung des Vorfalls.

Nicht immer haben es Hacker auf den Datendiebstahl abgesehen. Oft wollen sie auch auf fremde Webseiten Zugriff erlangen, um über sie Schadsoftware zu verteilen. In diesem Fall werden Sie unfreiwillig zu einem Verbreiter von Malware. Auch hier sind Haftungsfragen zu klären und Sie müssen gegebenenfalls als Webseitenbetreiber nachweisen, Maßnahmen zur Abwehr von Schadsoftware getroffen zu haben.

Was sind die größten Sicherheitsrisiken von Webanwendungen?

Immer wieder fallen Webseiten und Webanwendungen mit ähnlichen Sicherheitslücken auf. Die folgenden Punkte stehen dabei oft im Mittelpunkt.

- Nutzung von Komponenten mit bekannten Schwachstellen (CVE)

Technologien von Dritten, die Sie zum Aufbau Ihrer Webseite nutzen, können von Schwachstellen betroffen sein: die CMS-Anwendung (z.B. WordPress, Joomla, Typo3), verwendete Programmiersprachen (z.B. PHP, Python), Frameworks, JavaScript Libraries usw. - SQL Injection

Durch fehlerhafte Konfigurationen und Programmierung kann die Kommunikation der Webanwendung mit der Datenbank manipuliert werden. Dazu werden Befehle injiziert, das heißt eingeschleust. Erfahre mehr zu SQL Injections und möglichen Gegenmaßnahmen. - Cross-Site-Scripting

Eine fehlerhafte Validierung erlaubt es, auf der Webseite eigenen Code zu platziert. Bei persistenten Attacken wird die Webanwendung an sich manipuliert. Nicht-persistente Attacken haben es lediglich auf die lokale Kopie, die ein Benutzer über einen manipulierten Link aufruft, abgesehen. - Unsichere Verbindung durch veraltete SSL/TLS-Technologie

SSL/TLS erlaubt zwar eine sichere Kommunikation im Internet zwischen Webserver und Webseitenbesucher (HTTPS). Werden jedoch veraltete SSL/TLS-Technologien verwendet, ist die Verbindung trotz des Einsatzes von SSL/TLS angreifbar. Detaillierte Informationen erhalten Sie im Use Case „SSL/TLS: Best-Practice-Monitoring mit nur drei Klicks!“. - Fehler in der Authentifizierung

Unsichere Passwörter oder gänzlich fehlende Authentifizierungsverfahren (z.B. ein anonymer Zugriff auf eine Datenbank oder ein schwaches Passwort des Backends) sind beliebte Einfallstore für Hacker. - Fälschlich offene Ports

Öffnen Sie nur Ports, die für den Betrieb der Webseite auch tatsächlich notwendig sind (bspw. 443 für https und 80 für http). Sicherheitslücken in den Anwendungen hinter den Ports gefährden die Sicherheit. - Fehlkonfiguration der HTTP-Header

In den HTTP-Headern können Sie die Bedingungen, unter denen die Kommunikation via HTTP zwischen Server und Webseitenbesucher stattfindet, konfigurieren. Durch das Setzen wichtiger Header lässt sich die Sicherheit der Webseite maßgeblich erhöhen, sodass Angriffsvektoren ausgeschlossen werden können.

Nur wenige Klicks: Non-invasiven und invasiven Security-Check durchführen

Mit Enginsight können Sie in wenigen Schritten sowohl einen non-invasiven als auch invasiven Security-Check Ihrer Webseite durchführen. Dabei kommen die Softwarekomponenten Observer für non-invasive Tests und Hacktor für invasive Tests zum Einsatz. Mit den Ergebnissen ist es für Sie ein Kinderspiel, Ihre Webseite auf die genannten Sicherheitsrisiken zu prüfen.

Noch kein Enginsight Account? Kein Problem. Der Security-Check Ihrer Webseite lässt sich auch mit unserer kostenlosen 14-tägigen Testversion durchführen. Registrieren Sie sich einfach!

Webseite als Endpunkt hinzufügen

Um Ihre Webseite non-invasiv mit Enginsight zu scannen, brauchen Sie nichts weiter tun, als die Webseite als Endpunkt hinzuzufügen. Sie können entweder auf einen Observer von Enginsight zurückgreifen oder Sie installieren sich einen eigenen Observer an einem beliebigen Punkt im Inter- oder Intranet. Nachdem Sie den Endpunkt hinzugefügt haben, laufen alle Analysen vollkommen automatisch los.

Zielsystem und Vorlage definieren

Für die invasiven Tests müssen Sie einen eigenen Hacktor installieren, da wir von unseren Systemen keine Hackingattacken auf fremde Systeme ausführen dürfen. (Auch Sie dürfen den Hacktor nur nutzen, um Ihre eigenen Systeme zu testen.) Anschließend…

- definieren Sie Zielsysteme, das heißt Sie legen fest, welche Systeme getestet werden sollen – in diesem Fall Ihre Webseite.

- legen Sie mit einer Vorlage fest, welcher Hacktor, welche Zielsysteme attackieren soll.

- starten Sie den Penetrationstest.

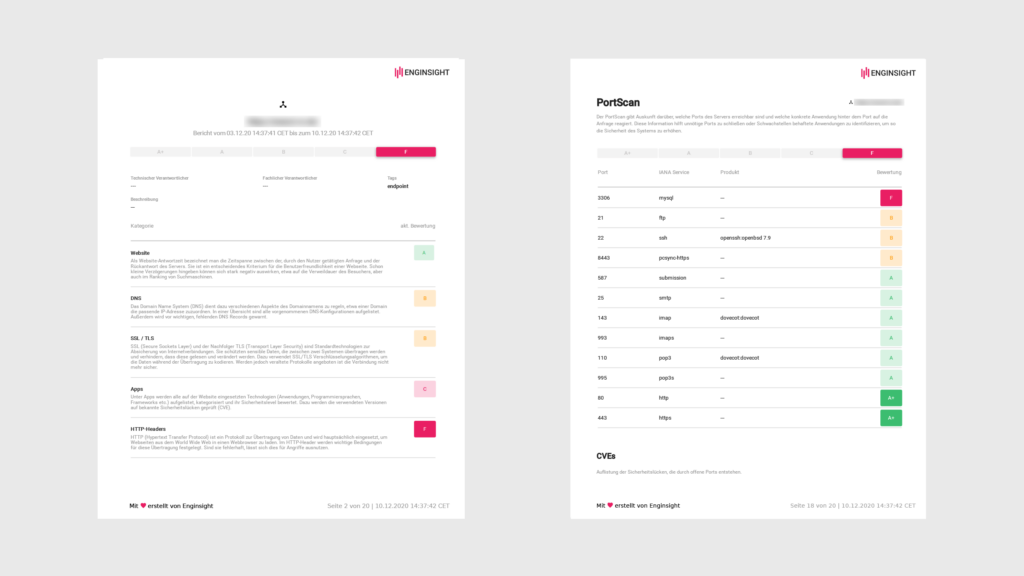

Ergebnisse als PDF-Report ausgeben

Mit PDF-Berichten können Sie sich die Analysen abspeichern. Sie eignen sich auch, um Kollegen, Vorgesetzte oder IT-Verantwortliche zu informieren. Regelmäßig ausgegebene PDF-Berichte können Sie auch als Nachweis der DSVGO-Konformität verwenden.

Dauerhafte Überwachung einrichten

Weil Sie Ihre Webseite permanent aktualisieren, anpassen und weiterentwickeln, ist es mit einem einmaligen Sicherheitscheck nicht getan. Im Gegenteil, Sie sollten in regelmäßigen Abständen den Sicherheitszustand Ihrer Webanwendung überprüfen.

Wöchentlicher Pentest Ihrer Webseite

Legen Sie einfach einen Zeitpunkt für wiederkehrende Durchführungen des Pentest fest, zum Beispiel immer sonntagsnachts. So können Sie eine Überprüfung des Sicherheitszustandes Ihrer IT zu Ihrer Montagmorgenroutine machen.

Unmittelbare Alarmierung bei neuen Sicherheitslücken

Schalten Sie sich Alarme auf Ihre zu Enginsight hinzufügten Endpunkte. So werden Sie zum Beispiel unmittelbar informiert, wenn eine neue Sicherheitslücke (CVE) erkannt wird. Lassen Sie sich außerdem über neue geöffnete Ports informieren. Natürlich können Sie auch einen Alarm schalten, sollte die Webseite einmal nicht erreichbar sein.

Enginsight kann noch mehr!

Als IT Security All-in-one-Tool kann Enginsight noch viel mehr als Ihre Webseite auf Schwachstellen zu untersuchen. Mit unserem Watchdog können Sie Ihre gesamte IT-Infrastruktur inventarisieren, der Pulsar-Agent überwacht Ihre Server und Clients von innen, ganz egal ob Windows oder Linux. Und unsere Softwarekomponente Hacktor können Sie nicht nur für Ihre Webseiten nutzen, sondern Ihre gesamte IT-Infrastruktur einem Penetrationstest unterziehen.

Sie wollen mehr über Enginsight erfahren? Vereinbaren Sie einen Webdemo-Termin und erfahren Sie in einem persönlichen Gespräch, wie Sie mit Enginsight die Absicherung Ihrer IT auf ein neues Level heben. Gleich loslegen können Sie alternativ mit der kostenlosen Testversion.