Was sagen die Experten zu besonderen Bedrohungen, möglichen Schutzmechanismen/-technologien und den neuen Regularien?

2024 wird im Bereich Informations- und Cybersicherheit wohl wieder ein extrem anstrengendes Jahr werden. Cyberkriminelle setzen auf KI. Politische Machtkämpfe werden auch im Cyberraum ausgetragen. Der Fachkräftemangel in der Security bleibt ein Problem. Stecken wir deshalb den Kopf in den Sand? – Nein! Stattdessen beschäftigen wir uns mit ein paar Trends, die wir sehen; haben einige Thesen aufgestellt und mal nachgefragt, was die Security-Experten aus unserem Netzwerk dazu sagen. Es handelt sich dabei um ein reines Meinungsbild. Im besten Fall regt es Sie dazu an, die eigene Security-Strategie auf den Prüfstand zu stellen.

Die Bedrohungslage steigt weiter und trifft immer noch zu viele schlecht oder nicht vorbereitet

Eine entspanntere Bedrohungslage ist wohl illusorisch, da sind sich nicht nur unsere Experten, sondern auch alle Prognosen und Berichte einig. Es wird alles wohl noch bedrohlicher. „Es wird nochmal deutlich spannender“, meint Adrian Pusch zur Bedrohungslage. Das klingt irgendwie positiv, ist es natürlich überhaupt nicht. Professor Köhler drückt sich deutlich drastischer aus, er erwartet: „massive Schäden“. Laut Allianz Risk Barometer 2024 sind Cyberangriffe eines DER Geschäftsrisiken weltweit.

Der unlängst zu beobachte Trend von politisch motivierten Cyberattacken wird sich wohl fortsetzten. Olaf Classen prognostiziert hier: „einen gewaltigen Anstieg, der zwei Ursachen hat, die Russland- Ukraine-Krise und den Konflikt pro oder kontra Israel“. Laut Google Cybersecurity Forecast 2024 gehen die meisten Bedrohungen zu Lasten der „big four“: China, Russland, Nordkorea und Iran. Google erwartet mehr Zero-Day-Angriffe im Jahr 2024 sowohl durch staatliche Angreifer als auch durch Cyberkriminelle. Edge-Geräte und Virtualisierungssoftware seien für Bedrohungsakteure besonders attraktiv, da sie schwer zu überwachen sind. (6) Bedrohungsakteure werden versuchen, Fehlkonfigurationen und Identitätsprobleme auszunutzen, um sich lateral zwischen verschiedenen Cloud-Umgebungen zu bewegen.

Wie schön seien doch die Zeiten gewesen „als Cyberkriminelle „nur” auf Geld aus waren; sie waren einfacher“, findet Martin Haunschmid. Schön waren die Zeiten für die Angegriffenen sicherlich auch nicht. Hoffen wir, dass sie daraus gelernt, sich besser aufgestellt und das Thema fortan auf dem Radar haben.

IT-Security auf dem Radar haben inzwischen wohl die meisten Unternehmen, wenn man sich die neusten Studien so ansieht. – So stelle 77,9% der Befragten fest, dass das Thema Cybersicherheit in ihren Unternehmen in den vergangenen Jahren ernster genommen wird (9).

Und dennoch sind immer noch zu viele Unternehmen nicht oder zu schlecht vorbereitet, bestätigen fast alle der befragten Fachleute. Von Adrian Pusch kam dazu ein lautes „Ja!“. Er sehe in der Praxis immer noch zu häufig einen „Flickenteppich aus Lösungen“ in der Hoffnung „Wenn ich diese Lösung hinzukaufe, bin ich sicher.“ Was aus seiner Sicht häufig fehle, sei eine durchgehende Strategie. Hier müssten die meisten Unternehmen auch künftig viel oder deutlich mehr Zeit und Ressourcen investieren, um Angriffe erfolgreich abwehren zu können.

„Wo liegen die größten Probleme und was Unternehmen tun, um sich bestmöglich abzusichern?“, haben wir gefragt. Die erste Hürde: die nicht vorhandene Lage. Wie jetzt…?

Wir haben weiterhin kein Lagebild

„Wir brauchen schneller ein besseres Lagebild“, so oder so ähnlich klang es zuletzt oft bei der BSI-Präsidentin, Claudia Plattner. Da hat sie sicherlich recht. Das BKA ist schwer handlungsfähig, wenn nicht alle Involvierten (Landeskriminalämter, ZAKs, Unternehmen) sauber und zeitnah über Vorfälle reporten. Das Problem beschäftigt auch Immanuel Bär: „Wir haben keine Lage in Deutschland; wir wissen nicht, was los ist. Föderalismus schlägt auch hier negativ zu.“ „Auch hier“ spielt auf NIS2 an. Dazu später mehr.

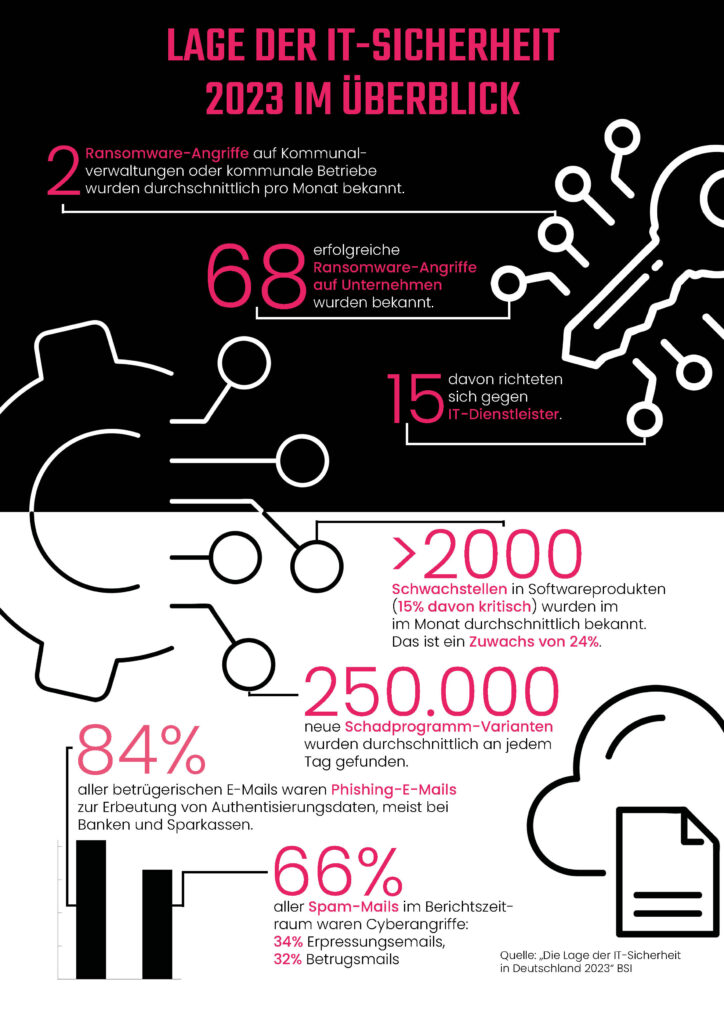

Ein gutes Beispiel für ein verzerrtes oder nicht ausreichendes Lagebild liefert die Zahl der Angriffe auf Kommunen. Die im BSI-Lagebericht aufgeführte Zahl sei deutlich zu niedrig; es hätte allein bis Ende Oktober 2023 bereits einen Sachtatbestand von fast 200 gegeben, so Immanuel Bär.

(Download Grafik als pdf)

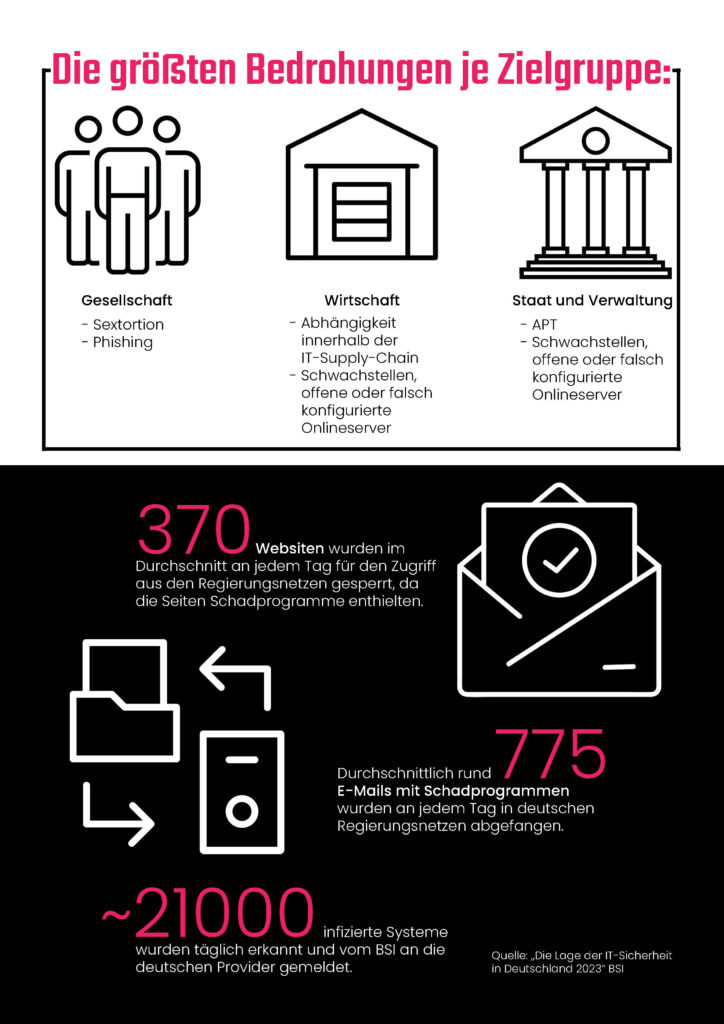

Welche Branchen stehen im Fokus und warum?

Hierzu äußert Adrian Pusch folgende Vermutung: „Automotive ist gerade angeschlagen und kämpft brutal mit Marktherausforderungen (E-Auto-Förderung, Konkurrenz aus China).“ Nach einem Angriff wäre ein Automotive-Unternehmen seiner Meinung nach: „viel schneller tot als früher“. Deshalb müsse sich die Automobilbranche in Deutschland besser absichern.

Die Angriffe auf öffentliche Träger scheinen sich gerade zu verändern: Wurden bisher einzelne angegriffen, erleben wir künftig ganze Angriffsreihen. – Der Trend zeigte sich 2023 bereits; es gab Angriffe auf Rechenzentrumsanbieter und IT-Dienstleister, an den zahlreiche Öffentliche betroffen waren. Enginsight bzw. Mario Jandeck hatte deshalb in 2023 allen Neupartnern vorgeschlagen, sich selbst einem Security-Audit zu unterziehen (link zur promo). „Insbesondere für Managed Security Service Provider müsste dies ein Standard werden.“, findet er.

Wer könnte sonst noch im Fokus stehen und warum?

Weil die Erpressung nach Datendiebstahl so lukrativ ist, sieht Olaf Classen alle, die im Besitz sensibler Daten sind im Fokus der Angriffe. Explizit erwähnt er Unternehmen aus dem Gesundheitsbereich, aber auch Steuerberater und Rechtsanwälte. Letztere hätten sich: „bisher viel zu wenig Gedanken gemacht über Datenabsicherung“.

Ransomware bleibt eine der größten Bedrohungen und nimmt weiter zu

„Ransomware ist und bleibt der profitabelste Markt für Cyberkriminelle. Unternehmen, Behörden und andere Organisationen wurden und werden weiterhin reihenweise Opfer von Ransomware werden.“, glaubt Mark Semmler. Dies sehen alle unsere Experten so; auch der BSI-Lagebericht 2023 nennt Ransomware als „Hauptbedrohung“ (1).

Mark Semmler geht davon aus, dass die Anzahl der Ransomware-Gruppen steigen wird und dass (weitere) Gruppen aus Europa, Asien und Afrika hinzustoßen werden. „Die Strafverfolgungsbehörden werden einzelne Gruppen identifizieren und aus dem Spiel nehmen können, der Markt wird aber weiterhin expandieren“, befürchtet er.

Ein Trend, der dabei zuletzt aufkam, wird sich wohl fortsetzen: Ransomware kommt zunehmend ohne Extortion. D. h. nicht die Verschlüsselung steht im Vordergrund, sondern der Diebstahl von Daten und die obligatorische Lösegeldforderung. Prof. Thomas R. Köhler begründet dies wie folgt: „Firmen haben dazugelernt und in puncto IT-Security nachgerüstet. Hacker haben es dadurch, zum Glück, inzwischen schwerer, Daten zu verschlüsseln.“ Er rechnet allerdings mit einer zunehmenden Veröffentlichungswelle aufgrund zunehmender Angriffe. – KI macht’s möglich. Dazu später mehr (Ankerlink).

Social Engineering Techniken werden fieser und erfolgreicher

Mit der fortschreitenden technischen Entwicklung, allen voran KI, werden Social-Engineering-Angriffe (Phishing, Vishing, Smishing, …) nicht nur zunehmen, sondern auch deutlich erfolgreicher werden. Personalisierte und überzeugende Betrugsszenarien, die speziell auf ihre Opfer zugeschnitten sind, machen es selbst Experten schwer, sie zu erkennen.

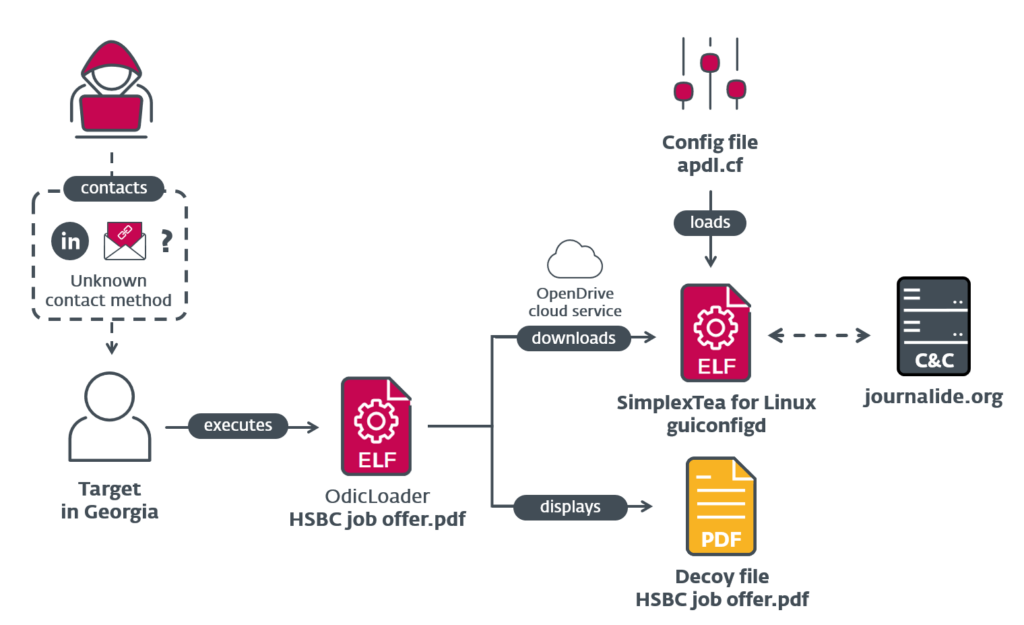

Immanuel Bär spricht von „komplexen Multi-Stage-Angriffen auf den Faktor Mensch“ und nennt mit der #dreamjob ein Beispiel. Die Methode wird von der berüchtigten Lazarus-Gruppe eingesetzt. Sie hebt Spear-Phishing auf ein neues Level. – Wie? Sie nutzt gezielt die Karriereambitionen von Menschen aus, indem sie gefälschte Jobangebote in sozialen Netzwerken und per E-Mail verbreitet. Diese Angebote sind oft so aufwändig und überzeugend gestaltet, dass sich selbst vorsichtige Nutzer täuschen lassen. Sie enthalten oft Malware, die, einmal aktiviert, dem Angreifer Zugang zu sensiblen Informationen und Netzwerken verschafft. Der Verfassungsschutz hatte bereits 2021 darauf hingewiesen (4). Doch scheinbar rollt die Methode jetzt richtig an. Laut Immanuel Bär ließe sich oft beobachten, dass Themen, die schon vor Jahren besprochen wurden, deutlich später in der Realität ankommen.

Google sieht auch im Bereich Mobile Cyber Crime neue Social-Engineering-Taktiken, z. B. die Simulation von Haushaltshilfen, Nachrichten von gefälschten Banken oder Regierungsbeamten sowie gefälschte Pop-up-Warnungen, um Opfer dazu zu bringen, bösartige Anwendungen auf ihren Mobilgeräten zu installieren (6).

Supply-Chain-Angriffe nehmen weiter zu

Supply-Chain-Angriffe gab es in 2023 bereits einige, mit der der IHK, mit dem GFI, mit der Südwestfalen-IT, der ODAV … Die Anforderung zur Absicherung der Lieferkette gibt es, nicht von ungefähr, auch in diversen Regularien (z. B. in NIS2, TISAX). Immanuel Bär, Adrian und Pusch und Olaf Classen sehen Lieferkettenangriffe als ultraklaren Trend auch in 2024. Mario Jandeck bringt eine Begründung an, die hoffentlich die letzten Zweifler, die immer noch glauben, sie seien zu klein, um angegriffen zu werden, überzeugt: „Kleine Unternehmen sind mindestens ein Sprungbrett für größere Ziele.“

Olaf Classen ist fest der Ansicht, dass „Unternehmen, die Cybersicherheit hoch halten einen klaren Wettbewerbsvorteil haben“. Ein Nachweis darüber, dass sich ein Unternehmen cybersicher aufgestellt habe, hätte eine große, positive Außenwirkung.

Der Google Cybersecurity Forecast 2024 rät dazu, Software-Bibliotheken wachsam im Auge zu behalten. In den letzten Jahren hätten Supply-Chain-Angriffe auf NPM (den Node.js-Paketmanager) wie IconBurst gezeigt, wie Bedrohungsakteure Softwareentwickler angreifen. Die Art der Angriffe werde wahrscheinlich weiter zunehmen. Die Bedrohungsakteure werden auf andere, weniger überwachte Paketmanager wie PyPI (Python) und crates.io (Rust) ausweichen, so Google (6).

KI bringt vorerst mehr Schaden als Nutzen

Neben NIS2 ist und bleibt KI wohl eines der wichtigsten Themen wie bereits in 2023. Cyberkriminelle scheinen beim Einsatz von KI schon deutlich weiter zu sein als so manche Hersteller und Unternehmen. Adrian Pusch findet auch dafür eine charmante Formulierung: „KI funktioniert für beide Seiten, für eine aktuell noch deutlich besser. Mit KI Sch.. zu bauen geht viel leichter als sie für einen sinnvollen Einsatz zu trainieren.“

Olaf Classen glaubt, dass der Hype um KI wieder abklingen wird. Er nennt es „Katz-und-Maus-Spiel“. „Wir haben die Diskussion, wie wir KI regulieren, während Cyberkriminelle sich darum überhaupt keine Gedanken machen müssen. Wird immer noch unterschätzt, dass wir es nicht mehr mit einzelnen Hackern zu tun haben, sondern mit hochprofitablen Unternehmen zu tun.“ Er ist der Meinung, dass viele sich immer noch kein Bild davon machen, wie hoch professionell Cyberkriminelle arbeiten. Für, die wir uns täglich mit dem Thema IT-Sicherheit beschäftigen, ist das unbegreiflich.

Gerade im Bereich Social Engineering wird das Gefahrenpotenzial durch KI größer, die Detecion dramatisch schwieriger. Der Google Cybersecurity Forecast 2024 warnt vor verbesserten, professionalisierten und skalierbaren Social-Engineering-Operationen durch KI. (6) Generative KI und große Sprachmodelle (LLMs) können Angreifern u a. dabei helfen, modifizierte Versionen echter Inhalte zu schaffen, die wie das Original aussehen. Nicht nur deshalb wagen wir die These, dass KI aktuell noch mehr schadet als nutzt. Doch wir haben auch Hoffnung. Google ebenso, das Technologieunternehmen sieht im Einsatz von KI eine der größten Herausforderungen für Unternehmen in den nächsten Jahren, geht aber davon aus, dass sich damit die Bedrohungsüberlastung bewältigen und die wachsende Talentlücke schließen lässt. (6)

„Die Schnittstelle zwischen generativer KI und Security tobt gerade auf allen Ebenen.“, meint Prof. Köhler. Er sieht aktuell „keinen Anbieter, der hier schon wirklich performt“, geht aber davon aus, dass „wir sinnvolle Anwendungen im Lauf des Jahres sehen werden“. „Das werden wir auf jeden Fall“, ist Mario Jandecks Antwort darauf: „Wir arbeiten bereits dran.“ Mark Semmler sagt voraus: „KI braucht noch eine Weile, bis sie sich wirklich im Security-Umfeld etabliert (auf beiden Seiten). 2025 vielleicht?!“

Carolin Desirée Toepfer erinnert der aktuelle Hype um KI an den, der Blockchain-Technologie von vor einigen Jahren. Man wisse bereits, dass erst Jahre nach dem öffentlichen Hype der tatsächliche Nutzen einer Technologie sichtbar wird und diese als echte Werkzeuge zum Einsatz kommen. Aus Ihrer Sicht „fehlt es uns in Europa und insbesondere älteren Unternehmen zu oft an der Datengrundlage UND einem guten Verständnis für die rasante Entwicklung in entscheidenden Positionen.“ Sie merke dies gerade selbst hautnah im Rahmen ihres eigenen Cybersecurity-KI-Projekts WhiteHatBuddyAI und schätze, dass es anderen Projekten ähnlich gehe. „Eigentlich könnten wir KI auch zeitnah und Datenschutz-konform zur Pflege eines höheren IT Sicherheits-Levels nutzen.“, findet sie.

Die Angreifer haben keine Vorschriften in Sachen Compliance, Datenschutz etc. Wir gehen deshalb davon aus, dass sie auch künftig im Vorteil sind beim Einsatz von KI. Auch für Immanuel Bär ist es „nicht nachvollziehbar, wie jemals die gute Seite im Vorteil sein sollte, wenn sie sich einigermaßen an Regeln hält.“ So schlimm sei das jedoch nicht, meint er, denn kein Unternehmen müsse in 2024 mehr einen Hackingangriff erleben, der es ganz lahmlegt. Es gäbe gegen jedes Gift ein Gegengift. „Wir haben den Werkzeugkoffer, um dem zu begegnen. In den meisten Fällen scheitert es an Manpower, Budgets, Know-how.“, ergänzt er.

Martin Haunschmid ist der einzige „unserer“ Experten, der KI/AI auf lange Sicht als Vorteil auf der Verteidigerseite sieht. (3) Drücken wir uns allen die Daumen, dass er recht behält.

Der Ansatz „Security Awareness first“ ist tot

Die Sensibilisierung der Menschen für Cybersicherheitsbedrohungen und die Schulung in Gegen- und Vorsichtsmaßnahmen ist und bleibt wichtig; das stellen wir überhaupt nicht in Frage. Doch Menschen machen Fehler. „Deshalb haben wir mit Enginsight eine Lösung entwickelt, die den „Human Factor“, eliminieren und kontrollieren soll.“, so Mario Jandeck.

Prof. Köhler ist auch der Ansicht, es müsse eine Abkehr von „Awareness first“ geben. Wir müssten uns eingestehen, dass dieser Ansatz versagt habe, weil heute selbst Fachleute ohne technische Hilfsmittel nicht mehr in der Lage seien, Angriffe zu erkennen. Er plädiert deshalb auch für die richtige Technologie, die den Risikofaktor Mensch aus der Verantwortung nimmt.

Carolin Desirée Toepfers sieht das ähnlich: „Sind wir ehrlich: die meisten Awareness-Angebote, die es derzeit am Markt gibt, sind Mist. Da werden halbgare Standard-Lösungen mit viel Sales-Budget in die Unternehmen gedrückt, CISOs von Vertrieblern fast schon gestalkt. Gleichzeitig sind Unternehmen verpflichtet, regelmäßig zu schulen und kaum jemand hat Zeit, Plattform und Inhalte selbst zu bauen. Zu oft wird vergessen, dass alle drei Monate im Teammeeting drüber sprechen, oder ein kleiner regelmäßiger Online-Workshop auch Awareness für IT-Sicherheit schaffen kann.“ Sie weist darauf hin, dass Risikoschulung und Wissensmanagement trotzdem immer wichtiger würden. Im Bereich IT Sicherheit – und in vielen anderen – müssen sich Lerninhalte und Technologie ergänzen. Die Herausforderung für die Verantwortlichen läge ihrer Ansicht nach darin, das passende Potpourri zusammenzustellen.

Das einfache Passwort ist tot

Viele Unternehmen haben, befeuert durch den Homeoffice-Trend, verstanden, dass Passworte allein nicht genügen. Na immerhin. „Einfache Passwörter dürfen nicht sein, 2-FA muss sein.“, darauf besteht Olaf Classen. Aus seiner Sicht hätten das aber längst noch nicht alle verstanden. „Die Basics werden immer noch ignoriert werden“, äußert Martin Haunschmid in einem größeren Kontext, die Aussage ist aber hier wirklich treffend.

Angriffe auf Unternehmen, die Passwortmanager bereitstellen, gab es 2023 einige. Auch das stützt den Zwei- oder Mehr-FA-Ansatz. Das Thema müsste auch deshalb forciert werden, weil es immer noch genug Leute gäbe, die sich ihre eigenen Regeln schaffen, so Olaf Classen.

„VPN und MFA sind erste Ansätze, die aber noch längst nicht genügen.“, so Prof. Köhler. Er vermisse immer noch clevere Lösungen, die mehr Datenpunkte berücksichtigen. In Vereinbarkeit mit den geltenden Datenschutzbestimmungen seinen solche Lösungen aber auch kaum umsetzbar.

Hinzu kommt, dass neue Passwortkonzepte nicht per se sicherer sind bzw. sogar neue Angriffsvektoren schaffen. Am Beispiel: Videobasierte Identifikationsprozesse erscheinen zunächst als charmant und clever. Doch da sie online genutzt werden, gibt es Sicherheitsrisiken, in dem Fall Identitätsdiebstahl. Das BSI und die französische Behörde für IT-Sicherheit (ANSSI) gaben just dazu eine Publikation heraus „Remote Identity Proofing“, in der sie eine länderübergreifende Harmonisierung, Standards und Zertifizierung fordern. Die Zusammenarbeit verschiedener Stakeholder im Kampf gegen Cyberangriffe ist definitiv richtig und wichtig, in allen Themenbereichen.

Auch für Adrian Pusch hat das einfache Passwort längst ausgedient. Er setzt auf passwortlose Passwortmanager (z. B. Yubikey), und wünscht sich ebenfalls „neue Ideen, wie wir mit Passwörtern und Berechtigungen umgehen“.

Etwas weniger Datenschutz bringt überproportional mehr Sicherheit

Mehr Datenpunkte schaffen überproportional mehr Sicherheit. Eine Neubesinnung in Sachen Datenschutz wäre deshalb gar nicht schlecht. Professor Köhler nennt es den „kreativeren Umgang im Rahmen der DSGVO mit dem, was uns an Freiheitsgraden erlaubt ist“.

Carolin Desirée Toepfer von Cyttraction spannt den Bogen noch größer. – Deutschland verschwende Datenpotenziale durch Datenschutzanforderungen und verliere durch die stockende digitale Transformation zusätzlich. Sie blickt hoffnungsvoll in Nachbarländer: „Estland und andere baltische und nordische Staaten, auch Österreich machen bereits in einigen Verwaltungsakten vor, wie sich Digitalisierung, Authentifizierung und europäischer Datenschutz unter einen Hut bringen lassen. Solange es in Deutschland an umfassenden digitalen Behörden-Prozessen mangelt, an die Unternehmen und Verbraucher anknüpfen können, ist jede Datenübertragung ein Risiko und für Kriminelle eine Einladung zu Manipulation, Datendiebstahl und Betrug. Während Sicherheitsexperten aufgrund fehlender Daten-Strukturen und zu vielen Variablen die Hände gebunden sind.“

Olaf Classen hingegen habe das Gefühl, dass Datenschutz aktuell sogar vernachlässigt wird. Ansonsten würden nicht so große Abflüsse passieren. „Nein, ich würde den Datenschutz sogar noch erhöhen.“, äußert er. Ja, es sei ein Hemmschuh, aber: „Wir müssen Wege und Mittel finden, Datenschutz und Datensicherheit zu verbinden. Wenn wir anfangen, Grenzen wieder herabzusetzen, haben irgendwann ein Problem.“

Immanuel Bär findet: „Man sollte der IT-Sicherheit Priorität geben vor dem Datenschutz.“ Warum? Wenn ein IT-Sicherheitsproblem vorläge, läge in den meisten Fällen auch ein Datenschutzproblem vor, umgekehrt gelte das nicht. Ein IT-Sicherheitsproblem führe schneller zu einem (Total)Ausfall als ein Datenschutzproblem. Deshalb müsse IT-Sicherheit immer eine leichte Priorität haben. Nachvollziehbar, oder?

NIS2 wirft noch viele Fragen auf, wird unterschätzt und verschlafen, analog DSGVO

NIS2 soll die Cyber- und Informationssicherheit regulieren und mehr Sicherheit schaffen. Auf die Umsetzung der EU-Richtlinie in deutsches Recht warten viele gespannt. NIS2 wurde deshalb schon 2023 viel diskutiert. Die Umsetzung wirft bei vielen Betroffenen aber auch noch viele Fragen auf, zum Geltungsbereich, zu Haftungs- und Regressfragen oder ganz konkreten Maßnahmen. Unsere Experten haben da ganz eigene Meinungen zu und hoffen auf mehr Klarheit in den nächsten Monaten.

Mark Semmler glaubt: „Viele Organisationen werden erstaunt feststellen, dass sie von NIS2 betroffen sind.“ Olaf Classen ist fest der Ansicht, dass NIS2 und ebenso DORA im Zeichen des Fachkräftemangels bei vielen Akteuren zu Problemen führen werden.

„Dass viele Punkte nicht abschließend geklärt sind, nutzen meines Erachtens nach noch zu viele Betroffene als Ausrede, um sich noch nicht ernsthaft mit dem Thema befassen zu müssen.“, erklärt Adrian Pusch. Aus seiner Sicht sei der Wunsch nach ganz konkreten Handlungsvorschlägen sehr groß. Aufgrund der Komplexität der IT bei mangelnden Ressourcen und Know-how zum Thema, sei das auch absolut nachvollziehbar. Wir, und damit meine er die gesetzgebenden Institutionen, aber auch alle Security-Dienstleister und Hersteller, müssten gemeinsam anpacken und Unternehmen dabei helfen, mit Lösungen und Antworten auf Frage wie: Welche Maßnahmen sind sofort zu treffen? Welche davon sind am wichtigsten? Welche Übergangsfristen haben betroffene Unternehmen? Wie stelle ich ein Risikomanagement auf? Er sieht ansonsten die Gefahr, dass: „Unternehmen mit Hektik versuchen, Bullshit zu produzieren, um das Thema irgendwie vom Tisch zu kriegen“.

Während die einen sich schon längst den Kopf zerbrechen, warten andere ab und nutzen die offene Gesetzlage als Ausrede zum Verschieben des Themas. Immanuel Bär kann sich nicht entscheiden, ob zu wenig Klarheit geschaffen ist und deshalb viele abwarten oder ob es andersherum ist. Das Problem im Umgang mit NIS2 ist seiner Ansicht nach eine Mischung aus Unklarheiten und Erfahrungen aus der DSGV. Olaf Classen glaubt, dass sich viele an dem Punkt ausruhen, weil sie glauben, es würde, analog DSGVO, lange Schon- und Übergangsfristen geben. Er spricht sogar von einer „großen Sorglosigkeit in dem Bereich“ und einem „riesigen Irrtum“. Er geht davon aus, dass Cyberversicherer nach einem erfolgreichen Angriff nicht zahlen werden, wenn Unternehmen, die gesetzlichen Vorgaben nicht umgesetzt haben.

Nebenbei dazu: Google glaubt, Cyberversicherer werden die Deckung systemischer Risiken weiter einschränken (6). Olaf Classen ergänzt noch eine Gefahr, die Unternehmen bedenken sollten: „Es wird bestimmt auch den einen oder anderen Investor geben, der Unternehmer persönlich haftbar macht, im Falle angriffsbedingter Verluste durch mangelnde Absicherung bzw. Nichteinhaltung der Regularien.“

NIS2 im öffentlichen Sektor ist fast ein separates Thema, das die Gemüter unserer Experten erhitzt. Zu Recht, meinen wir. Hintergrund: Der IT-Planungsrat hatte im November 2023 beschlossen, Länder, Kommunen, Bildungseinrichtungen nicht NIS2 zu unterstellen (5). Ist das nachvollziehbar, wenn wir doch genug Angriffe auf Kommunen gesehen haben, zuletzt in Baden-Württemberg und in Nordrhein-Westfahlen? Sehen die Zuständigen die Gefahrenlage nicht oder worin liegt die Begründung?, fragen wir unsere Experten.

Olaf Classen nennt die Entscheidung: „Ein Unding und ignorant gegenüber der Bedrohungslage“. Man ziehe sich hier raus, weil im staatlichen Bereich das benötigte Budget und Personal fehlen. Die Politik greife so die Bürger an, für die sie verantwortlich sei. Klare Worte.

Immanuel Bär war ebenso fassungslos über die Entscheidung des Planungsrates. Seine Worte dazu: „Ich habe gedacht, in Deutschland lernt man durch Schmerz. Scheinbar nicht, Kommunen über Kommunen, Städte über Städte, Rathäuser über Rathäuser sind bereits Opfer geworden …“. Die Begründung der Entscheidung sieht er wie Olaf Classen monetär bedingt: Nach dem Konnexitätsprinzip müsse der Bund für seine Vorgaben auch die nötigen Gelder zur Verfügung stellen. Was Risikomanager wohl dazu sagen würden? 😉

Physische Sicherheitsmaßnahmen sind im Aufwind

Zum Glück werden die Security-Lösungen und -maßnahmen immer besser. Wenn sie es Angreifern schwer machen, erfolgreich zu sein, suchen diese sich jedoch neue Wege, z. B. physische. Adrian Pusch rät deshalb dazu, auch physichen Sicherheitsmaßnahmen (neu) zu betrachten. Er merke in seinem Kundenkreis, dass immer mehr Angriffe, gerade in Richtung Wirtschaftsspionage, physisch stattfinden. „Es ist leichter, mit einer Hermesjacke in ein Unternehmen zu gelangen und Hardware zu stehlen als die Firewall zu umgehen.“, meint er. Wir wollen gar nicht wissen, ob er das schon ausprobiert hat…

Physische Sicherheitsprüfungen müssten demnach ein fester Bestandteil eines manuellen Pentests werden. Oder? Was meinen die beiden Pentester, Adrian und Immanuel dazu? – Beide stimmen zu.

Immanuel Bär ergänzt: „Pentests sind viel aufwändiger und in gewisser Weise auch kreativer als mancher glaubt.“ Da ist was dran; der Aufwand und die Kreativität seitens der Angreifer kennt ja auch keine Grenzen. #Dreamjob als bestens Beispiel hatten wir ja bereits erwähnt. Zu physischen Methoden und Systemen, die die guten wie die bösen Hacker für ihre Zwecke nutzen können, zählen: RFID-Cloning, Radio-Frequency-Hacking, WLAN-Hacking, Schließ-, Brandmelde- und Einbruchschutzsysteme.

Security Services finden noch mehr Zuspruch

In der Security-Servicewelt bewegt sich was. Immer mehr Anbieter bieten neue Managed Security Services, allen voran MDR. Ob sich Unternehmen gerne drauf einlassen? Wahrscheinlich nicht. Es ist wohl eher die reine Not, bedingt durch die bekannten Security-Hürden (Ressourcen, Komplexität). Denn ehrlich gesagt, ist es doch absolut verständlich, dass Unternehmen/Admins bei einem so sensiblen Thema wie IT-Sicherheit, die Kontrolle behalten möchten. Dass die meisten dazu gar nicht ernsthaft in der Lage sind, ist ein anderes Thema. Umso wichtiger scheint es, dass Lösungen die volle Flexibilität bieten aus 24/7-Komplettservice oder Kontingentbetreuung in Kombination mit Eigenbetrieb. „An einem flexiblen MDR-Service arbeiten wir gerade, zusammen mit ausgewählten Enginsight-Partnern. In wenigen Wochen werden wir die Services vorstellen“, so Mario Jandeck.

Alle Abwehrmaßnahmen dürfen nicht darüber hinwegtäuschen, dass es Angreifer doch gelingen kann, ins Netzwerk einzudringen. Assume Breach muss deshalb die Devise sein. Jeder muss sich damit auseinandersetzen, was im Fall eines erfolgreichen Angriffs passiert (Stichwort Notfallkonzept). Incident Response ist deshalb ein Service, der wichtig und gefragt ist und es bleiben wird. Denn Unternehmen haben intern dafür keine Ressourcen. Adrian Pusch sieht im Ausbau der IR-Services: „eine Herausforderung der nächsten zwei Jahre“.

Konsolidierung ist der einzige Weg

Wir meinen hiermit nicht die Konsolidierung bei den Herstellern und Dienstleistern, sondern die Konsolidierung der IT-Security-Software. Gardner hatten den Trend schon für 2023 vorausgesagt. (4)

Mark Semmler argwöhnt, Kunden würden Lösungen deshalb konsolidieren, weil der Zoo an Security-Software die Personaldecke überfordere. Mario Jandeck sieht andere Gründe, warum der Ansatz richtig ist: „Die Fragmentierung von Infrastrukturen trägt zum Anstieg von Cyber-Kriminalität und Datenschutzverletzungen bei. Ein Flickwert aus punktuellen Security-Lösungen in verschiedenen Unternehmenseinheiten macht es Security-Verantwortlichen schwer, eine klare, einheitliche Übersicht zu bekommen. Eine Konsolidierung des Tool-Zoos ist der einzig sinnvolle Ausweg, braucht aber auch die entsprechenden Lösungen.“

Olaf Classen glaubt ebenfalls, Toolkonsolidierung sei ein Weg. Vorweg würde er noch einen anderen Ansatz „viel lieber sehen“. Nämlich, die Trennung von IT-Sicherheit und Cybersicherheit. Beides würde immer noch in einen Topf geworfen, dabei seien es zwei ganz unterschiedliche Ansatzpunkte: IT-Sicherheit beziehe sich auf Firewalls, Virenscanner, Netze. Cybersicherheit gehe weiter und wäre letztlich ein Überwachungsorgan der IT. „IT kann sich nicht selbst überwachen.“, sagt er, sie brauche das „Vier-Augen-Prinzip“. Die IT sei in vielen Bereichen schon komplett überlastet und hätte weder die Zeit noch das Know-how, sich mit Sicherheit zu beschäftigen. Er empfiehlt außerdem, bestehende Netzwerke und Einstellungen nochmal neu zu denken, unter der Fragestellung: „Müssen sämtliche Anwendungen von außerhalb erreichbar sein?“ IOT, also die reine Produktions-IT, wurde in seinen Augen in den letzten Jahren sträflich vernachlässigt. Dies würde einigen noch auf die Füße fallen, prognostiziert er.

Auch Google erwartet in 2024 eine weitere Konsolidierung im Bereich SecOps, da Kunden zunehmend integrierte Risiko- und Bedrohungsinformationen in ihren Sicherheitslösungen verlangen. Sie würden ein integriertes Ökosystem fordern, das den gesamten Netzwerkbestand abdeckt – Cloud, Multi-Cloud, On-Premises und hybride Umgebungen – und gleichzeitig Workflows, Anleitungen etc. anbietet, um Sicherheit out-of-the-box zu starten. (6)

Security-by-Design muss Standard sein

In einer vernetzen Welt, mit Smart Home und -City ist es wichtig, dass die eingesetzten Geräte so konzipiert werden, dass sie Angriffen standhalten. Mit dem Cyber-Resilience-Act wird Security-by-Design auf der Produktebene auch gesetzlich geregelt. Die Amerikaner machten dies für medizinische Geräte bereits vor, erzählt Olaf Classen. Den Ansatz, Cybersicherheit von der ersten Entwicklungsschritten an zu bedenken, hält er für absolut sinnvoll. Mario Jandeck stimmt zu: „Bei Enginsight sehen wir das genauso und haben von Anfang an den Ansatz Security-by-Design verfolgt.“

Intuitive und benutzerfreundliche Sicherheitssysteme verringern die Wahrscheinlichkeit menschlicher Fehler, die oft zu Sicherheitsverletzungen führen. Die Forschungsagenda “Human-Centered Systems Security – IT-Sicherheit” um Prof. Dr. Norbert Pohlmann bezeichnet den Menschen als „eines der Grundprobleme in der IT“. Menschen seien „heutzutage auf allen Ebenen der Wertschöpfungskette mit den ihnen anvertrauten Sicherheitsmechanismen überfordert“, heißt es in der Studie. Spannend: Die Forscher sehen die größten Auswirkungen nicht durch Fehler der Enduser. Entwickler und Kryptographen würden eine „viel wichtigere Rolle für die IT-Sicherheit spielen als Endnutzer“, ihre Fehler hätten „viel größere Auswirkungen“, heißt es (8). In Security-by Design muss deshalb auch Human-Centric-Design mit rein spielen. Menschenzentriertes Design stellt den Menschen in den Mittelpunkt bei der Entwicklung von IT-Systemen, aber auch Sicherheitsstrategien in Unternehmen, mit all‘ ihren Bedürfnissen, Verhaltensweisen und Vorlieben. Gartner geht davon aus, dass bis zum Jahr 2027 die Hälfte aller CISOs menschenzentrierte Designpraktiken in ihre Cybersicherheitsprogramme einbauen werden (2).

„Die besten Cybersecurity-Unternehmen und Produkte sind die, die Basics schaffen und nachhaltig in Unternehmen zu bringen. Und die es schaffen, dass alle Mitarbeiter:innen bei diesen Basics bleiben.“, bringt Martin Haunschmid das Thema kurz und knapp auf den Punkt.

Bilanz 2024: Das Kräftemessen in der Cybersecurity geht weiter

Das kontinuierliche Wettrüsten in der Cybersicherheit geht weiter. Die Komplexität und Raffinesse der Angriffe nehmen zu, und die Verteidiger müssen alles in ihrer Macht Stehende tun, um nicht nur aufzuholen, sondern auch proaktiv zu agieren. In diesem Kontext bleibt die Welt der Cybersicherheit spannend und herausfordernd, insbesondere für die, die auf der guten Seite der Macht stehen. Ein großes Danke an der Stelle an alle, die täglich daran arbeiten, die Integrität und Sicherheit digitaler Infrastrukturen zu gewährleisten.

Quickinfo zu den zitieren Experten

Dickes Danke fürs kurzfristige Mitmachen, ihr lieben!

Immanuel Bär beschäftigt sich schon seit seinem 14. Lebensjahr mit dem Thema Hacking, allerdings auf der guten Seite. Der Ethical Hacker ist Co-Founder der ProSec GmbH, Speaker und … (bitte ergänze mal selbst, Immanuel). Auf LinkedIn postet er regelmäßig über seine Ideen und Erfahrungen zur Cybersecurity.

Olaf Classen ist Selbständiger Berater im Bereich Informations- und Cybersicherheit und Vertriebspartner bei der Deutor Cyber Security Solutions GmbH, außerdem bekannt durch seinen wöchentlichen Security-Newsletter „Cybernews“.

Martin Haunschmid ist Pentester und Geschäftsführer der Adversary GmbH; er schreibt auf LinkedIn regelmäßig zu IT-Security-Themen und ist, ab und an, auch als Speaker auf Events anzutreffen.

Mario Jandeck vereint die Rolle Geschäftsführer und Techi aus Leidenschaft in einer Person. Als einer der beiden Enginsight-Gründer, hat er sich das Ziel gesetzt, die Welt ein Stück sicherer zu machen durch eine All-in-one Security-Software, die den menschlichen Faktor eliminiert.

Prof.Thomas R. Köhler bringt mehr als 20 Jahre Erfahrung in Digital-Themen mit: als Unternehmer, Autor (u. a. „Chefsache Cybersicherheit“ CAMPUS), als Forschungsprofessur, als Vortragsredner, Fachmoderator und als Verwaltungsrat in einem Schweizer Technologie-Unternehmen.

Mark Semmler arbeitet seit mehr als 25 Jahren weltweit für die Absicherung von Informationen und IT-Infrastrukturen. Er ist ausgewiesener Experte der Informationssicherheit und auf Sicherheitsuntersuchungen, Highlevel-Consulting, organisatorische Sicherheit und auf die Unterstützung bei Sicherheitsvorfällen spezialisiert, außerdem wirkt(e) er an der Entwicklung verschiedener VdS-Richtlinien mit.

Adrian Pusch nimmt viele Rolle ein: CEO Pusch Innovation, Security-Berater, Datenschützer und Enginsight-Fan. Inzwischen ist er auch regelmäßig als Experte auf diversen Security-Events unterwegs, nicht nur für Enginsight.

Carolin Desirée Töpfer ist Gründerin von Cyttraction & WhiteHatBuddyAI. Ihr Motto 2024 lautet „From Zero to Secure“. Als Chief Information Security Officer as a Service, mit ihren neuen B2B Kursen und dem AI-Tool hat sie sich zum Ziel gesetzt, so viele Unternehmen wie möglich angstfrei in Richtung strategische IT Sicherheit, sichere Datenverarbeitung und neue Umsatz-Potentiale zu „schubsen“.

Quellen:

(1) https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/Lageberichte/Lagebericht2023.html

(2) https://www.gartner.com/en/articles/top-strategic-cybersecurity-trends-for-2023

(3) https://www.linkedin.com/pulse/ai-bis-cloud-meine-gedanken-zur-nahen-zukunft-der-martin-haunschmid/?trackingId=4Eyfas2sSR6DspppZOwI6w%3D%3D

(4) https://www.verfassungsschutz.de/SharedDocs/publikationen/DE/wirtschafts-wissenschaftsschutz/2021-11-spoc-wirtschaft-und-wissenschaft-schuetzen.pdf?__blob=publicationFile&v=9

(5) https://www.it-planungsrat.de/beschluss/beschluss-2023-39

(6) https://cloud.google.com/blog/products/identity-security/google-cloud-cybersecurity-forecast-2024-a-look-at-the-cyber-landscape-in-the-year-ahead?hl=en

(7) https://www.cisa.gov/sites/default/files/2024-01/Personal%20Security%20Considerations%20Action%20Guide%20Critical%20Infrastructure%20Workers_508.pdf

(8) https://norbert-pohlmann.com/it-strategien/human-centered-systems-security-sicherheit-von-menschen-fuer-menschen/

(9) GData Cybersicherheit in Zahlen 2023/2024, S. 11

(10) https://www.welivesecurity.com/deutsch/2023/04/20/linux-malware-liefert-beweis-lazarus-steckt-hinter-der-3cx-supply-chain-attacke/#article-2

*Wir verzichten zugunsten der Lesbarkeit auf die gendergerechte Schreibweise; weisen aber an dieser Stelle ausdrücklich darauf hin, dass „Kunde“, „Mitarbeiter“ etc. alle Geschlechtsidentitäten einbezieht.