Zurecht hat sich die IT-Sicherheitsnorm ISO/IEC 27001 als internationaler Standard etabliert. Erfahren Sie, wie sich ein Information Management Security System (ISMS) nach ISO 27001 effektiv etablieren und betreiben lässt. Außerdem, welche wesentlichen Aspekte der Richtlinie sich mit Enginsight automatisieren lassen.

Was ist ein ISMS und die ISO 27001?

Ein Information Security Management System, kurz ISMS, ist die strukturierte Sammlung von Verfahren und Regeln zur Herstellung eines hohen IT-Sicherheitsniveaus innerhalb einer Organisation. Wie ein ISMS aufgebaut ist und welche Inhalte es abdecken muss, ist in der Norm ISO/IEC 27001/27002 definiert.

Die international gültige Norm ISO/IEC 27001 zielt auf eine vollständige Risikoanalyse ab und fordert ein IT-Security-Management als kontinuierlichen Prozess. Das heißt, alle beschriebenen Ziele und Maßnahmen müssen dauerhaft auf ihre Tauglichkeit und Einhaltung überprüft werden, um gegebenenfalls Anpassungen vorzunehmen.

Wer braucht eine Zertifizierung nach ISO 27001?

Verpflichtend ist die Einführung eines ISMS nach ISO 27001 nur für Unternehmen spezieller Branchen. Anwendbar und sinnvoll ist die Einführung und Zertifizierung jedoch für Institutionen jedweder Art, für private wie öffentliche Unternehmen und für jede Branche.

Die Zertifizierungspflicht betrifft Netzbetreiber und ist im Energiewirtschaftsgesetz (EnWG) festgeschrieben. Strom- und Gasnetzbetreiber sowie alle Inhaber von Energieanlagen, die zur kritischen Infrastruktur (KRITIS) zählen und an ein Energieversorgungsnetz angeschlossen, werden von dem Gesetz adressiert.

Aber auch andere Unternehmen profitieren von einer ISO 27001-Zertifizierung in vielfältiger Weise. Zuallererst liegt es im Eigeninteresse der Unternehmen, die IT-Sicherheit zu stärken und funktionierende Prozesse einzuführen. Eine ISO 27001-Zertifizierung ist ein sinnvoller Leitfaden, um hier tätig zu werden. Nicht zu unterschätzen sind auch Marketingaspekte. Eine Zertifizierung verbessert das Image des Unternehmens und stärkt das Vertrauen am Markt.

Neben diesen weichen Argumenten gibt es jedoch auch handfeste Notwendigkeiten. Nicht selten fordern Kunden, Kooperationspartner oder Verbände eine erfolgreiche ISO 27001-Zertifizierung. Insbesondere Zulieferer großer Konzerne müssen oft eine Zertifizierung durchlaufen, um überhaupt eine Geschäftsbeziehung eingehen zu können. Für die Unternehmensleitung minimiert eine ISO 27001 überdies Haftungsrisiken, sollte es dennoch zu einem Cybervorfall kommen.

Welche Vorteile bietet ein ISMS nach ISO 27001?

Als weltweit anerkannter Standard eignet sich die ISO/IEC 27001 ebenso im nationalen wie internationalen Rahmen Vertrauen herzustellen und Geschäftsbeziehungen zu ermöglichen. Für international tätige Unternehmen liegt hier ein wichtiger Vorteil gegenüber beispielsweise den Vorgaben des Bundesamtes für Sicherheit in der Informationstechnik im BSI-Grundschutz.

Doch auch die Konzeption der ISO 27001-Richtlinie ist in vielen Fällen dem BSI-Grundschutz überlegen. Im Gegensatz zu den Vorgaben des BSI gibt die ISO 27001 keine formalistischen Vorgaben, die es zu erfüllen gibt, sondern eröffnet bewusst Spielräume. Dadurch lassen sich die Maßnahmen an das spezifische Risikolevel und die Bedürfnisse des Unternehmens anpassen. Neben der breiteren Anwendbarkeit resultiert daraus eine Offenheit für technologische Innovationen.

Wie unterstützt Enginsight bei einem ISMS nach ISO 27001?

Mit der richtigen Strategie und den passenden technischen Hilfsmitteln lässt sich der Standard ISO 27001 vergleichsweise einfach und schnell implementieren. Enginsight ermöglicht Ihnen als zentraler Baustein Ihrer IT-Security-Strategie viele Prozesse zu automatisieren und zu vereinfachen, die in der ISO 27001 gefordert werden.

Indem Enginsight dauerhaft technische IT-Risiken misst und beurteilt, korrespondiert die Software mit dem gewählten Ansatz der Norm. Die dauerhafte Überwachung aller Server und Clients auf Sicherheitslücken und stattfindende Cyberattacken sowie die regelmäßige automatische Durchführung von Penetrationstests bilden das Herzstück von Enginsight. Ergänzt werden diese zentralen Funktionen mit einer automatischen Inventarisierung aller IT-Assets und einem IT-Monitoring von Verfügbarkeit und Auslastung.

Die von Enginsight hergestellte Übersicht erlaubt es Ihnen, kritische Abweichungen in der gesamten IT-Infrastruktur unmittelbar zu identifizieren. Das eindeutige Scoring hilft der IT-Abteilung die anstehenden Aufgaben stets richtig zu priorisieren.

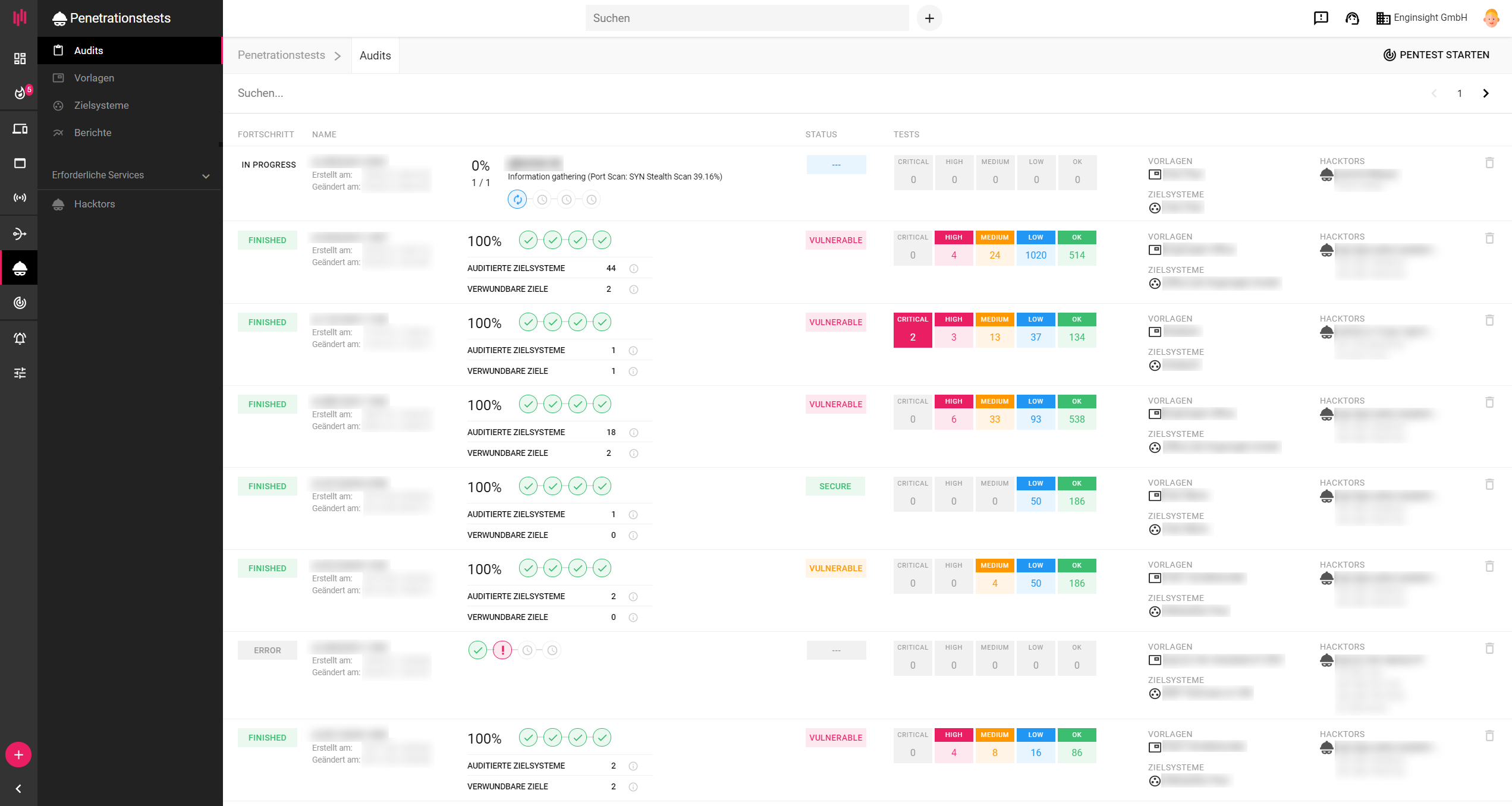

Mit den automatisierten Penetrationstests von Enginsight lässt sich ein zentraler Bestandteil der ISO 27001 effektiv umsetzen. Bei der Einführung der IT-Sicherheits-Norm erfüllen die Pentests die Funktion, den Ist-Zustand des Informationssicherheitsmanagements zu erfassen und eine Gap-Analyse der technischen Maßnahmen durchzuführen. Indem sich die technischen Checks mit dem Pentest von Enginsight automatisieren lassen, können Sie sich auf die Überprüfung der organisatorischen Maßnahmen fokussieren. Gefordert ist in der ISO 27001 jedoch nicht nur ein einmaliger Pentest, sondern die regelmäßige Durchführung von Security-Audits. Definieren Sie daher eine wiederkehrende Durchführung. Somit bleibt Enginsight auch beim Betrieb des ISMS ein wichtiger Begleiter.

Zu Dokumentationszwecken sowie bei der Kommunikation zwischen IT-Abteilung und Geschäftsleitung helfen Ihnen automatisch generierte PDF-Berichte der Analyseergebnisse von Enginsight.

Welche Referenzmaßnahmenziele lassen sich mit Enginsight umsetzen?

Über 100 Referenzmaßnahmenziele konkretisieren in der ISO 27002, was das ISMS zu leisten hat, um der Norm zu entsprechen. Auch wenn die lange Liste an Anforderungen auf den ersten Blick erschlagend wirken kann, lässt sich mit Enginsight bereits eine Vielzahl an Zielen einfach umsetzen.

Beispielhaft wären die folgenden Bereiche zu nennen:

- Verantwortlichkeiten: Definieren Sie Informationssicherheitsrollen und Verantwortlichkeiten, sodass automatisch die zuständigen Personen alarmiert werden.

- Kapazitätssteuerung: Überwachen Sie die Leistungsdaten aller Server, Clients, Switches usw., um bei Engpässen frühzeitig gegensteuern zu können.

- Installation von Software: Überwachen Sie alle Server und Clients auf die Installation neuer Software und lassen Sie sich Softwareinventare ausgeben.

- Handhabung von technischen Schwachstellen: Überwachen Sie die gesamte IT-Infrastruktur auf Fehlkonfigurationen und Sicherheitslücken in der installierten Software.

- Maßnahmen gegen Schadsoftware und Netzwerksteuerungsmaßnahmen: Führen Sie die gemäß ISO 27001 geforderte Ergänzung zur Antivirus-Software mit dem Intrusion Detection und Prevention System (IDS/IPS) von Enginsight ein.

- Telearbeit: Realisieren Sie eine IT-Security-Überwachung der Mitarbeiter im Homeoffice.

Whitepaper herunterladen!

In einem Whitepaper haben wir weitere Informationen zur ISO 27001 zusammengefasst. Außerdem erhalten Sie eine Übersicht aller Controls, die sich mit Enginsight wesentlich unterstützen lassen.

Laden Sie sich das Whitepaper „ISMS nach ISO 27001 umsetzen. Effektiv mit Enginsight!“ herunter und starten Sie mit dem Aufbau oder der Optimierung Ihres Informationssicherheitsmanagementsystems.

Mit unserer Enginsight Plattform setzen Sie viele technischen Vorgaben für ein ISMS bereits um. Gern zeigen wir Ihnen persönlich die Funktionen im Detail. Wir freuen uns auf Ihre Kontaktaufnahme.