Wir entschlüsseln den Prozess der NIS2-Konformität für Sie und geben eben Ihnen eine praktische Anleitung, was Sie jetzt schon tun können, um sich bestens vorzubereiten auf die im Oktober 2024 kommenden gesetzlichen Vorgaben zur NIS2-Directive in Deutschland.

Sie werden sehen, dass es lohnt sich, das Thema NIS2 jetzt anzugehen. Denn so geraten Sie nach dem Inkrafttreten des NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetzes (NIS2UmsuCG) nicht unter Zeitdruck. Proaktivität zahlt sich für Sie aus. Mehrfach. Sie werden sehen.

Ein kurzer Recap: Was fordert die NIS2-Direktive von Unternehmen und wen betrifft sie?

– Maßnahmen zum Risikomanagement (Risikoanalyse, Security-Konzepte inkl. Strategie zum Bewältigen von Sicherheitsvorfällen, Backup- und Krisenmanagement, Supply Chain Security, MFA, Kryptografie, Verschlüsselung)

– Meldepflichten (Frühwarnung innerhalb von 24 h nach dem Bekanntwerden eines Security-Vorfalls)

– Verantwortungsübernahmen/Pflichten seitens Geschäftsführung/Vorstand (Genehmigen und Überwachen der Risikomanagement-Maßnahmen, Teilnahme an Security-Trainings, persönliche Haftung)

– Unternehmen aus 18 verschiedenen Sektoren ab 50 Mitarbeitenden und 10 Millionen Euro Umsatz fallen unter die Regulierung, wenn sie als „wesentliche“ und „wichtige“ Unternehmen gelten. Einige sollen unabhängig von ihrer Größe reguliert werden (z. B. digitale Infrastruktur, öffentliche Verwaltung, qualifizierte Vertrauensdienste, TLD-Registries, DNS-Dienste).

So bereiten Sie sich Schritt für Schritt vor auf NIS2

1. Prüfen Sie sorgfältig, ob Sie (direkt oder indirekt) betroffen sind

Stellen Sie fest, ob Sie nach dem jetzigen Stand des Gesetzentwurfs in den Anwendungsbereich fallen. Falls ja, folgen Sie den Schritten 2 bis 11. Tipp: Prüfen Sie genau, ob Sie direkt oder eventuell indirekt betroffen sind: Die Richtlinie schreibt Betroffenen vor, die Lieferkette mitzubetrachten. Wenn Sie Zulieferer für betroffene Einrichtungen oder Unternehmen sind, können Sie damit rechnen, dass auch auf Sie Anforderungen hinsichtlich IT-Sicherheitsmaßnahmen auf Sie zukommen werden.

2. Risikomanagement: Identifizieren, bewerten, mindern Sie Sicherheitsrisiken

Risikomanagement in der IT meint den Prozess, in dem Unternehmen die Risiken, die ihre IT-Systeme bedrohen, identifizieren, bewerten und mindern. Ziel ist es, durch geeignete Maßnahmen mögliche Schäden durch Sicherheitsverletzungen oder Datenverlust zu verhindern oder zu minimieren. Im Kontext der NIS2-Directive sind Unternehmen dazu angehalten, einen ganzheitlichen Ansatz zum Risikomanagement zu wählen. Dieser muss das Ergreifen von angemessenen technischen, betrieblichen und organisatorischen Maßnahmen beinhalten, um die Integrität der IT-Systeme zu gewährleisten. Dadurch wird die Fähigkeit eines Unternehmens gestärkt, Sicherheitsrisiken effektiv zu begegnen und die Auswirkungen von Sicherheitsvorfällen zu begrenzen. Prüfen Sie jetzt ihre Risikomanagement-Maßnahmen nach § 30 BSIG-E und kennzeichnen Sie diese wie folgt: Erledigt / Begonnen / Geplant / Irrelevant.

3. Security Analyse: Ermitteln Sie den aktuellen Status-quo zur IT-Sicherheit

Eine Security-Analyse zur Ermittlung des aktuellen Status-quo der IT-Sicherheit umfasst eine umfassende Prüfung und Bewertung aller Systeme, Anwendungen und Daten, die für die Geschäftstätigkeit Ihres Unternehmens relevant sind. Die Security Analyse dient dazu, potenzielle Sicherheitslücken zu identifizieren und Verbesserungsmaßnahmen abzuleiten, um die Resilienz gegenüber Cyberangriffen zu erhöhen.

Folgende Punkte sollten Sie in die Analyse einbeziehen:

– die vorhandenen Sicherheitsrichtlinien und -verfahren

– die Konfiguration der Netzwerk-Infrastruktur

– die Wirksamkeit von Antivirus-Programmen und anderen Lösungen zum Endpoint-Schutz (Anker P5)

– die Aktualität von Software-Patches und das Vorhandensein von Schwachstellen in der IT-Umgebung

– Security-Awareness-Schulungen für Mitarbeitende

– Prozesse zum Incident Response und zur Wiederherstellung nach einem Sicherheitsvorfall

4. Schließen Sie Sicherheitslücken, regelmäßig!

Security Audits und Pentests sind Momentaufnahmen. Doch die Rahmenbedingungen ändern sich ständig. Deshalb sollten Sie ein dauerhaftes Schwachstellenmanagement einrichten. Mit der passenden Software für automatisiertes Schwachstellenscanning und Pentesting gelingt das schnell und einfach: und damit optimieren Sie gleichzeitig nachhaltig den Sicherheitszustand Ihrer IT.

5. Setzen Sie auf fortschrittliche Lösungen zum Endpointschutz

NIS2 verlangt den proaktiven Schutz vor Ransomware. Schauen Sie sich Ihre vorhandenen Lösungen zum Endpointschutz an. Sind diese noch zeitgemäß? Setzen Sie eine integrierte Security-Architektur mit Analyse- und Automatisierungsfunktionen, also Systeme zur automatischen Angriffserkennung (SzA). Sie verbessern die Transparenz und schaffen Sicherheit durch Automatisierung und damit auch eine Kontrollinstanz für Technik und Mensch.

6. Zugriffsmanagement: Schützen Sie privilegierte Konten

Beschränken Sie den Zugriff auf Adminkonten und ändern Sie Admin-Passwörter regelmäßig. Das ist wichtig, denn wenn Cyberkriminelle privilegierte Konten ausnutzen, kann es zu Unterbrechungen Ihres Geschäftsbetriebs und zum Infiltrieren von Netzwerken und Systemen kommen.

7. Setzen Sie auf Zero Trust

Zero-Trust bedeutet: Vertrauen Sie niemandem. In der Praxis heißt das für Sie: Sie müssen jeden einzelnen Datenfluss auf Vertrauenswürdigkeit prüfen. Durch Digitalisierung, multiple Cloud-Infrastrukturen und Remote-Work funktionieren die traditionellen, perimeterbasierten Architekturen und Mechanismen nicht mehr.

Ein Zero-Trust-Konzept ist ein datenzentrierter Ansatz mit mehreren Verteidigungslinien technischer Art (starke Authentifizierungsmethoden, Bedrohungsanalysen, um Zugriffsversuche zu validieren, Segmentieren des Netzwerks in Mikrosegmente) und organisatorischer Art (Security-Awareness-Maßnahmen). Supply Chain Security und Security Awareness spielen hier mit rein, betrachten wir jedoch bewusst nochmals gesondert.

8. Sichern Sie die Lieferkette ab

Prüfen Sie die Sicherheitsmaßnahmen und -vereinbarungen mit Ihren Lieferanten/Partnern/Kunden und passen Sie sie ggf. an. Setzen Sie Mindeststandards mit konkreten Anforderungen und Erfüllungskriterien. Bei Software setzen Sie auf solche, die dem Ansatz Security-by-Design folgen. Denken Sie auch an nicht-technische Maßnahmen (z. B. Zugangskontrollen).

9. Schulen Sie Ihre Mitarbeitenden

Durch Security Awareness Schulungen schaffen Sie bei Mitarbeitenden ein Bewusstsein für IT-Risiken. Das kann dabei beitragen, Cyberangriffe (z. B. durch Phishingmails) frühzeitig zu erkennen.

10. Sorgen Sie für den Ernstfall vor

Sie müssen sicherstellen, dass kritische Systeme auch im Angriffsfall aufrechterhalten werden können. Treffen Sie deshalb Maßnahmen zum Business Continuity Management. Dazu zählen Backup Management, Desaster Recovery, Krisenmanagement und Notfallkonzepte (inklusive Kontakten, die im Notfall direkt aktiv werden). Bei Bedarf unterstützt auch das BSI-Service-Center kostenfrei erreichbar unter Tel. 0800 274 1000).

11. Planen Sie angemessene Security-Budgets

Nachdem Sie nun wissen, was alles auf Sie zukommt, ist Ihnen wahrscheinlich bereits bewusst geworden, dass Sie Ihre Security-Budgets anpassen oder zu mindestens überdenken sollten. Nicht nur die anstehenden Maßnahmen der NIS2-Regulierung, sondern auch die stetig steigende Bedrohungslage bedingen angemessene Ausgaben für IT-Sicherheitsmaßnahmen. Die BSI-Empfehlung dazu: Investieren Sie mindestens 20 % Ihrer IT-Ausgaben in Cyber-Sicherheit.

Bonus-Tipp

Security ist und bleibt ein komplexes Thema. Wählen Sie die passenden (herstellerunabhängigen) Berater und Dienstleister deshalb weise aus. Setzen Sie ggf. auf Managed Security Services für alle Bereiche, in denen Sie über nicht ausreichend Know-how und Ressourcen verfügen.

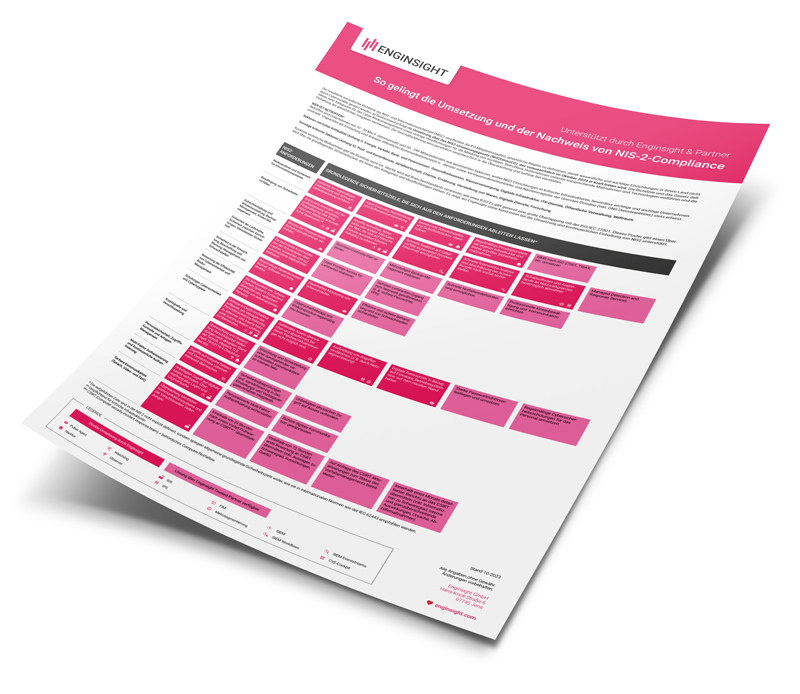

Enginsight Matrix zur NIS2