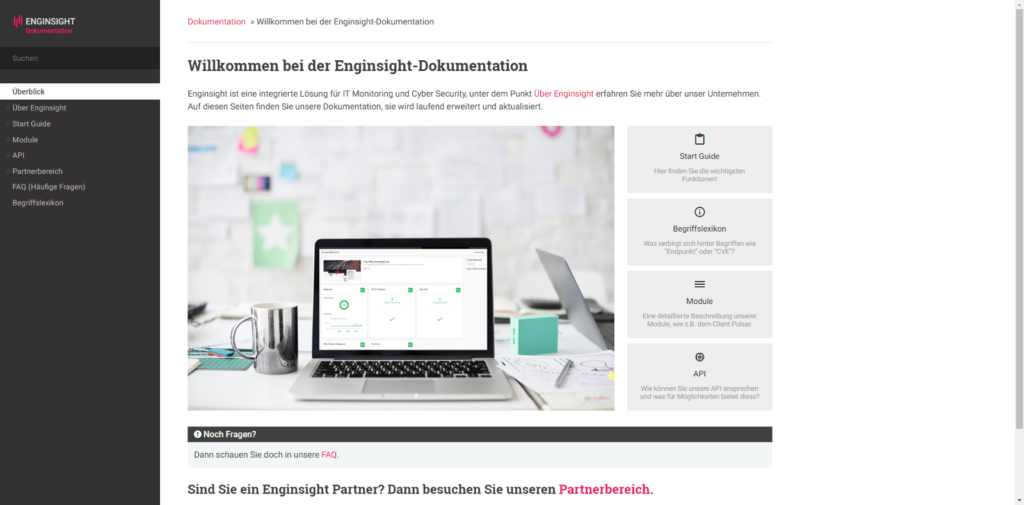

Bye-Bye blinde Passagiere – Enginsight scannt jetzt Docker Container

Von der Schifffahrt abgeschaut, macht die Containertechnik Admins und Entwicklern das Leben sehr viel einfacher. Oft gleichen Docker Container allerdings einer Blackbox, in der sich