Unser neues Dashboard bietet nicht weniger als das vermeintlich undurchsichtige Thema IT-Sicherheit in eindeutigen Zahlen und Grafiken darzustellen. So erhalten Sie direkt nach dem Login eine Übersicht über Sicherheitslücken in Ihrer IT und Cyberangriffe auf Ihre IT – an einer zentralen Stelle.

SaaS: ab sofort | On-Premises: heute

Neues Dashboard bietet globale Sicht

Mit den verteilten Softwarekomponenten Pulsar-Agent, Observer, Watchdog und Hacktor sammeln Sie mit Enginsight vielfältige und tiefgreifende Analysen über den Sicherheitszustand Ihrer gesamten IT-Infrastruktur. Die Neukonzeption unseres Dashboards zielt darauf, die Analysedaten global zu aggregieren, um sie unmittelbar zugänglich zu machen. So können Sie auf einen Blick die wichtigsten Ergebnisse einsehen und erkennen, wo der dringlichste Handlungsbedarf besteht.

Assets und Lizenzen

Wie Sie es bereits vom alten Dashboard gewöhnt sind, erhalten Sie weiterhin eine Übersicht über die Anzahl der von Ihnen mit Enginsight überwachten Hosts und Endpunkte sowie der mit dem Watchdog durchgeführten Observations. Im neuen Dashboard ist die Statistik zusätzlich angereichert: Sie sehen sofort, wie viele freie Lizenzen Ihnen noch zu Verfügung stehen, um weitere Assets zu überwachen und ob Sie Ihre Lizenzkontingente demnächst anpassen müssen.

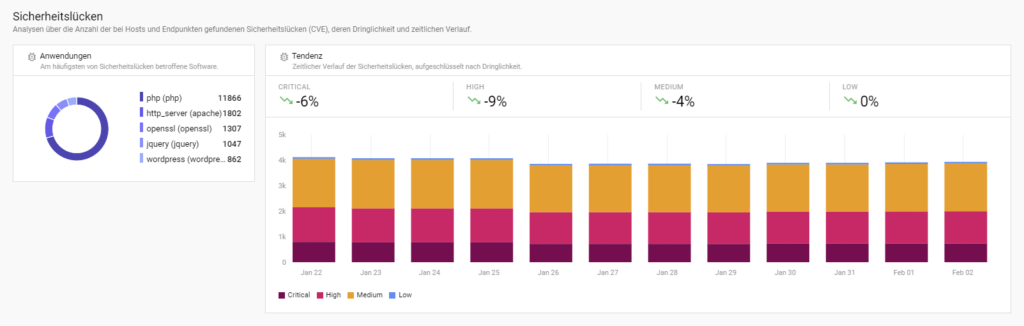

Sicherheitslücken: Tendenz und Anwendungen

Über die bekannten Sicherheitslücken (CVE) auf Ihren Hosts sowie Ihren Endpunkten informiert Sie der nächste Abschnitt. Zum einen erhalten Sie eine Auflistung der fünf in Ihrer IT-Umgebung am häufigsten von CVEs betroffenen Anwendungen. Auf diese Software sollten Sie einen besonderen Fokus legen und ggf. deren Patch-Management überdenken.

Außerdem gibt Ihnen Enginsight hier eine Auswertung über die Tendenz des Sicherheitszustandes der überwachten Hosts und Endpunkte. Wir schlüsseln die Anzahl der gefundenen Sicherheitslücken nach ihrer Dringlichkeit auf. Das Diagramm hilft Ihnen nicht nur dabei, den Sicherheitszustand Ihrer IT richtig einzuschätzen. Es zeigt Ihnen auch, wie effektiv Ihre gezielten Eingriffe wirksam werden.

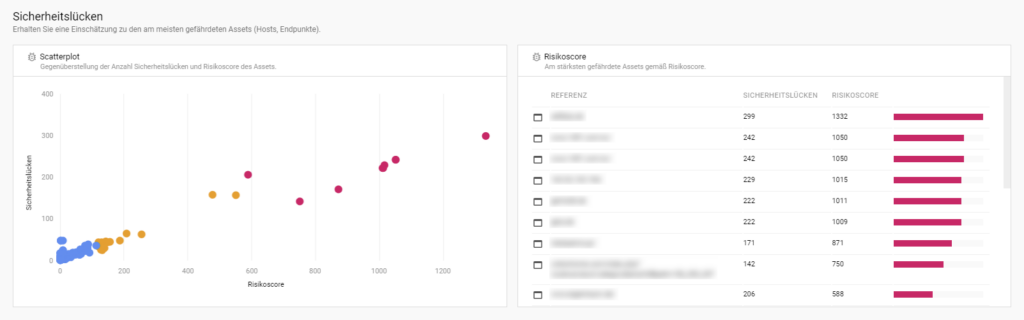

Sicherheitslücken: Risikoscore und Scatterplot

Um die am stärksten gefährdeten Assets Ihrer IT-Umgebungen einfach zu identifizieren, hilft Ihnen der Risikoscore. Er berechnet sich über das Common Vulnerability Scoring System (CVSS) und die Anzahl der vorliegenden CVE.

Grafisch dargestellt im Scatterplot, einer Punktewolke, sehen Sie oben rechts diejenigen Assets, bei denen die meiste und dringlichste Arbeit auf Sie wartet. Je weiter unten und links ein Asset liegt, desto weniger (kritische) Sicherheitslücken liegen vor. Der Scatterplot gibt Ihnen also eine Einschätzung über die Verteilung der Sicherheitslücken.

Neben dem Scatterplott können Sie die gemäß Risikoscore am stärksten gefährdeten Assets auch der nebenstehenden Liste entnehmen.

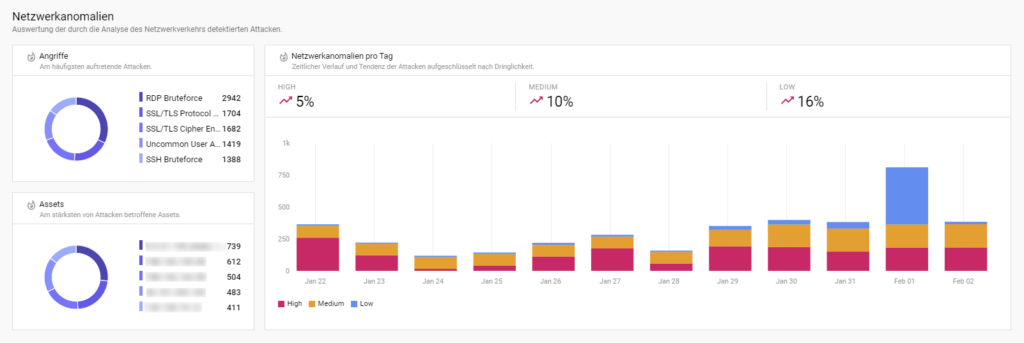

Netzwerkanomalien: Ergebnisse der Intrusion Detection

Eine erste Auswertung der durch die Analyse des Netzwerkverkehrs detektierten Attacken können Sie jetzt direkt auf dem Dashboard einsehen. Die Kreisdiagramme geben Ihnen eine Übersicht über die am häufigsten auftretenden Attacken und die am stärksten von Angriffen betroffenen Assets. Überprüfen Sie, ob Sie gegebenenfalls Zugriffe auf die entsprechenden Systeme einschränken können, um die Angriffsfläche zu minimieren (bspw. Ports schließen, Firewallkonfiguration anpassen).

Der Tendenz können Sie entnehmen, wie sich der zeitliche Verlauf der Attacken darstellt. Wir unterscheiden hier nach der Dringlichkeit: High, Medium und Low. Achten Sie hier insbesondere auf plötzliche Veränderungen. Diese deuten auf eine sicherheitskritische Konfigurationsänderung oder gar erfolgreiche Infiltration Ihrer IT-Umgebung hin.

Detailliertere Ergebnisse der Intrusion Detection erhalten Sie weiterhin unter Hosts → Netzwerkanomalien.

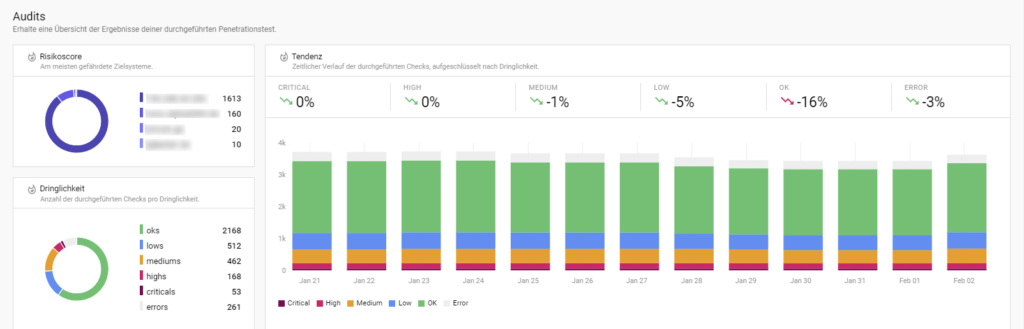

Audits: Ergebnisse der Penetrationstests

Auch die Ergebnisse der von Ihnen durchgeführten Penetrationstests haben Eingang ins neue Dashboard gefunden. Es bietet Ihnen ein Kreisdiagramm zu den gemäß Risikoscore am meisten gefährdeten Zielsystemen. Neben detektierten CVE gehen hier auch die weiteren Checks der Pentests in die Berechnung des Risikoscores ein.

Der Darstellung der Dringlichkeiten entnehmen Sie, ob ein Großteil der Checks bestanden wurde (ok), ob sicherheitskritische Ergebnisse vorliegen (low, medium, high, critical) oder ob Checks nicht durchgeführt werden konnten (error). Auch hier erhalten Sie wieder zusätzlich einen zeitlichen Verlauf.

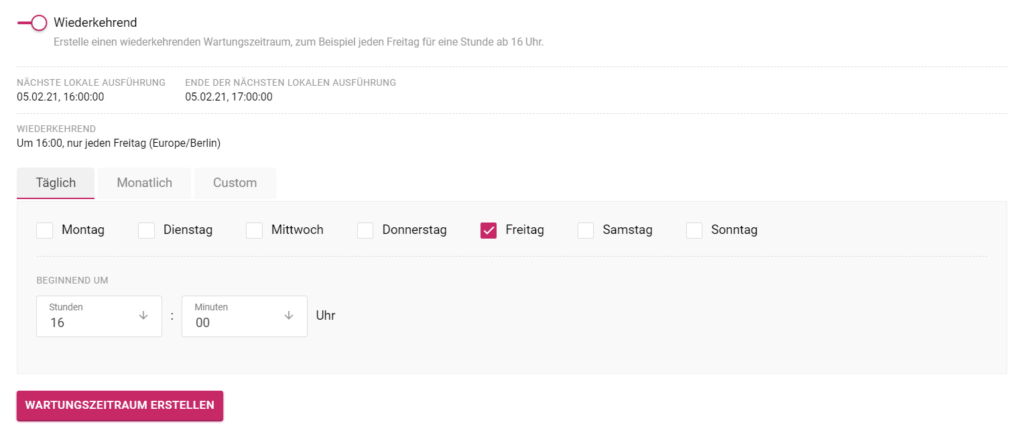

Wiederkehrende Wartungszeiträume

Mit Wartungszeiträumen können Sie festlegen, wann von Enginsight keine Alarme ausgelöst werden sollen. So können Sie verhindern, dass bei geplanten Änderungen keine Vielzahl an Fehlalarmen gelöst wird.

Mit Enginsight 2.16.0 können Sie wiederkehrende Wartungszeiträume definieren, zum Beispiel jeden Freitag um 16 Uhr oder jeden 1. im Monat. Klicken Sie sich die gewünschte Ausführung entweder zusammen oder nutzen Sie einen Cronjob.

Automatisierte Pentests

Durch ein Refactoring des Hacktors konnten wir die Performance und Stabilität erneut erhöhen. Außerdem haben wir durch neue Features unseren Pentest erweitert.

Mehrere Zielsysteme einer Vorlage hinzufügen

Sie können einer Vorlage jetzt mehrere Zielsysteme hinzufügen. Das gibt Ihnen mehr Variabilität und ist insbesondere in großen IT-Infrastrukturen hilfreich.

SNMP: Bruteforce und OS-Check

Das Simple Network Management Protocol (SNMP) ist ein Protokoll, um Geräte über das Netzwerk zu überwachen. Mit dem automatisierten Ausprobieren von Passwort/Nutzer-Kombinationen überprüft Hacktor jetzt auch SNMP auf eine sichere Authentifizierung. Bruteforce-Attacken führt der Enginsight Pentest jetzt auf folgende Services aus:

- SSH

- Telnet

- FTP

- MySQL

- Mongo DB

- MS SQL

- Redis

- Maria DB

- Rabbit MQ

- PostgrSQL

- HTTP Basic Auth

- SNMP

- Webformes (Login-Formulare auf Webseiten)

Außerdem überprüft Hacktor, ob über das SNMP-Protokoll Informationen hinsichtlich des eingesetzten Betriebssystems preisgegeben werden. Hacker können dieses Wissen nutzen, um das System auf Sicherheitslücken zu prüfen. Die Information sollten Sie möglichst verbergen, um Angreifern weniger Angriffsfläche für Attacken zu liefern.

E-Mail Harvesting: Ausgabe aller E-Mail-Adressen

E-Mail Harvesting bezeichnet das gezielte Durchkämmen des Internets nach E-Mail-Adressen, um sie zu sammeln und im Anschluss für Spam oder Phishing zu nutzen. Durch verschiedene Maßnahmen können Sie Ihre Webseite davor schützen (z.B. Maskierung oder Verschlüsselung via JavaScript). Hacktor überprüft Ihre Webseite darauf, ob Sie entsprechende Schutzmaßnahmen getroffen haben. Wir haben die Erkennung dahingehend verbessert, dass Ihnen jetzt alle betroffenen E-Mail-Adressen übersichtlich ausgegeben werden.