Im zweiten Teil unserer Reihe zu Schatten-IT untersuchen wir Schatten-IT darauf, welche Chancen sie bietet, aber auch, welche Risiken durch sie entstehen. Außerdem zeigen wir, welche grundsätzlichen Umgangsformen mit Schatten-IT möglich sind.

Was ist Schatten-IT und warum nimmt sie zu? Das erklären in Teil 1!

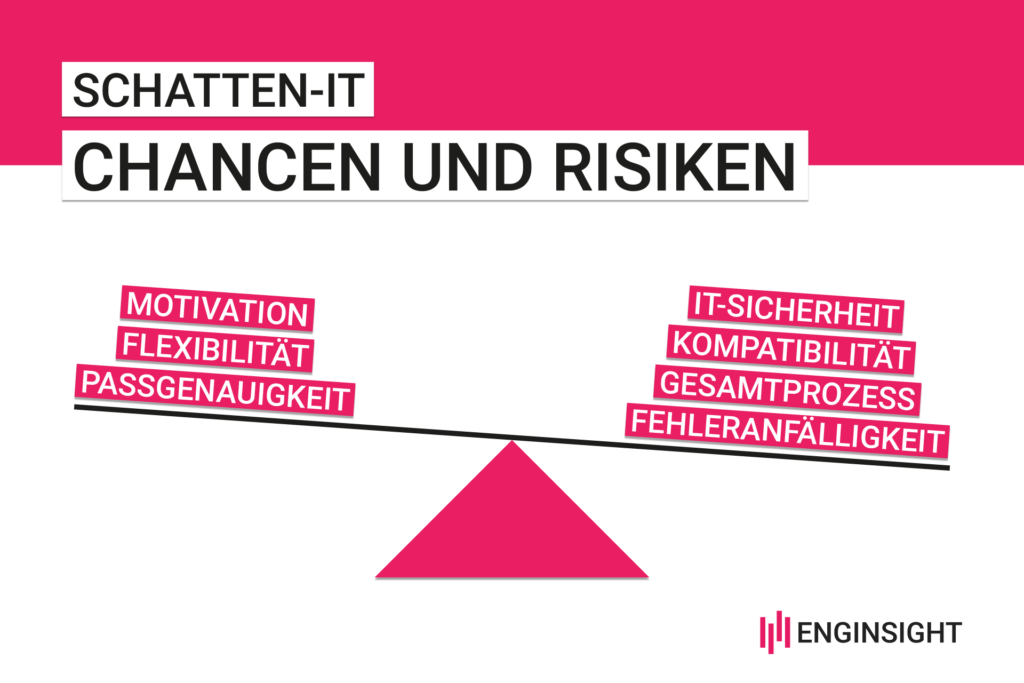

Chancen für Flexibilität und Motivation

Schatten-IT ist nicht grundsätzlich zu verteufeln. Da die Fachabteilungen und Mitarbeiter selbst am nächsten an den konkreten Geschäftsprozessen sind, wissen sie am besten, welche IT-Services sie benötigen und welche Lösung die besten Workflows ermöglicht. Das verspricht enorme Produktivitätssteigerungen im Vergleich zu formellen, aber unpassenden IT-Systemen. Hinzu kommt eine enorme Flexibilität, da langwierige Bewilligungs- und Entscheidungsprozesse ausgespart werden können. Die Entwicklung eigener Lösungen nutzt zudem die kreativen Potentiale in Abteilungen und erhöht dadurch die Motivation der Mitarbeiter.

Risiken für den Gesamtprozess und die IT-Sicherheit

Die Risiken und Probleme, die durch den Einsatz inoffizieller IT-Systeme entstehen, sind jedoch umfangreich. Die Produktivitätssteigerungen der einzelnen Abteilung oder des einzelnen Mitarbeiters können sich in der Gesamtbetrachtung der Unternehmensprozesse negativ auswirken. Fehlende Kompatibilität oder Zugriffsmöglichkeiten können einen Rattenschwanz an Problemen nach sich ziehen. Selbst zusammengebastelte Skripte und Anwendungen weisen zudem eine hohe Fehleranfälligkeit auf, sodass es zu falschen Ergebnissen und in der Folge zu unbedachten Entscheidungen kommen kann.

Das größte Risiko entsteht jedoch für die Sicherheit der IT-Infrastruktur. Gartner warnte bereits 2018 vor einer Zunahme von erfolgreichen Cyberattacken, die auf den Einsatz von Schatten-IT zurückzuführen sei. Der IT-Marktforscher schätzt für 2020 den Anteil, der durch Schatten-IT ermöglichten Angriffe, auf ein Drittel. Geräte und Anwendungen, die außerhalb der Kontrolle der IT-Abteilung liegen sind schließlich besonders anfällig für Sicherheitslücken, die nicht geschlossen werden.

Die Kontrolle, ob wichtige Sicherheitsupdates eingespielt werden, ist schlicht unmöglich. Der Überblick über die IT-Infrastruktur droht den IT-Verantwortlichen komplett aus der Hand zu gleiten. Und das, während ohnehin die Anzahl vernetzter Geräte, für die der einzelne IT-Mitarbeiter verantwortlich ist, stark zunimmt.

Neben dem unmöglichen Patch-Management zu Schließung von Sicherheitslücken birgt der Einsatz unautorisierter Software und Hardware weitere Gefahren. Da verdeckt eingesetzte IT häufig für Privatanwender bestimmt ist, die anderen Sicherheitsstandards unterliegt, entstehen neben sicherheitstechnischen möglicherweise auch datenschutzrechtliche Probleme. Zertifizierungen und die Etablierung sowie Einhaltung von Compliance- und Datenschutz-Vorschriften werden quasi unmöglich. Auch Initiativen, die sicherheitstechnische Resilienz der IT-Infrastruktur zu stärken, stehen vor fast unlösbaren Herausforderungen.

Wie mit Schatten IT umgehen?

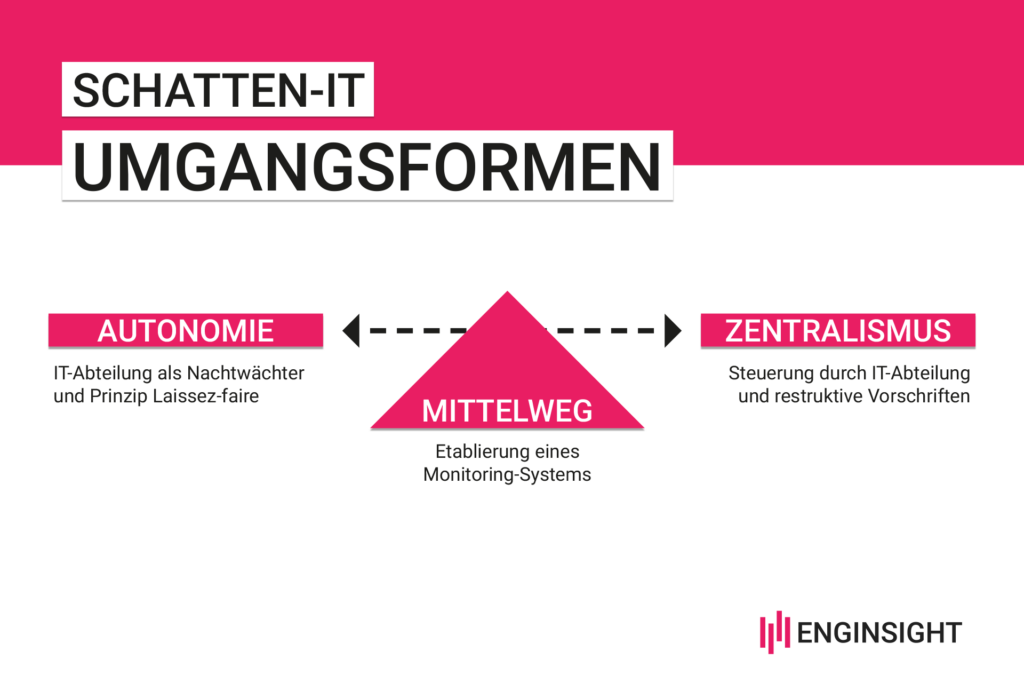

Idealtypisch lassen sich drei Umgangsformen mit Schatten-IT voneinander abgrenzen:

- Zentralismus: Die reine Steuerung der Unternehmens-IT durch die IT-Abteilung in Kombination mit restriktiven Vorschriften für die einzelnen Abteilungen und Mitarbeiter.

- Autonomie: Die Weitergabe jeglicher Verantwortung an die einzelnen Mitarbeiter und Abteilungen und der Rückzug der IT-Abteilung auf einen Nachtwächterstatus. Das heißt: Orientierung am Prinzip Laissez-faire, Aufrechterhaltung der grundlegenden Infrastruktur.

- Mittelweg: Öffnung bestimmter Bereiche durch die IT-Abteilung, in denen Mitarbeitern und Abteilungen eine Autonomie eingeräumt wird bei gleichzeitiger Etablierung eines Monitoring-Systems.

Typ eins und zwei sind die beiden Extrempole, zwischen denen sich alle Lösungen bewegen. Variante drei liegt etwa in der Mitte zwischen beiden Extremen. Alle Varianten bergen unterschiedliche Risiken. Die zentralistische Lösung (1.) droht in einen Machtkampf zwischen IT-Abteilung und den Mitarbeitern zu enden. Infolgedessen kann der Umfang von Schatten-IT sogar zunehmen, da die Mitarbeiter jeglicher Zusammenarbeit mit der IT-Abteilung aus dem Weg gehen möchten.

Gerade für Unternehmen mit einer innovativen Belegschaft ist diese Variante in der Regel kontraproduktiv. In bestimmten Fällen kann eine sehr restriktive IT-Politik aber durchaus berechtigt sein.

Die autonome Lösung (2.) ist konsequent nur schwierig umzusetzen, da in wenigen Unternehmen das nötige Know-How im Team vorhanden sein wird. Darüber hinaus ist sie nur möglich, wenn Mitarbeiter und Abteilungen relativ autark arbeiten und nicht in einem engen Austausch stehen, da sonst Kompatibilitätsprobleme auftreten. Aus IT-Security-Sicht ist sie kritisch zu sehen.

Selbst wenn die einzelnen Abteilungen und Mitarbeiter mit einer hohen Kompetenz für eine sichere IT sorgen, ist es nahezu unmöglich bei einem Datenleck oder erfolgreichen Cyberangriff, die Ursache der Probleme aufzuspüren. In einigen wenigen Unternehmen werden sich IT-Politiken umsetzen lassen, die zumindest tendenziell Idealtyp 2 entsprechen, das ist aber der Ausnahmefall.

In den meisten Unternehmen wird eine Kompromisslösung (3.) zwischen dem zentralistischen und dem autonomen Pol dem Spannungsfeld aus Kontrolle, unternehmerischer Flexibilität und IT-Sicherheit am ehesten gerecht. Damit ein Mittelweg erfolgreich beschritten werden kann, müssen technische und organisatorische Maßnahmen ergriffen werden.

Zusammenfassung – Das wichtigste in Kürze:

- Schatten-IT bietet Chancen wie Produktivitätssteigerungen und Flexibilität durch die Nutzung von IT-Systemen.

- Risiken wie fehlende Kompatibilität, Fehleranfälligkeit, Probleme für die Gesamtbetrachtung der Unternehmensprozesse und erhöhte Gefahren für die IT-Sicherheit.

- Schatten-IT kann die Kontrolle und Überwachung der IT-Infrastruktur erschweren und die Schließung von Sicherheitslücken unmöglich machen.

- Es besteht die Gefahr, dass verdeckt eingesetzte IT datenschutzrechtliche Probleme verursacht und die Einhaltung von Compliance- und Datenschutz-Vorschriften unmöglich macht.

In Teil 3 unserer Reihe erklären wir in einem Leitfaden, welche technischen und organisatorischen Maßnahmen im Umgang mit Schatten-IT ergriffen werden können.