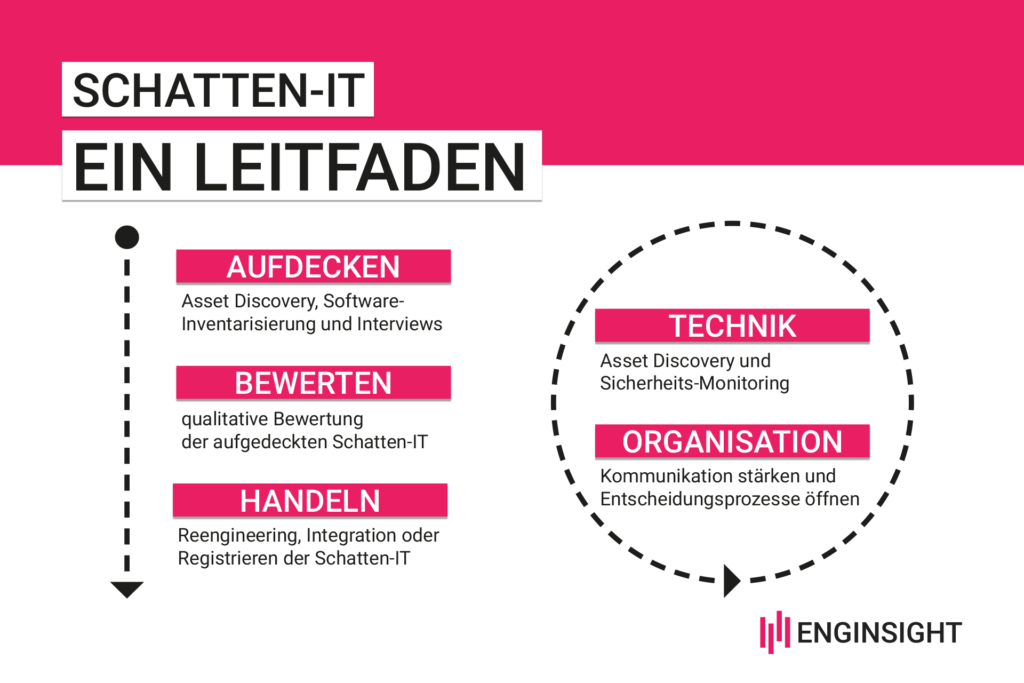

Aufdecken, Bewerten, Handeln: Zum Abschluss unserer Reihe zum Thema Schatten-IT, haben wir eine Best Practice zum Umgang mit Schatten-IT ausgearbeitet.

Was Schatten-IT ist und warum sie zunimmt, erklären wir in Teil 1. Welche Chancen und Risiken sie mit sich bringt und welche Umgangsformen grundsätzlich möglich sind, zeigen wir in Teil 2.

Leitfaden zum Umgang mit Schatten-IT

Jedes Unternehmen hat andere Voraussetzungen und Möglichkeiten, ihre IT zu organisieren. Im folgenden Leitfaden sollen einige praxisnahe Eckpunkte zum Umgang mit Schatten-IT aufgezeigt werden, die für die meisten Unternehmen sinnvoll sind.

Aufdecken

Zunächst gilt es die bestehenden Schatten-IT-Instanzen zu erheben. Es geht also darum, alle IT-Lösungen aufzudecken. Dabei können Software-Inventarisierungs-Tools hilfreich sein, die alle Assets nach eingesetzter Software scannen. Eine Asset Discovery hilft alle vorhandenen Geräte im Netzwerk zu erfassen. Darüber hinaus sollten Interviews mit den Mitarbeitern geführt werden, um an weitere Informationen zu gelangen.

Bewerten

Im zweiten Schritt steht eine qualitative Bewertung der eingesetzten Schatten-IT an. Alle verdeckt eingesetzten Systeme müssen auf ihre Auswirkung für die IT-Sicherheit und der (IT-)Prozesse im gesamten Unternehmen untersucht werden. Auch Compliance- oder Datenschutz-Verstöße sollten geprüft werden.

Handeln

Auf Basis der erhobenen Daten und Bewertungen müssen in einem dritten Schritt Entscheidungen gefällt werden, wie mit den verdeckten Systemen in Zukunft umgegangen werden soll. Dabei stehen drei Optionen zu Verfügung:

- Reengineering: Die Schatten-IT-Instanzen werden durch bestehende oder neue offizielle Lösungen ersetzt.

- Integration: Durch eine Aufnahme der Schatten-IT-Instanzen in die offiziellen IT-Systeme wird deren Management in die Hände der IT-Abteilung überführt.

- Registrieren: Die verdeckt eingesetzten Systeme werden registriert und anerkannt, die Verwaltung obliegt aber weiterhin der einzelnen Abteilung oder dem einzelnen Mitarbeiter. Ein Monitoring-Prozess prüft, ob das System in Zukunft entweder ersetzt (1.) oder integriert werden muss (2.), da neue Probleme auftreten oder die Relevanz zu stark zunimmt.

Dauerhafte Maßnahmen

Option 3 im Umgang mit Schatten-IT weist bereits darauf hin, dass neben den einmaligen Maßnahmen der Erhebung, Bewertung und Entscheidung auch beständige Maßnahmen umgesetzt werden müssen.

Technische Lösungen

So sollte die Asset Discovery auf dauerhafte Füße gestellt werden. Über neue Geräte muss die IT-Abteilung stets Bescheid wissen, um gegebenenfalls eine Überwachung hinsichtlich eingesetzter Software und Sicherheitslücken zu realisieren. Die Stärkung von Monitoring und sicherheitstechnischer Überwachung verhindert, dass in Zukunft erneut auf IT-Bereiche der Schatten der Unkenntnis fällt.

Mit Alarmen auf neu installierte Software erhalten beispielsweise die einzelnen Mitarbeiter viel Spielraum im Umgang mit ihrem Arbeitsgerät. Die IT-Abteilung hat weiterhin die Übersicht und kann bei Verstößen einschreiten. Darüber hinaus lassen sich mit regelmäßig durchgeführten (automatischen) Pentests auf die gesamte IT-Infrastruktur weitere Schwachstellen aufdecken, die möglicherweise trotz aller etablierten Maßnahmen im Dunkeln bleiben.

Organisatorische Veränderungen

Neben der technischen Überwachung gilt es die Kommunikation zwischen IT-Abteilungen und den Fachabteilungen zu stärken, um frühzeitig vorliegende Missstände zu erkennen. In institutionalisierten Feedbackrunden kann das Verständnis füreinander gestärkt und das Wissen über IT-Sicherheit im Team ausgebaut werden.

Indem sich jeder einzelne Mitarbeiter in IT-Entscheidungsprozesse eingebunden fühlt, kann er vorgenommene Restriktionen auch besser akzeptieren und baut keine unsicheren Workarounds, die den ersten Schritt zur Etablierung einer Schatten-IT darstellen.

Fazit

Ein proaktiver und offener Umgang mit dem Thema Schatten-IT ist ein wichtiges Element, um die Sicherheit der gesamten IT-Infrastruktur zu gewährleisten. Anhand von Schatten-IT wird deutlich, dass eine digitale Verweigerungshaltung selten als IT-Security-Strategie taugt. Mitarbeiter werden ihre eigenen Lösungen bauen, um die privat genutzten Vorzüge digitaler Systeme auch im Berufsalltag zu nutzen. Um zu verhindern, dass diese Löcher aufreißen, braucht es taugliche Konzepte, die technische wie organisatorische Maßnahmen miteinschließen.