Haben Sie Ihre Linux Server schon mal selbst auditiert? Sie brauchen keine Angst vor langwierigen und manuellen Prozessen haben. Durch maximale Automatisierung und übersichtliche Ergebnisse erlangen Sie innerhalb weniger Momente eine aussagekräftige Bewertung über den Sicherheitszustand Ihres Servers.

Erfahren Sie, worauf Sie bei Linux-Servern ein Augenmerk legen sollten und wie Sie den schnellen Security-Audit mit Enginsight erstellen.

Warum ist (Linux) Server-Sicherheit wichtig?

Der Server hat für eine leistungsfähige IT-Infrastruktur von Unternehmen zentrale Bedeutung. Nichtumsonst kommt der Wortstamm vom Englischen „to serve“: den (Clients) zu ‚dienen‚.

Fällt ein oder mehrere Server aus, kann dies zur Folge haben, dass die Arbeit der gesamten Organisation lahmgelegt ist.

Ganz egal ob die Server im eigenen Rechenzentrum stehen oder als Hosted Server in ein großes Rechenzentrum ausgelagert sind, spielt daher die Sicherheit eine große Rolle. Nicht zuletzt, weil auf den Servern oft sensible Daten gespeichert sind, die unter keinen Umständen in falsche Hände gelangen dürfen. Entweder weil personenbezogene Daten von Kunden verarbeitet werden und daher ein DSVGO-Verstoß droht. Oder weil das gespeicherte Wissen die Grundlage für den Erfolg des Unternehmens sichert.

Ist Linux sicherer als Windows?

Auch wenn Linux aus Security-Sicht einen besseren Ruf genießt als Windows von Microsoft, sind Linux-Systeme nicht per se sicherer. Erst eine richtige Konfiguration und das Verzichten auf anfällige Software machen aus einem Linux-Server einen sicheren Linux-Server.

Worauf sollten Sie bei Sicherheit von Linux-Servern besonders achten?

Damit Sie Hackern eine möglichst geringe Angriffsfläche bieten, sollten Sie einige prophylaktische Maßnahmen treffen.

- Möglichst minimale Installation

Was prinzipiell auch für Clients gilt, hat bei Servern eine besondere Bedeutung: Installieren Sie ausschließlich, was wirklich benötigt wird. Jede installierte Software oder jeder laufende Dienst stellt potenziell ein Sicherheitsrisiko dar. - Nicht genutzte Ports sperren

Das gleiche gilt für geöffnete Ports: Sperren Sie alle Ports, die sich nicht für die Funktion des Servers tatsächlich benötigen. - Notwendigkeit von FTP überprüfen

Verwenden Sie tatsächlich FTP oder verwalten Sie den Server ohnehin via SSH? Wenn Sie FTP nicht nutzen, deaktivieren Sie den Service. Sollten Sie FTP brauchen, prüfen Sie die Konfiguration der Authentifizierung (z.B. Anonymous FTP Session) und der Benutzerrechte (z.B. Lese-, Schreib und Löschrechte). - SSH richtig konfigurieren

SSH ist zwar ein bequemer sowie leistungsstarker und durch seine verschlüsselte Datenübertragung auch prinzipiell sicherer Service zu Fernsteuerung, dennoch stellt er ein potenzielles Sicherheitsrisiko dar. Dem sollten durch eine richtige Konfiguration entgegenwirken.- root-Login verhindern: Erlauben Sie keine Anmeldung des Benutzers „root“, sodass ein Angreifer nicht bereits den Benutzernamen kennt und nur das dazugehörige Passwort erraten muss.

- SSH Public Key Authentication: Anstatt auf Benutzernamen und Passwort zu setzen, können Sie einen SSH Public Key zu Authentifizierung nutzen. Dies erhöht die Sicherheit und bietet Vorteile, wenn mehrere Admins gemeinsam den Server verwalten.

- SSH-Port manuell abändern: Standardmäßig ist Port 22 für SSH reserviert. Verändern Sie den Port auf einen beliebigen anderen Port.

- aktuelle Version nutzen: Im Jahr 2006 wurde SSH-1 durch die überarbeitete Version Netzwerkprotokolls (SSH-2) abgelöst. SSH-1 gilt aufgrund kryptografischer Schwächen als nicht mehr sicher und sollte daher nicht verwendet werden.

- Telnet nicht mehr nutzen

Lange Zeit war Telnet der Standard zur Fernsteuerung von Servern. Da die Datenübertragung jedoch unverschlüsselt erfolgt, sollte der Service nicht mehr genutzt werden. Setzen Sie stattdessen auf SSH. - Software-Aktualisierungen durchführen

Halten Sie die installierten Anwendungen stets auf dem aktuellen Stand. Prüfen Sie die Möglichkeit von Auto-Updates und scannen Sie die installierte Software auf bekannte Sicherheitslücken (CVE). - Viren Scanner einsetzen

Auch auf Servern sollten Sie eine Antivirensoftware installieren. Sie hilft, bekannte Schadsoftware zu erkennen und zu blockieren. - Logins überwachen

Loggen Sie erfolgreiche und nicht-erfolgreiche Anmeldeversuche, sodass Sie Zugriffe auf Ihre Berechtigung überprüfen können. - Webapplikationen absichern

Haben Sie auf Ihrem Server Webanwendungen laufen, überprüfen Sie auch diese auf Sicherheit. Erfahren Sie, wie Sie in 5 Minuten Ihre Webanwendung auf Security checken. - Services auf mehrere Server verteilen

Indem Sie Ihre Services auf mehreren Instanzen betreiben, minimieren Sie das Risiko durch einzelne Attacken. Eine Virtualisierung und die Verwendung von Containern können dabei hilfreich sein. Trennen Sie insbesondere öffentliche Dienste (bspw. Webseite) von wichtigen, internen Services.

In wenigen Klicks: Black-Box und White-Box-Test durchführen

Der Sicherheitsaudit eines Servers kann aus unterschiedlichen Perspektiven durchgeführt werden. Entweder von außen, aus Hackerperspektive, ohne Kenntnisse über den Server und ohne bestehende Zugriffsrechte. Das nennt man einen Black-Box-Test. Im Gegensatz dazu steht die Auditierung im White-Box-Kontext. Hier verfügt der Tester über den vollen Zugriff auf das System und kann so mehr Informationen in den Test einbeziehen. Der Tester agiert im Inneren des Servers.

Die aussagekräftigsten Ergebnisse erhalten Sie, wenn Sie beide Verfahren miteinander kombinieren. Bei Enginsight übernimmt die Softwarekomponente Hacktor den Sicherheits-Audit von außen, während der Pulsar-Agent direkt auf dem Server installiert wird.

Noch keinen Enginsight Account? Kein Problem. Der Security-Audit eines Servers lässt sich auch mit unserer kostenlosen 14-tägigen Testversion durchführen. Registrieren Sie sich einfach!

Aus Hackerperspektive: Automatisierter Pentest mit Enginsight

Installieren Sie die Softwarekomponente Hacktor auf einem Linux-Gerät mit dem Sie den Pentest durchführen möchten. Für den Hacktor muss der Server, den Sie testen, selbstverständlich erreichbar sein. Anschließend…

- definieren Sie die Zielsysteme, das heißt Sie legen fest, welche Systeme getestet werden sollen – in diesem Fall Ihr Server.

- legen Sie mit einer Vorlage fest, welcher Hacktor, welche Zielsysteme attackieren soll.

- starten Sie den Pentest.

Von innen: Enginsight Pulsar-Agent

Um den Security Audit im White-Box-Kontext durchzuführen müssen Sie nichts weiter tun, als den Enginsight Pulsar-Agent auf dem Server zu installieren. Führen Sie einfach das Installationsskript auf dem Server aus, die Analysen laufen ganz automatisch los.

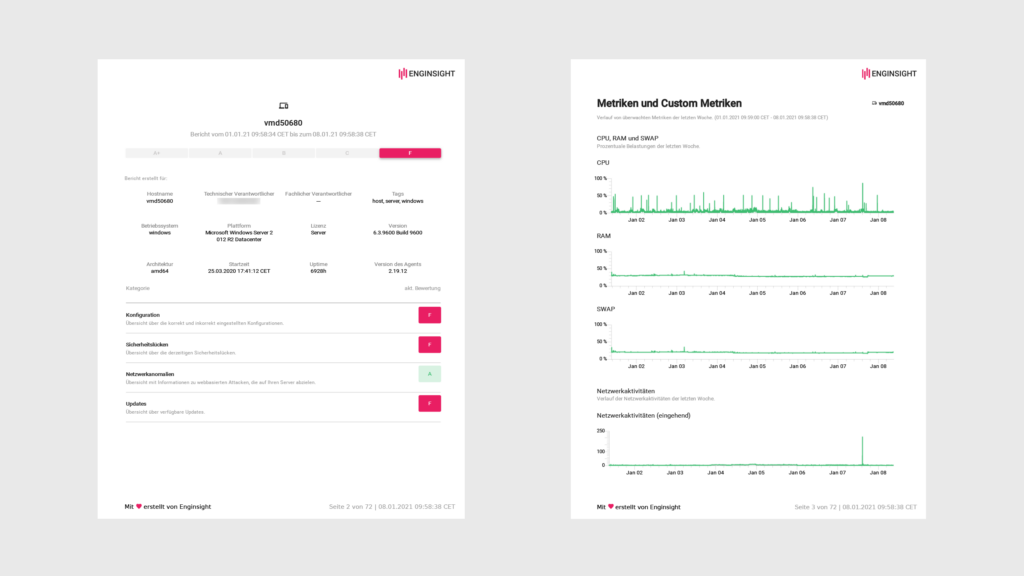

Ergebnisse als PDF-Report ausgeben

Nutzen Sie die PDF-Berichte von Enginsight, um die Ergebnisse abzuspeichern. Die heruntergeladenen Berichte können Sie an Kollegen oder IT-Verantwortliche weiterleiten, um sie zu informieren.

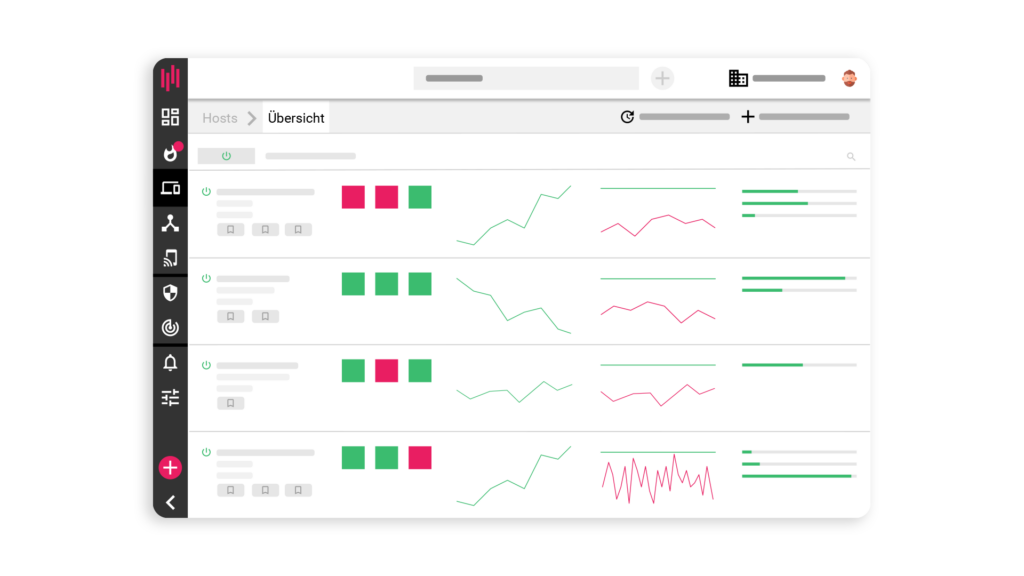

Mehr als einmaliges Testen: Dauerhaftes Security-Monitoring

Was ist besser als ein einmaliger Check? Ein dauerhaftes Sicherheits-Monitoring Ihrer Server. Lassen Sie den Enginsight Pulsar-Agent also einfach auf Ihrem Server installiert und behalten Sie den Live-Zustand des Servers im Blick. Mittels Alarme können Sie sich bspw. über neue Sicherheitslücken oder neue offene Ports informieren lassen.

Auch den automatisierten Pentest können Sie in regelmäßigen Abständen starten. Legen Sie einfach im Template eine wiederkehrende Durchführung fest und führen Sie bspw. jeden Freitag um 16 Uhr einen Hackerangriff auf sich selbst durch.

Wird Ihr Server angegriffen?

Enginsight ist nicht nur ein starkes Analysetool, um proaktive Maßnahmen zu planen und zu validieren. Das integrierte Intrusion Detection System (IDS) erkennt Cyberattacken, die Hacker auf Ihre Server ausführen. Als Frühwarnsystem alarmiert Enginsight, bevor der Angriff erfolgreich ist, Daten abgeflossen oder Systeme lahmgelegt worden sind. Dazu sitzt Enginsight als hostbasierte Intrusion Detection dezentral auf allen Ihren Servern und Clients. So kann Enginsight auch Angriffe aufspüren, die mit der Firewall bereits die erste Schwelle überwunden haben. Erfahren Sie hierzu mehr im Use Case „Ohne Konfigurationen: Dezentrales Intrusion Detection System (IDS) etablieren“.

Cybersecurity mit mit Enginsight!

Mit Enginsight legen Sie die Basis für eine sichere und effektive Administration Ihrer gesamten IT-Infrastruktur. Rollen Sie den Pulsar-Agent auf allen Ihren Servern und Clients aus, scannen Sie Ihr gesamtes Netzwerk nach Geräten und erstellen Sie ein automatisches Inventar.

Wie wir das alles in einer einzigen übersichtlichen Benutzeroberfläche vereinen? Erklären wir Ihnen gerne in einem persönlichen Webdemo-Termin.

Jetzt auf Ihrem Linux-Server testen: kostenfrei und unverbindlich Testversion.