Mit gezielten Attacken auf das Firmennetzwerk lassen sich die vorhandenen Sicherheitsmaßnahmen auf Herz und Nieren prüfen. Einen Pentester zu engagieren, ist allerdings verhältnismäßig teuer. Gibt es eventuell eine langfristig günstigere und effektivere Lösung? In diesem Artikel erläutern wir Ihnen die Chancen von automatisierten Pentests und stellen Ihnen den Enginsight Penetrationstest genauer vor.

Was ist ein Pentest?

Bei einem Penetrationstest (kurz: Pentest) werden die IT-Systeme eines Unternehmens kontrolliert angegriffen. So werden besonders realitätsnahe Schwachstellen aufgedeckt, um zu verhindern, dass ein echter Angriff Erfolg hat. Pentests können

- manuell von einem Experten und/oder

- automatisiert durch Tools vorgenommen werden.

Das Ergebnis eines Pentests ist im besten Fall ein ausführlicher Security-Audit, mit dem die bisherigen Maßnahmen zur Sicherung der IT evaluiert werden können. Er dient als Grundlage für die interne Kommunikation, beispielsweise zwischen IT-Abteilung und Geschäftsführung. Außerdem kann der Audit für Zertifizierungsprozesse (bspw. ISO 27001) hilfreich sein.

Was sind die Vorteile eines automatisierten Pentests?

Schnell & Günstig

Bei manuellen Penetrationstests wird meist nach Tagessätzen abgerechnet, die typischerweise zwischen 1000 € und 1800 € liegen. Je nach Aufwand und Komplexität der Systeme wird ca. 2 – 10 Tage lang getestet. Die Kosten für einen manuellen Pentest können also von 2000 € bis zu 18.000 € schwanken. Ein automatisierter Pentest kann im wahrsten Sinne des Wortes auf Knopfdruck durchgeführt werden. Er liefert die Ergebnisse meist innerhalb einiger Stunden. Natürlich entstehen auch hier Kosten für die entsprechende Software, diese liegen jedoch in der Regel deutlich unter dem Preis für einen manuellen Penetrationstest.

Der SaaS-Zugang zu Enginsight (inkl. unbegrenzter automatisierter Pentests, Asset Discovery und tiefgreifender Überwachung eines Servers durch den Pulsar-Agent) ist schon ab 26,99€ monatlich erhältlich.

Aktuell & Reproduzierbar

Manuelle Penetrationstests berücksichtigen keine Veränderungen. Der Tester prüft das System zu einem bestimmten Zeitpunkt, unter bestimmten Bedingungen. Unternehmensnetzwerke sind jedoch keine statischen Gebilde. Neue Geräte kommen hinzu, Alte werden entsorgt, Zugriffsrechte verändern sich, etc. Jede dieser Veränderungen kann zu neuen Schwachstellen führen. Außerdem hängt die Effizienz des Tests stark von der Kompetenz, Ausrüstung und Tagesform des Testers ab. Hat er genug Wissen über die verwendete Softwarearchitektur? Ist er kreativ genug, um auch ungewöhnlichere Angriffe durchzuführen? Ist er gestresst und hat nicht genug Ruhe, um angemessen gründlich vorzugehen?

Bei automatisierten Pentests dagegen kann man eine gleichbleibende Qualität erwarten und den Test leicht standardisieren. Er kann jederzeit einfach wiederholt werden. Auf diese Weise ist der Pentest reproduzierbar, die Ergebnisse vergleichbar und man erhält eine Einschätzung, in welche Richtung sich die Sicherheit seiner IT-Infrastruktur entwickelt.

Was macht den Enginsight Pentest besonders?

Automatisierung bis ins letzte Detail

Auch automatisierte Pentests erfordern meist noch einiges an Handarbeit. Viele Experten empfehlen eine möglichst breite Schwachstellen-Bewertung, bei der alles mit einer IP-Adresse oder URL ein potenzielles Angriffsziel ist. Oft fehlt es in einem Unternehmen allerdings am Überblick, welche Geräte unter welcher IP im Netz hängen.

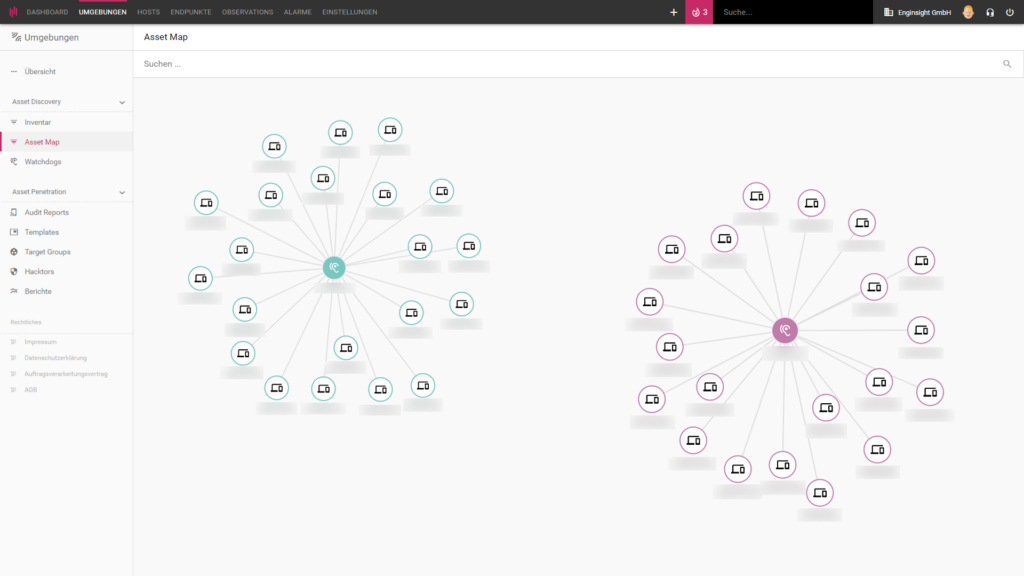

Alle zu testenden IPs und URLs für einen Pentest zusammenzutragen, kann so zu einem ganzen Stück Arbeit werden. Deswegen ist der Enginsight Pentest kombinierbar mit unserer Asset Discovery.

Diese findet automatisch für Sie alle Komponenten, die sich im Netzwerk befinden (Server, Laptops, Switche, Drucker, IoT-Geräte, etc.). Die Daten aus der Asset Discovery können anschließend automatisiert als Grundlage für unseren Pentest genommen werden. Eine manuelle Eingabe von IP-Adressen ist natürlich trotzdem möglich.

Verständliche und praxisnahe Auswertung

Der beste Security-Scan ist wertlos, wenn die Ergebnisse unverständlich dargestellt sind. Deshalb haben wir einen Fokus auf eine verständliche Auswertung der Ergebnisse des Pentests gelegt. Die Kategorisierung und Bewertung der Dringlichkeit der Findings ermöglichen einen schnellen Überblick über die wichtigsten und kritischsten Schwachstellen (vgl. Schwachstellenmanagement). Aussagekräftige Beschreibungen und konkrete Handlungsempfehlungen sind hilfreich, um einfach von den Analysedaten in die Praxis zu gelangen.

Integration in die Enginsight Plattform

Penetrationstests sind wichtig, liefern jedoch nur einen möglichen Blickwinkel auf die Sicherheit der IT-Infrastruktur. Ein Pentest findet immer von außerhalb des Assets – eben aus Hackerperspektive – statt. Um ein möglichst breites Spektrum an Ergebnissen zu erhalten, sollten alle Server und Clients zusätzlich von innen überwacht werden. In der Enginsight-Plattform übernimmt diese Aufgabe der Enginsight Pulsar-Agent.

So lässt sich auch Software auf Schwachstellen überwachen, die von außen nicht erreichbar ist. Darüber hinaus werden Auffälligkeiten, die auf den Versuch einer Cyberattacke oder eine bereits erfolgte Infiltration hindeuten, erkannt.

Die Perspektive des Pulsar-Agent (von innen) und automatisierten Penetrationstests (von außen) ergänzen sich ideal. In der Enginsight Plattform werden die Ergebnisse beider Security-Scans zusammengebracht und in einem gemeinsamen Dashboard dargestellt. So haben Sie stets die wichtigsten Informationen auf einen Blick.

Was passiert beim Enginsight Pentest?

Enginsight Pentest auf Knopfdruck starten

Um einen Pentest durchzuführen, wird zunächst unsere Softwarekomponente Hacktor installiert. Als Sensor ist Hacktor an der Stelle zu platzieren, von der aus der Pentest durchführt werden soll. Mit Enginsight kann ein Pentest von extern durchführt werden, aber auch aus dem internen Netzwerk heraus.

Ein interner Scan ist dringend zu empfehlen, da Hacktor in diesem Fall mehr Assets erreichen und überprüfen kann. Außerdem finden viele echte Cyberangriffe aus dem Inneren des Netzwerkes statt, beispielsweise von dem infizierten PC eines Mitarbeiters.

Nach der Definition der Zielsysteme (wenn gewünscht automatisiert mit den Ergebnissen der Asset Discovery), lässt sich der Penetrationstest auf Knopfdruck starten.

Ein durchdachter Funktionsumfang: So funktioniert der Pentest

Der automatisierte Pentest von Enginsight geht in vier Schritten vor:

- Information Gathering

- CVE-Scan

- Service Bruteforce

- Service Discovery

Enginsight ermittelt automatisiert, welche Tests für das jeweilige Zielsystem herangezogen werden müssen. Gezielte Checks auf die vorhandenen Services und die Validierung der Schwachstellen minimieren die Anzahl der False-Positive-Meldungen.

Information Gathering

Das Information Gatherings erstellt ein umfassendes Footprinting der Zielsysteme. Unter Footprinting wird das Sammeln von Informationen verstanden, die für die anschließenden Hackingattacken genutzt werden. Auch echte Hacker erstellen im ersten Schritt ein Footprinting, um erfolgversprechende Angriffsvektoren auszuloten.

Für optimale Ergebnisse setzt der Enginsight Hacktor beim Footprinting auf unterschiedliche Methoden. Einerseits die Basic Scans, die bspw. Ports und HTTP-Header auswerten. Anderseits Deep Scans, die unter anderem die Webanwendung und SNMP analysieren. Auch Remote Control Services wie RDP, VNC und SSH werden für Deep Scans genutzt.

CVE-Scan

Sicherheitslücken in Software, die durch fehlerhafte Programmierung entstehen, sind ein zentrales Problem der IT-Sicherheit. Mithilfe von Common Vulnerabilities and Exposures (CVE) werden Sicherheitslücken gesammelt. Die Hersteller der Software sind angehalten, die Schwachstelle per Update zu beheben. Hacktor prüft die von außen erreichbaren Anwendungen auf bekannte Schwachstellen und gibt eine Abschätzung, als wie kritisch sie anzusehen sind. Auf Basis verfügbarer Meta-Informationen werden die gefundenen CVEs validiert.

Service Bruteforce

Bruteforce bezeichnet eine Lösungsmethode für Probleme, die auf dem Ausprobieren aller möglichen Fälle beruht. Im Bereich der IT-Sicherheit ist damit oft eine Attacke gemeint, bei der sich ein Angreifer Zugang zu einem System verschafft, indem er systematisch Authentifizierungsdaten ausprobiert. Einfacher ausgedrückt: Hacktor versucht, durch massenhaftes Ausprobieren von Benutzernamen und Passwort-Kombinationen in das System einzudringen. Sollte er dabei Erfolg haben, versucht er noch tiefer in das System einzudringen.

Auf folgende Services kann Hacktor Bruteforce-Attacken ausführen:

- SSH

- Telnet

- FTP

- MySQL

- Mongo DB

- MS SQL

- Redis

- Maria DB

- Rabbit MQ

- PostgreSQL

- HTTP Basic Auth

- HTTP Web Forms

- SNMP

- SMB

- RDP

Neben den Passwortlisten, die von uns eingepflegt wurden, können auch eigene Authentifizierungsdaten hinterlegt werden. So lassen sich unter anderem verbrannte Passwörter überprüfen, zum Beispiel von ehemaligen Mitarbeitern.

Service Discovery

In der Discovery-Phase testet Hacktor die gefundenen Services auf spezifische, häufig vorkommende Sicherheitslücken, die durch eine falsche Konfiguration entstehen. Dabei werden unter anderem Authentifizierungsverfahren, die Verschlüsselung von Verbindungen oder Ausführungs- und Zugriffsrechte unter die Lupe genommen.

Hacktor prüft zum Beispiel die Konfiguration der Verschlüsselung via SSL/TLS und von SSH-Verbindungen. Er erkennt, wenn in Datenbanken falsche Zugriffsrechte gewährt werden oder Benutzer ohne Passwort vorhanden sind. Auch falsch konfigurierte Mailserver oder unsichere SNMP-Zugänge deckt Hacktor auf. Darüber versucht Hacktor Attacken wie Cross-Site-Scripting oder SQL-Injection auf Webanwendungen durchzuführen.

Für folgende Services sind spezifische Checks hinterlegt:

- DNS

- FTP

- HTTP

- HTTP-Header

- LDAP

- MongoDB

- MySQL

- SMB

- SMTP

- SNMP

- SSH

- SSL/TLS

- Telnet

Mit Custom Scripts lässt sich der Enginsight Penetrationstest beliebig erweitern. So lassen sich auch hoch spezialisierte Anwendungsumgebungen in den Security-Scan einbeziehen.

Eine detaillierte Aufschlüsselung des Funktionsumfangs des Enginsight Pentests erhalten Sie in der Dokumentation.

Neugierig geworden? Wir zeigen Ihnen einen Penetrationstest live – Jetzt unverbindlich einen Demo-Termin vereinbaren!

Lassen Sie sich von Enginsight hacken, bevor Sie Opfer einer Cyberattacke werden. Die übersichtlich in Audit Reports zusammengestellten Lücken Ihres Systems, geben Ihnen konkrete praxisnahe Ansatzpunkte, die Sicherheit Ihrer IT-Infrastruktur auf ein neues Level zu heben.

Sie möchten wissen, wie ein automatisierter Pentest konkret abläuft?

Das zeigen wir Ihnen gerne. Vereinbaren Sie einfach einen persönlichen und unverbindlichen Demo-Termin für einen Pentest!