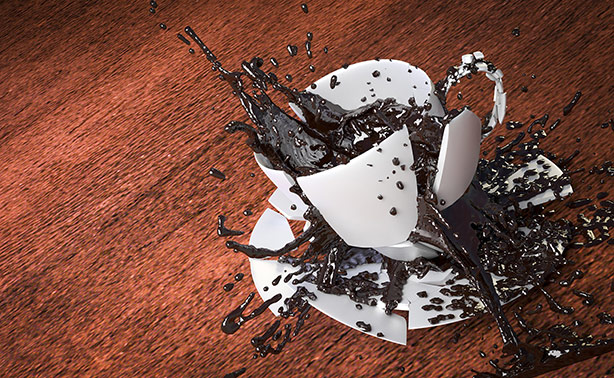

Alarmierende Prognose: Fast die Hälfte aller Cybersecurity-Führungskräfte wechselt bis 2025 den Job – hier sind die Gründe

Die zunehmende Bedrohung durch Cyberangriffe ist eine der größten Herausforderungen, denen Unternehmen heute gegenüberstehen. Um sich gegen diese Bedrohung zu schützen, sind qualifizierte und engagierte