Sind meine Server von der Log4j-Lücke betroffen und wenn ja, was kann ich tun?

Das BSI schlägt vor, Log4j wenn möglich zu deaktivieren. Da das nicht immer möglich ist, rät es zu Detektionsmaßnahmen, hält eine Anomalieerkennung auf Netzwerkebene aber für kompliziert und ressourcenintensiv. Erfahren Sie, warum das nicht stimmen muss und wie Sie automatisiert überprüfen, ob Sie von der Log4j-Schwachstelle betroffen sind.

Was empfiehlt das BSI zu Log4j?

Der Weg aus der Log4j-Krise führt über ein Update der betroffenen Software. Der Anwender ist allerdings darauf angewiesen, dass der Softwarehersteller seine Produkte anpasst und einen entsprechenden Patch bereitstellt. In der Regel ist es nicht möglich, selbstständig Log4j zu aktualisieren.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat in einem Arbeitspapier mögliche Gegenmaßnahmen zusammengestellt, die Anwender dennoch durchführen können. Eine Maßnahme besteht darin, die Funktionalität von Log4j zu deaktivieren, was jedoch Verfügbarkeit und Betrieb der Software behindern kann. Deshalb ist das Deaktivieren von Log4j nicht immer die richtige Option.

Das BSI betont daher die Bedeutung der Detektion und schlägt unter anderem eine Anomalieerkennung auf Netzwerkebene vor, die jedoch „ressourcenintensiv und nicht trivial einzurichten“ sei. Das können wir nicht unterschreiben. Mit Enginsight lässt sich die Anomalieerkennung jedoch einfach umsetzen und sogar durch ein Blocking erweitern.

Indem erst geblockt wird, wenn wirklich ein Angriff stattfindet, ist die Funktionalität der Software nicht eingeschränkt. Darüber hinaus können Sie mit Enginsight Ihre Server darauf untersuchen, ob Sie von der Log4j-Lücke betroffen sind.

Was können Sie mit Enginsight gegen Log4j unternehmen?

Mit der neuen Version unseres Pulsar Agents können Sie erkennen, ob Ihre Server von der Log4j-Sicherheitslücke betroffen sind. Außerdem detektiert das Intrusion Detection System (IDS) Versuche, die Sicherheitslücke auszunutzen. Mit aktiviertem Intrusion Prevention System (IPS) lassen sich die Angriffe sogar direkt blocken.

Um die neuen Log4j-Funktionen nutzen zu können, aktualisieren Sie Ihren Pulsar Agent auf die neuste Version (4.2.1). Führen Sie als Betreiber einer eigenen On-Premises-Instanz ebenfalls ein Update der Enginsight Applikation durch.

Mehr zum Schwachstellenmanagement mit Enginsight.

Erweiterte Softwareüberwachung: Von Log4j-Lücke betroffene Server erkennen

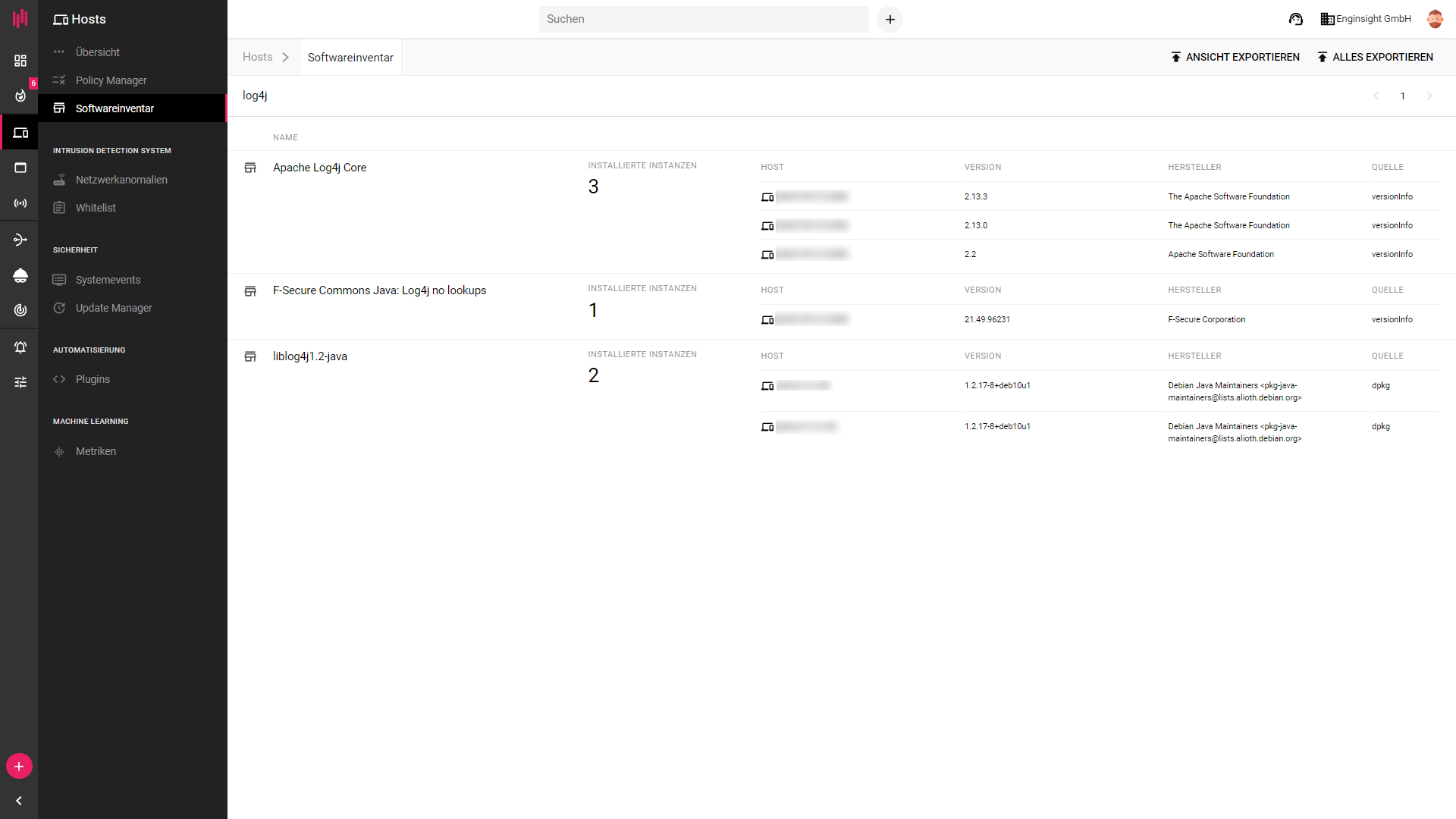

Log4j ist meist in anderer Software enthalten und nicht standardmäßig installiert. Deshalb lässt sich Log4j nicht in den Bibliotheken des Betriebssystems finden. Da eine große Anzahl von Software betroffen ist, ist es ebenso schwierig bis unmöglich eine vollständige Liste der verwundbaren Software zu erstellen. Mit der erweiterten Softwareüberwachung von Enginsight ist es dennoch möglich, betroffene Systeme aufzudecken.

Die erweiterte Softwareüberwachung durchsucht aktiv die Dateien auf der Festplatte nach Software, die nicht regulär installiert wurde. Dabei untersuchen wir auch Java-Bibliotheken und überprüfen, ob Log4j eingebunden wurde.

Im Softwareinventar können Sie nachschauen, ob bzw. auf welchen Servern eine betroffene Version von Log4j (2.0-beta9 bis einschließlich 2.14.1) installiert ist. Darüber hinaus erhalten Sie in der Auflistung von Sicherheitslücken den Hinweis auf die CVE-2021-44228.

Beachten Sie: Die erweiterte Softwareüberwachung ist nicht standardmäßig aktiv. Nutzen Sie den Policy Manager, um die Funktion auf den gewünschten Servern einzuschalten.

Intrusion Detection und Prevention: Angriffe über Log4j detektieren und blockieren

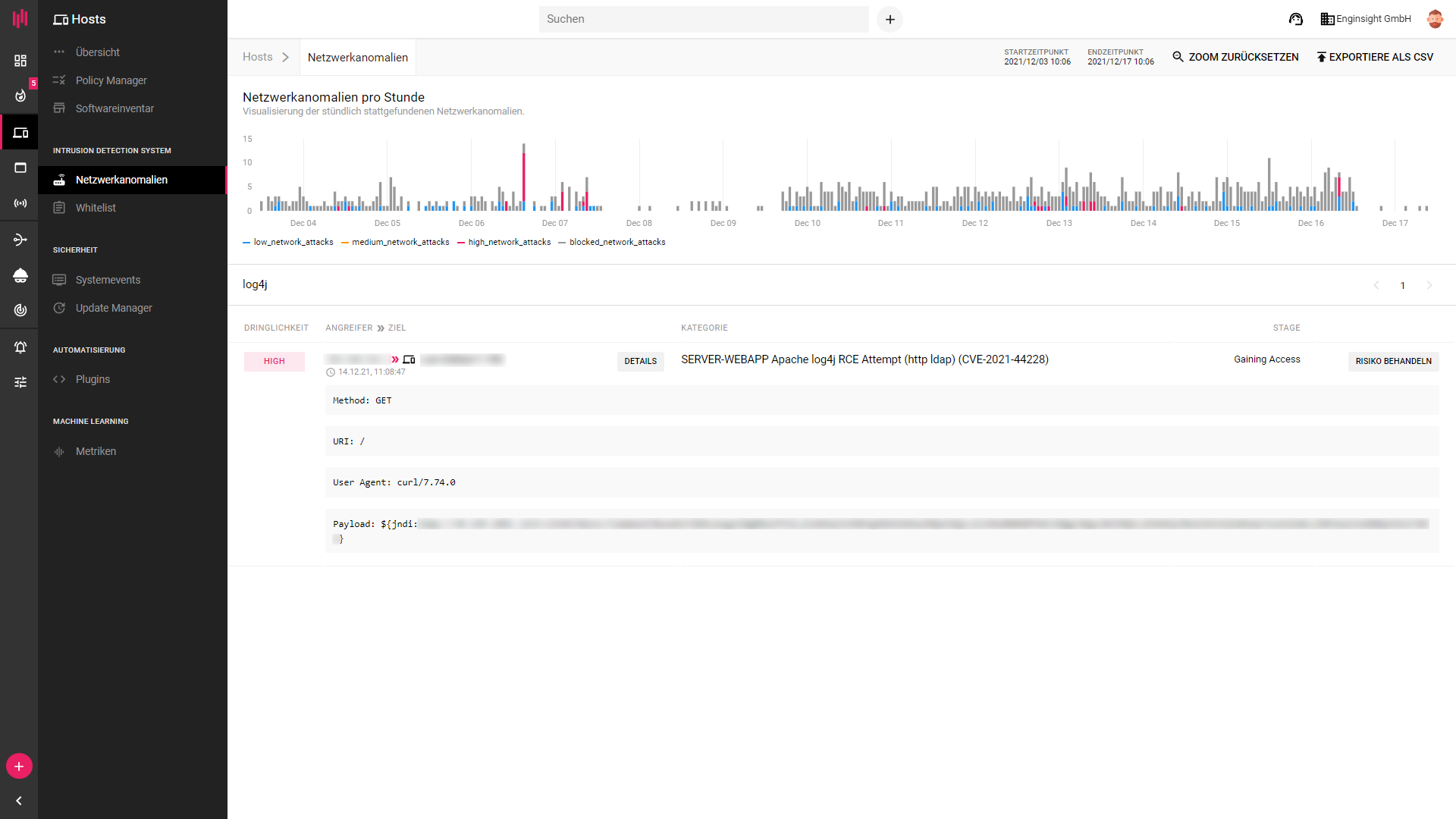

Das Intrusion Detection System (IDS) analysiert den Netzwerkverkehr direkt auf dem Server und erkennt so Cyberangriffe. Mit dem Intrusion Prevention System (IPS) können Sie die Attacken automatisiert blocken.

Der neue Pulsar-Agent ist in der Lage, Versuche, die Log4j-Lücke auszunutzen, zu detektieren und zu blockieren. Sollte ein Angreifer mit einer Attacke starten, erhalten Sie in den Netzwerkanomalien einen Eintrag mit dem Namen „SERVER-WEBAPP Apache log4j RCE Attempt (http ldap) (CVE-2021-44228)“. Geblockte Attacken finden Sie in den Logs des Shield-Moduls.

Beachten Sie: Damit Enginsight Log4j-Attacken detektieren und blockieren kann, muss der Netzwerkmitschnitt erlaubt sein. Das Intrusion Detection System muss zudem mindestens auf Level 2 konfiguriert sein (Ausgewogene Performance und Sicherheit). Nutzen Sie dazu den Policy Manager. Um das Intrusion Prevention System (IPS) zu aktivieren, legen Sie ein dynamisches Regelwerk an, ebenfalls mindestens mit Level 2 (Ausgewogene Verfügbarkeit und Sicherheit).

Die wichtigsten Punkte zu Log4j zusammengefasst:

Was ist die Log4j Sicherheitslücke?

Die Log4j-Sicherheitslücke ist eine Schwachstelle in der Log4j-Bibliothek, die von Java-Anwendungen verwendet wird, um Protokolle zu erstellen und zu verarbeiten. Sie ermöglicht es Angreifern, bösartigen Code in Anwendungen auszuführen, die Log4j verwenden, indem sie eine speziell gestaltete Log-Datei anlegen.

Was ist alles von Log4J betroffen?

Die Log4j-Sicherheitslücke betrifft Anwendungen, die Log4j verwenden. Zu den Anwendungen, die Log4j verwenden, gehören beispielsweise: Web-Anwendungen, mobile Anwendungen, Desktop-Anwendungen, Middleware-Systeme und Datenbanken.

Log4j wird häufig in großen Unternehmensumgebungen verwendet, in denen es wichtig ist, umfassende Protokolle von Aktivitäten und Ereignissen zu erstellen und zu verarbeiten. Es wird auch in vielen Open-Source-Anwendungen verwendet, da es eine leistungsstarke und zuverlässige Möglichkeit ist, Protokolle zu erstellen und zu verarbeiten.

Mehr Security-Wissen: Mit einem automatisierten Penetrationstest die Hacker-Perspektive einnehmen und Systeme absichern