Eine Virtual Desktop Infrastructure (VDI) verheißt ein effizientes Management großer Client-Umgebungen. Sicherer sind VDIs gegenüber physischen Desktop Infrastrukturen nicht zwangsläufig. Ein gutes Vulnerability Management und der Einsatz eines IDS/IPS sind auch in einer VDI obligatorisch.

Was ist eine Virtual Desktop Infrastructure (VDI)?

In einer Virtual Desktop Infrastructure (VDI) sind die Desktop-Einheiten als virtuelle Systeme auf einem zentralen Server gehostet. Am Arbeitsplatz braucht der Anwender in der Folge nur noch einen Client, mit dem er seinen virtuellen PC aufruft. So lässt sich die Benutzeroberfläche vom Endgerät abkoppeln und geräteunabhängiges Arbeiten realisieren.

Eine VDI verspricht in mittleren und großen IT-Infrastrukturen die Effizienz durch die Zentralisierung der Desktop-Systeme zu steigern. So lässt sich der Verwaltungsaufwand reduzieren und Sie können Wartungskosten senken. Eine VDI bietet darüber hinaus Potentiale, um Hardwarekosten einzusparen. Um die Performance zu verbessern und steigenden Leistungsanforderungen gerecht zu werden, müssen Sie nicht mehr in Hardware-Ersatz-Zyklen in neue Desktop-PCs investieren. Stattdessen können Sie die Host-Server flexibel erweitern und Ressourcen freigeben.

Ihre Stärken spielen VDIs aus, wenn die meisten Mitarbeiter simple und klar definierte Aufgaben mit einer überschaubaren Anzahl an Applikationen ausführen. In diesem Fall lassen sich relativ einfach die benötigten Services mit einer VDI bedarfsorientiert bereitstellen und Sie können eine nicht-persistente VDI einsetzen.

Nicht-persistente VDI

In einer nicht-persistenten VDI rufen die Nutzer generische Desktops auf, wenn sie sich anmelden. Änderungen an den Systemen, die sie gegebenenfalls vornehmen, werden nicht gespeichert. Bei einer Anmeldung wird stets das entsprechende Image neu geladen und der Desktop neu aufgesetzt.

Um jedem Nutzer die für seine Arbeit nötigen Services bereitzustellen, können Sie mehrere Gruppen bilden, denen Sie passende Images zuordnen. Hat ein Benutzer einen Wunsch, brauchen Sie nur das entsprechende Gruppen-Image anpassen.

Persistente VDI

Im Gegensatz dazu verbinden sich die Anwender in einer persistenten VDI stets mit demselben Desktop, der sich individuell nach den eigenen Bedürfnissen personalisieren lässt. Alle Anpassungen in den Konfigurationen sowie eigens installierte Software bleiben für ihn auch nach dem Neustart erhalten.

Bedeutet eine VDI mehr IT-Sicherheit?

Virtual Desktop Infrastrukturen können ein sinnvoller Weg sein, um die IT-Sicherheit im Unternehmen zu steigern. Die potenziell vereinfachte Administration verhindert Wildwuchs und die Entstehung von Schatten-IT. Eine verbesserte Sicherheit durch mehr Übersicht ist mit einer VDI allerdings nur dann gegebenen, wenn die Anforderungen der Nutzer dies zulassen.

Haben die Mitarbeiter im Unternehmen sehr heterogene Aufgabenfelder und in der Folge unterschiedliche Software im Einsatz, schafft eine VDI kaum Entlastung. Nicht-Persistente Systeme sind dann nur wenig sinnvoll, da Sie eine Vielzahl an Images anlegen und verwalten müssten. Sind die Aufgaben und Anforderungen der Mitarbeiter jedoch ähnlich, kann ein Image-Management gegenüber einer individuellen Betreuung von Desktops stark im Vorteil sein.

Persistente virtuelle Desktops unterscheiden sich in der Software- und Konfigurations-Administration kaum von physischen Systemen. Einen Sicherheitsvorteil können Sie nicht ausspielen.

Die Bedrohung, der virtuelle Desktops ausgesetzt sind, unterscheidet sich nicht von physischen Desktops. Sie sind ebenso mit dem Internet verbunden und besitzen gegebenenfalls USB-Schnittstellen. Schadsoftware und Hacking-Attacken können auch in einer VDI erfolgreich sein.

Nicht-persistente Systeme sind insofern im Vorteil, dass nach einem Neustart zum Beispiel ein Virus wieder vom System gelöscht ist. Bedenken Sie jedoch, dass sich der Eindringling bis zum Neustart bereits in der Unternehmens-IT ausgebreitet haben könnte. Nach dem Neustart des Systems kann sich in diesem Fall die Schadsoftware wieder zurück ausbreiten und das System erneut infizieren.

Wie lässt sich IT-Sicherheit in einer VDI umsetzen?

Ein Virtualisierung Ihrer Desktops in einer VDI führt nicht automatisch zu einem höheren Sicherheitsniveau. Ob eine VDI überhaupt sinnvoll ist, hängt zudem stark von den Anforderungen ab. Zur Umsetzung einer IT-Sicherheits-Strategie sind insbesondere zwei Fragen von Bedeutung: Das Vulnerability Management sowie die Detektion und das Blocking von Cyberattacken.

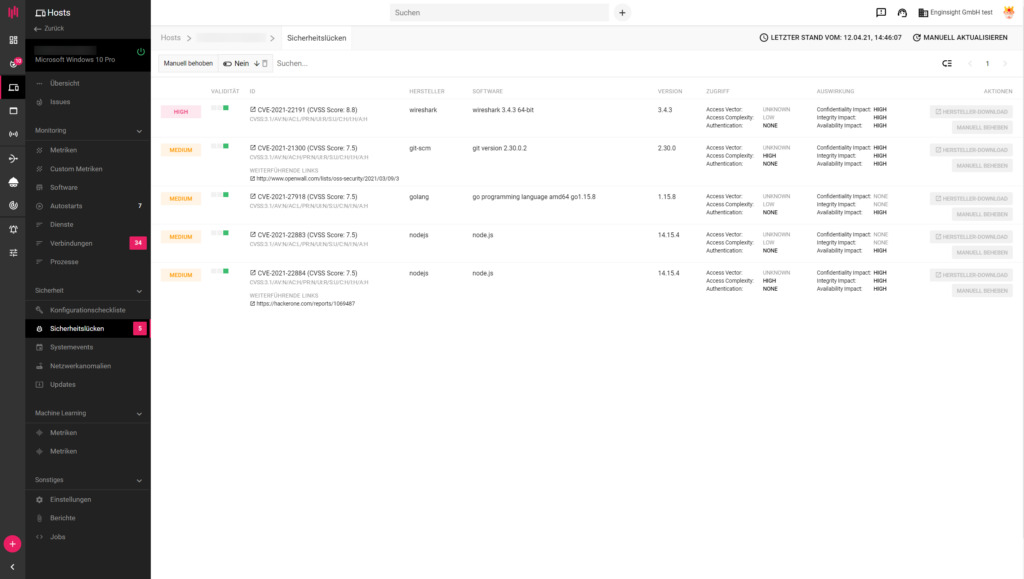

Vulnerability Management: CVE-Scans und Updates

Um keine Sicherheitslücken für Angreifer anzubieten, sollten Sie die Software, welche auf ihren virtuellen Desktops zum Einsatz kommt, auf CVEs untersuchen. Common Vulnerabilities and Exposures (CVE) sind bekannte Schwachstellen in Software, die gesammelt und eindeutig benannt werden. Findet ein CVE-Scanner auf Ihren Systemen Sicherheitslücken, sollten Sie sich um einen Patch kümmern und die entsprechenden Updates einspielen.

Auf nicht persistenten virtuellen Desktops haben alle Systeme, die auf demselben Image basieren, die gleichen Sicherheitslücken. Schließlich ist jeweils die gleiche Software im Einsatz. Updates spielen Sie entsprechend ein, indem Sie das Image anpassen. Dennoch kann es sinnvoll sein, jeden Client auf CVEs zu überwachen. Insbesondere wenn Sie eine Mischumgebung aus persistenten, nicht-persistenten und physischen Desktops verwalten, ist es wichtig, alle Systeme in eine gemeinsame Security-Monitoring-Software hinzuzufügen. So erhalten Sie eine Abschätzung über die gesamte IT-Infrastruktur und darüber, wie viele Assets von welcher Sicherheitslücke betroffen sind. Das hilft Ihnen bei der Priorisierung Ihres Patch-Managements.

Das Vunerability Management auf persistenten virtuellen Desktops unterscheidet nicht von physischen Desktops: Da jeder einzelne Nutzer potenziell andere Software(versionen) im Einsatz hat, brauchen Sie in jedem Fall auf allen Desktops einen CVE-Scanner und auch das Patch-Management müssen Sie nutzerspezifisch organisieren.

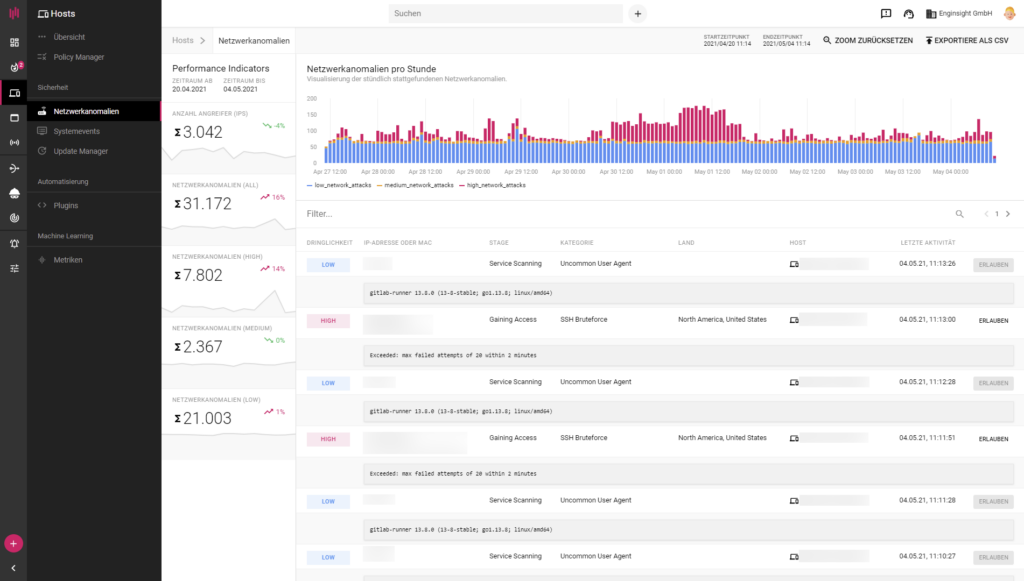

Intrusion Detection (IDS) und Prevention (IPS) für VDI

Unabhängig vom Typus der VDI ist die Bedeutung eines Intrusion Detections Systems (IDS) und Intrusion Prevention Systems (IPS). Damit sich keine Angreifer in der Unternehmens-IT festsetzen, sollten Sie den Netzwerkverkehr auf Auffälligkeiten überwachen (IDS) und gegebenenfalls blockieren (IPS).

Während netzwerkbasierte Intrusion Detection und Prevention Systeme hinter der Firewall oder zwischen Netzwerksegmenten platziert werden, analysieren und blockieren hostbasierte Systeme die Netzwerkpakete direkt auf dem einzelnen Client oder Server. So können hostbasierte Systeme Cyberattacken aus dem Inneren des Netzwerks schon innerhalb einzelner Subnetze stoppen. Für ein hostbasiertes IDS/IPS ist die Installation eines Agents auf den einzelnen Systemen notwendig.

Enginsight Pulsar-Agent in VDI-Umgebungen

Mit dem Enginsight Pulsar-Agenten können Sie physische und virtuelle Desktops, persistent oder nicht-persistent, auf mögliche Sicherheitsbedrohungen überwachen. Er läuft plattformunabhängig auf Windows ebenso wie Linux. So können Sie alle Ihre Clients und Server überwachen. Sie erhalten einen Schwachstellen-Scanner mit validen Ergebnissen, ein hostbasiertes Intrusion Detection und Prevention System sowie eine Analyse der Logs (u.a. Anmeldeversuche). Darüber hinaus liefert er ein Monitoring der Leistungsmetriken, eingesetzter Software sowie ausgeführter Prozesse und Dienste.

Den Enginsight Pulsar-Agent zeichnet aus, dass keinerlei Konfigurationen notwendig sind, um das Securtiy-Monitoring zu starten. Rollen Sie den Agent einfach aus, indem Sie ein Installationsskript ausführen. Um den Pulsar-Agent in einer Virtual Desktop Infrastructure einzusetzen, fügen Sie den Pulsar-Agent einfach zu Ihrem Image hinzu. Anschließend brauchen Sie lediglich kleine Anpassungen in der Konfigurationsdatei vornehmen. Eine Schritt-für-Schritt-Anleitung erhalten Sie in unserer Dokumentation. Beim erstmaligen Start eines virtuellen Desktops erstellt sich fortan automatisch ein Client-Host mit dem entsprechenden Account-Namen.

Enginsight kennenlernen und ausprobieren

Der Funktionsumfang von Enginsight übersteigt die Überwachung Ihrer Server und Clients durch den Pulsar-Agent. Überwachen Sie mit Enginsight außerdem Ihre Webanwendungen, inventarisieren Sie Ihre Assets und führen Sie automatisierte Penetrationstests durch.

Wie all diese Funktionen zusammenspielen? Das erklären wir Ihnen in einer persönlichem Web-Demo. Oder Sie schauen sich Enginsight auf eigene Faust an:

Nutzen Sie einen kostenlosen 14-tägigen Testaccount.