Einführung in die hostbasierte Mikrosegmentierung

Cyberangriffe und Hackerattacken nehmen zu und werden komplexer. Das ist nichts Neues. Deshalb ist es wichtig, Sicherheitsstrategien aktuell zu halten. Die hostbasierte Mikrosegmentierung ist hier ein sehr wirksamer Ansatz, der sich in der Praxis bewährt hat.

Der Netzwerkverkehr wird bei der hostbasierten Mikrosegmentierung auf der Ebene einzelner Hosts oder sogar einzelner Prozesse innerhalb dieser Hosts kontrolliert. Diese Feingranularität ist ein wesentlicher Fortschritt gegenüber herkömmlichen Methoden, die den gesamten Datenverkehr durch ein zentrales Netz leiten.

In der Vergangenheit haben hostbasierte Sicherheitskontrollen oft Schwierigkeiten bereitet. Sie waren schwer zu implementieren, schwierig zu verwalten und boten oft unzureichenden Schutz. Moderne hostbasierte Mikrosegmentierungs-Technologien haben jedoch viele dieser Herausforderungen überwunden. Sie bieten eine verbesserte Sichtbarkeit des Netzwerkverkehrs, granulare Kontrollen und eine einfachere Implementierung und Verwaltung.

Der interne Datenverkehr, und besonders sensible Bereiche, wie bspw. der ERP- oder Datenbank-Server, werden damit besser geschützt, wenn Hacker einmal ins System eingedrungen sind.

Arten von Mikrosegmentierungs-Technologien

Es gibt verschiedene Technologien zur Mikrosegmentierung, darunter infrastrukturbasierte, hypervisorbasierte und hostbasierte Lösungen. Jede dieser Technologien hat ihre Stärken und Schwächen; die Auswahl hängt von den spezifischen Anforderungen und der Organisation selbst ab.

Hostbasierte Mikrosegmentierung ist insbesondere in hybriden Cloud-Umgebungen besonders vorteilhaft. Sie bietet eine hohe Flexibilität und kann sich leicht an wechselnde Netzwerkbedingungen anpassen. Darüber hinaus bietet sie eine feinere Kontrolle über den Netzwerkverkehr, was zu einer verbesserten Sicherheit führt.

Weitere Arten der Mikrosegmentierung:

- Anwendungssegmentierung – Hier wird die East-West-Kommunikation eingeschränkt.

- Segmentierung nach Umgebung – Eine Aufteilung erfolgt z. B. in Entwicklungsabteilung, Produktion und Verwaltung.

- Prozessbasierte Segmentierung – Diese Art ist sehr granular und wird auf Prozess- und Dienstebene abgebildet. Zum Beispiel kann ein spezifischer Software-Dienst isoliert und nur zur Kommunikation auf explizit erlaubten Netzwerkpfaden, Protokollen und Ports zugelassen werden.

Die feingranulare Aufgliederung kennt praktisch keine Grenzen, macht das Ganze natürlich auch komplexer. Deshalb ist das A und O eine gute Planung, welche Bereiche in der eigenen IT besonders schützenswert sind.

Mikrosegmentierung vs. Makrosegmentierung

Makrosegmentierung bzw. Netzwerksegmentierung teilt ein Netzwerk in mehrere große Segmente oder Zonen auf. Im Gegensatz dazu geht Mikrosegmentierung tiefer und fügt jedes Gerät oder sogar jede Anwendung in ein eigenes Segment. Dies ermöglicht eine granulare Sichtbarkeit und Sicherheitskontrolle.

Bei der Netzwerksegmentierung wird der Datenverkehr zwischen Geräten oder Anwendungen innerhalb eines bestimmten Netzwerksegments nicht durch eine Next-Generation-Firewall (NGFW) inspiziert. Mikrosegmentierung hingegen unterzieht den gesamten Verkehr im Unternehmensnetzwerk einer Inspektion. Dies erhöht die Sicherheit, da jeglicher unautorisierter Zugriff auf eine Anwendung oder ein Gerät blockiert werden kann, unabhängig von seinem Ursprung.

Für die Umsetzung einer Zero-Trust-Sicherheitsrichtlinie ist Mikrosegmentierung unerlässlich. Zero-Trust erfordert die Fähigkeit, jeglichen unautorisierten Zugriff auf eine Anwendung oder ein Gerät zu blockieren, was die Inspektion aller Verkehrsströme zu dieser Ressource erfordert, unabhängig von ihrem Ursprung.

| Mikrosegmentierung | Netzwerksegmentierung | |

|---|---|---|

| Definition | Teilt das Netzwerk in kleine Segmente auf der Ebene einzelner Hosts oder Prozesse auf. | Teilt das Netzwerk in größere Segmente oder Zonen auf. |

| Fokus | Granulare Kontrolle und Sichtbarkeit auf der Ebene einzelner Geräte oder Anwendungen. | Fokus auf größere Netzwerksegmente oder Zonen. |

| Zero Trust | Unverzichtbar für die Umsetzung einer Zero-Trust-Sicherheitsrichtlinie, da jeglicher unautorisierter Zugriff auf eine Anwendung oder ein Gerät blockiert werden kann. | Zero Trust kann schwieriger umzusetzen sein, da der Verkehr innerhalb eines Netzwerksegments nicht inspiziert wird. |

| Verwaltung | Kann komplexer in der Verwaltung sein aufgrund der Feingranularität. | Einfacher in der Verwaltung aufgrund der größeren Netzwerksegmente. |

| Vorteile | Verbesserte Sicherheit, granulare Kontrolle und Sichtbarkeit, Flexibilität. | Einfachere Implementierung und Verwaltung, weniger Komplexität. |

| Nachteile | Kann komplexer in der Implementierung und Verwaltung sein. | Weniger granulare Kontrolle und Sichtbarkeit, möglicherweise weniger effektiv für Zero Trust. |

Praktische Tipps: Best-Practices beim Implementieren

Die Implementierung und Verwaltung der hostbasierten Mikrosegmentierung kann eine Herausforderung sein. Es gibt Best-Practices, die den Prozess erleichtern können.

Erstens ist es wichtig, eine vollständige Sichtbarkeit des Netzwerkverkehrs zu haben, sowohl des Nord-Süd- als auch des Ost-West-Verkehrs. Während der Netzwerkentdeckungsphase sollten Informationen über Anwendungen, Workloads und aktive Verbindungen zwischen ihnen gesammelt werden.

Quellen für zusätzliche Informationen könnten Konfigurationsmanagement-Datenbanken (CMDBs), Orchestrierungstools, Systeminventare, Verkehrs- und Ereignisprotokolle, Firewalls und SIEM sowie Lastverteiler sein.

Zweitens geht die Mikrosegmentierung Hand in Hand mit der Zero-Trust-Architektur. Indem sorgfältig die „Schutzfläche“ – die wertvollsten Segmente – identifiziert werden, entstehen klare Handlungsfelder für die nächsten Schritte. Diese Segmente sind in der Regel entscheidend für das Überleben der Organisation (compliancebezogen oder ausnutzbar).

Sobald die Segmente definiert sind, können Segmentierungsgateways oder Next-Generation-Firewalls eingerichtet werden.

Drittens ist das Tagging von Workloads wichtig. Die Zeiten, in denen sich Sicherheitsprofis IP- und Subnetz-basierte Richtlinien schrieben und sich auf Netzwerkkonstrukte wie VLAN/IP/VRFs verließen, sind vorbei.

Das Identifizieren und Kennzeichnen von Workload-Tags in Ihrem Netzwerk ist ein unglaublicher Mehrwert, insbesondere wenn man automatisierte Lösungen für das Tagging bestehender und neuer Anwendungsworkloads in Betracht zieht.

Viertens erfordert eine umfassende Richtlinie strenge Sicherheitsrichtlinien und Bedrohungserkennung. Und im Falle der Mikrosegmentierung existieren diese Richtlinien innerhalb des Netzwerks an Ihren Mikro-Perimetern. In mikrosegmentierten Netzwerken sind Kontrollen zu App-ID, User-ID, dateibasierten Einschränkungen, URL-Filterung und Bedrohungsprävention notwendig.

Diese Praktiken erleichtern den Prozess der Implementierung und Verwaltung der hostbasierten Mikrosegmentierung erheblich und verbessern die Sicherheit des Netzwerks.

Hostbasierte Mikrosegmentierung mit Enginsight

Mit der Cybersecurity-Plattform von Enginsight unterteilen Sie Ihr Netzwerk in isolierte Bereiche, um das Risiko von Cyberangriffen und Malware zu minimieren. Dies wird durch die Funktion „Shield“ ermöglicht. Sie nimmt Regeln von der API entgegen, wandelt sie für die Systemfirewall um und aktiviert diese.

Die erstellten Mikrosegmente lassen sich im Shield-Modul übersichtlich verwalten und feingranular konfigurieren.

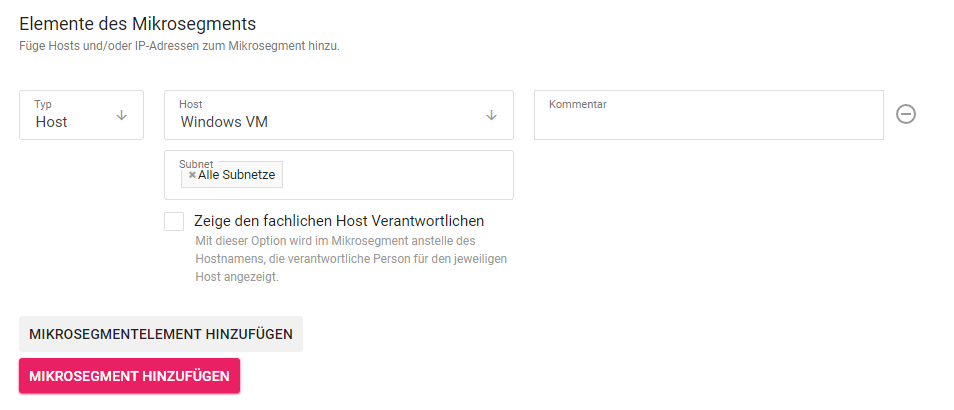

Elemente des Mikrosegments: Sie können entscheiden, welche Hosts und/oder IP-Adressen (CIDR IP-Range) zum Mikrosegment hinzugefügt werden sollen. Darüber hinaus können Sie Kommentare hinzufügen oder den fachlichen Host-Verantwortlichen des jeweiligen Hosts anzeigen lassen.

Die Software bietet erweiterte Einstellungen für eine spezifische Zuordnung, bspw. wenn mehrere Netzwerke identische IP-Adressen aufweisen. Dies kann durch die Verwendung von Tags oder durch eine direkte Referenz erfolgen, um eine korrekte Zuordnung zu gewährleisten.

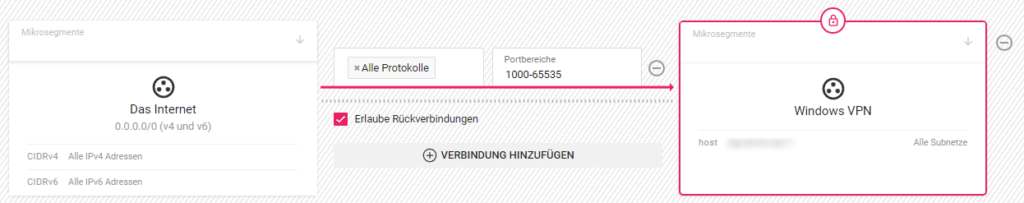

Schließlich können Sie mit Enginsight Regelwerke erstellen und verwalten, die festlegen, wie die Kommunikation innerhalb und zwischen den Mikrosegmenten erfolgen soll. Sie können den Namen und eine passende Beschreibung für Ihr Regelwerk festlegen, Ihre gewünschten Mikrosegmente auswählen und die Kommunikationsprotokolle und Portbereiche festlegen, über die das Mikrosegment kommunizieren darf.

Mit diesen Funktionen bietet Enginsight eine leistungsstarke und flexible Lösung für die Implementierung und Verwaltung der hostbasierten Mikrosegmentierung.

Zum Weiterlesen: