Cyberattacken sofort erkennen, bevor der Hacker einen Schaden anrichten kann. Das ermöglicht Ihnen ein Intrusion Detection System (IDS). Bei Enginsight ist das IDS inklusive und lässt sich hostbasiert in Ihrer gesamten IT verteilen.

Dezentral erkennt die Intrusion Detection, wenn in Ihrer IT-Landschaft etwas nicht mit rechten Dingen zugeht. So minimieren Sie die Zeitspanne bis zum Einleiten von Gegenmaßnahmen. Das Beste: Um die Analyse zu starten, brauchen Sie keinerlei Konfigurationen vornehmen.

Was ist ein Intrusion Detection System (IDS)?

Mit einem Intrusion Detection System (IDS) erkennen Sie, wenn sich in Ihrer Firmen-IT eine Cyberattacke ausbreitet. Es bietet Ihnen wertvolle Daten zum Ablauf des Angriffs, die Ihnen dabei helfen, die Attacke frühzeitig zu stoppen.

Grundlage eines IDS ist die Analyse des Netzwerkverkehrs mit einer Deep Packet Inspection (DPI). Die DPI analysiert den Inhalt der Netzwerkpakete auf spezifische Angriffsmuster.

Sensor: hostbasiert vs. netzwerkbasiert

Zur Analyse des Netzwerkverkehrs müssen Sie im Netzwerk einen oder mehrere Sensoren platzieren. Die Analyse können Sie entweder netzwerkbasiert (NIDS) oder hostbasiert (HIDS) realisieren. Bei einem netzwerkbasierten Verfahren findet die Analyse entweder auf einer Appliance statt, die an den Mirror Port eines Switchs angeschlossen ist oder auf einer Komponente, durch die jeglicher Traffic geroutet wird. Zum Beispiel eine UTM (Unified Threat Management) beziehungsweise NGFW (Next Generation Firewall). Der Sensor hostbasierter Intrusion Detection Systems (HIDS) hingegen befindet sich direkt auf dem Server, Client oder IoT-Gerät. Es muss lediglich der Dienst des IDS auf den Geräten installiert werden. Neue Hardware brauchen Sie keine anzuschaffen.

Auf den ersten Blick scheinen netzwerkbasierte Verfahren einfacher zu handhaben, da Sie die Konfiguration Ihrer IT-Assets nicht anzufassen brauchen. Bedenken Sie jedoch, dass Sie unter Umständen neue Hardware anschaffen müssen. Prüfen Sie gegeben falls, ob Ihre Switches bereits einen Mirror Port haben. Mit einer zentralen UTM/NGFW geht zudem die Gefahr einher, einen Flaschenhals in der Performance zu schaffen.

Steigt der Netzwerktraffic mit der Zeit an, bremst das IDS entweder Ihre IT aus oder verzichtet auf die Analyse von Netzwerkpaketen. Außerdem brauchen Sie eine Lösung für IT-Assets, die das Firmennetzwerk verlassen. Gerade die Zunahme an Heimarbeit im Home-Office schafft hier neue Anforderungen.

Vorteile eines hostbasierten IDS

Ein hostbasiertes IDS hingegen skaliert mit der Größe Ihrer IT-Infrastruktur und Sie brauchen nicht in neue Hardware zu investieren. Mit einem Tool zur Softwareverteilung haben Sie den Dienst des HIDS schnell auf alle Ihre Assets ausgerollt.

Auch eine potenzielle Performance-Schwachstelle können Sie so elegant vermeiden. Ob Ihre Mitarbeiter im Home-Office arbeiten oder vor Ort, spielt zudem keine Rolle mehr. Die Analyse des Netzwerkverkehrs bleibt weiterhin möglich. Das gilt auch für Server, die Sie in einem externen Rechenzentrum betreiben, etwa bei AWS.

Ein weiterer Bonus eines hostbasierten IDS liegt in der Möglichkeit, weitere Daten in die Analyse miteinzubeziehen. So können Sie beispielsweise die Deep Packet Inspection mit der Analyse von Anomalien in Metriken kombinieren. Erkennt das IDS gleichzeitig eine ungewöhnliche CPU-Auslastung, während eine auf einer Blacklist geführte IP-Adresse auf den Server zugreift, deutet diese Kombination an Ereignissen auf eine Attacke hin.

Wer braucht ein Intrusion Detection System (IDS)?

Von Cyberattacken können Unternehmen jeder Größe betroffen sein. Hackingattacken mit automatisierten Scans unterscheiden nicht zwischen Groß und Klein. Die Ziele hinter den Angriffen unterscheiden sich. An Bedeutung gewonnen haben in den letzten Jahren Ransomware-Attacken. Hierbei verschlüsseln Cyberkrimininelle die gesamte IT-Infrastruktur, um im Anschluss eine Lösegeldforderung zu stellen. Nicht selten verknüpfen sie die Attacke mit einem Datendiebstahl und drohen damit, die sensiblen Daten bei Nichtzahlung zu veröffentlichen.

Gänzlich unbemerkt können Attacken bleiben, die es darauf abgesehen haben, Ihre IT für kriminelle Zwecke zu missbrauchen. Eine Installation von Diensten auf Ihren Servern macht Ihre Systeme schnell zum Teil eines Bot-Netzes. So können strafbare Handlungen aus Ihrer IT heraus ausgeführt werden, ohne dass Sie dies mitbekommen. Hier können sich im Nachgang komplizierte Haftungsfragen stellen, wenn Sie nicht nachweisen können, dass Sie gegen den Missbrauch Ihrer IT für kriminelle Aktivitäten vorgesorgt haben.

Auch der gezielte Diebstahl von Knowhow kann das Ziel einer Cyberattacke sein. Hierbei sind Unternehmen in forschungsintensiven Branchen besonders gefährdet. Industriespionage stellt für Sie eine der größten Geschäftsrisiken dar.

Die Bandbreite von Attacken, von automatisierten Angriffen hin zu gezielter Spionage zeigt, dass jedes Unternehmen heute in das Fadenkreuz von Hackern gelangen kann. Deshalb ist es generell wichtig, Vorkehrungen zu treffen, um Eindringversuche in die Firmen-IT frühzeitig erkennen und verhindern zu können.

Kleinere und mittlere Unternehmen benötigen jedoch Lösungen, die ohne großen Personal- und Kostenaufwand umzusetzen sind. Für KMU bieten sich integrierte IDS-Systeme an, mit denen sie mehrere Fliegen mit einer Klappe schlagen.

Warum brauchen Sie ein IDS, wenn Sie bereits eine Firewall haben?

Ein Intrusion Detection System ersetzt nicht Ihre Firewall und eine Firewall ersetzt nicht die Notwendigkeit eines IDS. Die Hauptaufgabe einer Firewall besteht darin, zu überprüfen, ob der Absender eines Netzwerkpakets berechtigt ist, auf das angesteuerte Ziel zuzugreifen. Was eine einfache Firewall jedoch nicht macht, ist in die Netzwerkpakete hineinzuschauen und zu überprüfen, ob es sich um einen Cyberangriff handeln könnte.

Hostbasierte Intrusion Detection Systeme haben darüber hinaus den Vorteil, dezentral über Ihre gesamte IT verteilt zu sitzen, während Ihre Firewall lediglich die Schwelle zwischen internem und externem Netz regelt. Hat ein Angreifer mit der Firewall die erste Schwelle überwunden, kann ein IDS weiterhin erkennen, was er im internen Netz anstellt, während die Firewall hierfür blind ist.

Nehmen wir zum Beispiel an einem Hacker ist es gelungen, eine E-Mail mit schädlichem Inhalt zuzustellen und ein Mitarbeiter öffnet diese Mail auf seinem PC. Von dem Computer des Mitarbeiters aus kann der Hacker versuchen, sich weiter in der Unternehmens-IT auszubreiten und in sensiblere Bereiche vorzudringen. Der Angriff findet von nun an von innen statt.

Ganz ohne Konfigurationsaufwand: IDS mit Enginsight

Um das Intrusion Detection System von Enginsight auszurollen, müssen Sie nichts weiter tun, als den Pulsar-Agent auf Ihren Servern und Clients zu installieren und den Mitschnitt der Netzwerkaktivitäten zu aktivieren. Das IDS ist bei Server- wie Client-Lizenzen inklusive. Ohne weitere Einstellungen vorzunehmen beginnt Enginsight die Netzwerkpakete auf Cyberattacke zu untersuchen. Erkannt werden die folgenden Szenarien:

- SYN-Flooding

- ARP-Spoofing

- MAC-Spoofing

- Ping of Death

- Ping-DDoS

- Blacklist IP Database

- DNS-Spoofing

- Port Scan

- TCP

- UDP

- Bruteforce

- SSH

- MySQL

- MongoDB

- HTTP Basic Authentication

- FTP

- RDP

- VNC

- SMB

- Cross Site Scripting

- HTTP Request Corruption

- HTTP Response Splitting

- HTTP Request Smuggling

- Remote Code Execution

- Path Traversal

- SQL Injection

- SSL/TLS Cipher Enumeration

- Bot-Aktivität

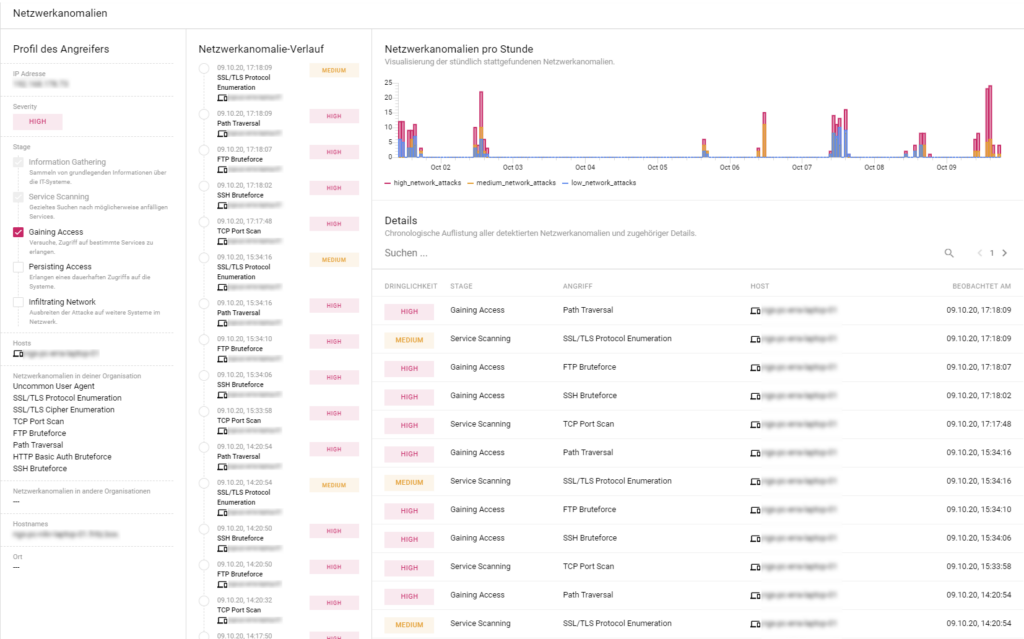

Netzwerkanomalien analysieren

Die Ergebnisse der Intrusion Detection finden Sie unter Hosts → Netzwerkanomalien. Im internen Netz ist die Ansicht im besten Fall leer. Sie erhalten hier einige Kennzahlen zum Verlauf der Netzwerkanomalien. Mithilfe der Searchbar können Sie die Ergebnisse filtern. Weitere Details zu einem Angriff erhalten Sie in der Detailansicht.

Dieser können Sie entnehmen, welche Angriffsvektoren eine IP schon auf welchen Hosts durchgefahren hat. Außerdem erhalten Sie eine Analyse, auf welcher Stufe der Angreifer sich befindet:

- Information Gathering: Sammeln von grundlegenden Informationen über die IT-Systeme.

- Service Scanning: Gezieltes Suchen nach möglicherweise anfälligen Services.

- Gaining Access: Versuche, Zugriff auf bestimmte Services zu erlangen.

- Persisting Access: Erlangen eines dauerhaften Zugriffs auf die Systeme.

- Infiltrating Network: Ausbreiten der Attacke auf weitere Systeme im Netzwerk.

Die Vorteile einer integrierten Lösung: Mehr drin!

Indem Sie den Pulsar-Agent auf Ihren Server und Clients ausgerollt haben, sind neben der Intrusion Detection weitere Analysen und Überwachungen vollkommen automatisch gestartet. Enginsight führt bspw. ein Monitoring Ihrer Metriken (CPU, RAM, etc.) durch, inventarisiert die installierte Software, überwacht laufende Prozesse und Dienste und prüft auf bekannte Sicherheitslücken (CVE). Updates können Sie direkt über Enginsight einspielen sowie automatisieren.

Der Pulsar-Agent ist nur eine von vier Softwarekomponenten. Mit dem Observer können Sie Webseiten überwachen (Endpunkte), mit dem Watchdog Ihr Netzwerk nach Geräten scannen (Discovery) und sich selbst mit dem Hacktor, einem automatisierten Penetrationstest, auditieren.

Lernen Sie den gesamten Funktionsumfang von Enginsight kennen und bringen Sie Ihre IT auf die sichere Seite!

Wie wir das alles in einer einzigen übersichtlichen Benutzeroberfläche vereinen? Erklären wir Ihnen gerne in einem persönlichen Demo-Termin.

Weiterführendes Wissen: IPS – Intrusion Prevention System für Unternehmen umsetzen