Während es in Ordnung geht die Urlaubsgrüße an die Großeltern offen und für alle lesbar auf einer Postkarte zu versenden, ist es eine weniger gute Idee das Gleiche mit den Kreditkartendaten der Kunden zu tun. Eine sichere Ende-zu-Ende-Verschlüsselung in der Kommunikation zwischen Ihrer Webseite und den Besuchern ist zwingend notwendig und rechtlich vorgeschrieben.

Dank SSL/TLS ist es heute prinzipiell ein Kinderspiel, eine verschlüsselte Verbindung anzubieten. Kleine Fallstricke bringen Webhoster jedoch immer wieder ins Straucheln, sodass Hackern die Möglichkeit eröffnet wird, trotz des Einsatzes von SSL/TLS die Kommunikation mitzuhorchen.

Das SSL/TLS-Best-Practice-Monitoring von Enginsight behält Ihre SSL/TLS-Konfiguration im Blick, sodass Sie sicher sein können, dass Cyberkriminelle keine sensiblen Kommunikationen belauschen.

Erfahren Sie alles über die Grundlagen von SSL/TLS und wie Sie Ihr Best-Practice-Monitoring mit nur drei Klicks einrichten.

Transkript zum Video aufklappen

SSL/TLS Best Practice Monitoring mit nur wenigen Klicks?

Ja, das ist möglich, und zwar bei Enginsight. Hallo und herzlich Willkommen, ich bin Chris. Ich zeige Ihnen heute, wie das genau möglich ist.

Dann geht es auch direkt los. Was ist SSL/TLS und wie wird das überhaupt sicher?

SSL steht für Secure Sockets Layer und ist die Standardtechnologie für die Absicherung von Internetverbindungen und den Schutz sensibler Daten, die zwischen zwei Systemen übertragen werden. Bei diesen beiden Systemen kann es sich um einen Server oder einen Client zum Beispiel handeln. Aber auch die Übertragung von einem Server auf einen anderen. Zusammengefasst: SSL stellt sicher, dass zwischen Benutzern und Websites oder zwischen zwei Systemen übertragene Daten nicht gelesen werden können.

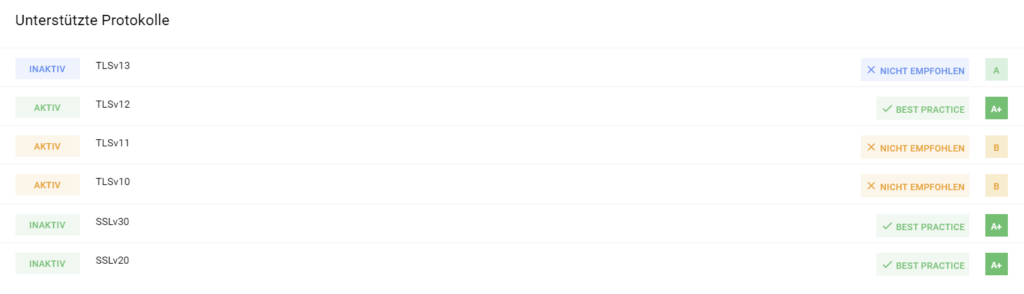

Dann gehen wir direkt zu den Protokollen über. Denn hier haben wir verschiedenste Versionen und wir sagen da ganz klar, wir empfehlen alles ab 1.2. Darunter ist nicht mehr sicher und viel zu viele Komplikationen.

Aber eine sichere Konfiguration ihrer SSL/TLS Verbindung ist nicht immer nur mit der Verwendung eines aktuellen Protokolls erledigt. Wir unterstützen das und bilden das alles nach Best-Practices ab. Jedoch was auch wirklich einschlägt, ist das Thema Zertifikate.

Was ist ein SSL-Zertifikat? Ein SSL-Zertifikat ist eine kleine Datendatei, die einen kryptografischen Schlüssel digital an die Details einer Organisation bindet. Wenn es auf einem Webserver installiert ist, aktiviert ist es das Sicherheitsschloss, was viele kennen, also das HTTPS Protokoll und ermöglicht sichere Verbindung von einem Webserver zu einem Browser.

Leider kann es natürlich dennoch sein, dass mit diesen zwei Steps immer noch dieser Bildschirm kommt.

Dann hilft nur noch eine Sache: das Thema Konfiguration. Neben der Verwendung sicherer Protokolle und Zertifikate, sollten Sie immer einen Blick auf die aktuellen Konfigurationen werfen. Hier zum Beispiel könnten wir erstmal die TLS-Kompression deaktivieren, aber auch noch so viele andere Sachen. Weil erst wenn sie hier die richtigen Einstellungen wählen, sind Sie auf der richtigen und auf der sicheren Seite.

Das Thema DSGVO. Mit der Datenschutzgrundverordnung wurde die Verwendung einer sicheren HTTPS-Verbindung mittels SSL/TLS für Webseitenbetreiber zur Pflicht. Darüber hinaus legt die DSGVO fest, dass sich die Verantwortlichen prinzipiell am Stand der Technik zu orientieren haben. Also auch als juristischer Sicht ist es entscheidend, keine unsicheren Verfahren mehr zu verwenden. Weil ansonsten Datenschutzverstöße drohen. Ebenfalls in Artikel 32 festgeschrieben ist ein Verfahren zur regelmäßigen Überprüfung, Bewertung und Evaluierung der Wirksamkeit der technischen und organisatorischen Maßnahmen zur Gewährleistung der Sicherheit der Verarbeitung. Also ein dauerhaftes Monitoring der SSL/TLS-Konfiguration.

Das Schöne daran ist, wir machen das. Unser Leitsatz lautet: Wir schützen nicht nur vor Angriffen, sondern auch vor Anwälten.

Zusammengefasst: SSL/TLS Monitoring mit Enginsight.

Nutzen Sie das SSL/TLS Best Practice Monitoring von Enginsight, um einen schnellen Überblick über die SSL/TLS Einstellung Ihrer Webseite zu erhalten und die Einhaltung der DSGVO-Vorgaben sicher zu stellen.

Um mit dem Monitoring zu starten, brauchen Sie nichts weiter zu tun, als ihre Webseite als Endpunkt hinzuzufügen und die entsprechende Option zu wählen.

Das Monitoring startet vollkommen automatisiert. Die Überprüfung übernimmt die Software-Komponente Observer, und zwar von außen. Sie können entweder einen von Enginsight zur Verfügung gestellten Observer mit den Standorten in Frankfurt oder Virginia nutzen oder einen eigenen Observer installieren.

Wie Sie das machen, ist ganz einfach. Sie benötigen zuerst einen Enginsight-Account. Überhaupt kein Problem, das SSL/TLS Monitoring Ihrer Webseite können Sie mit unserer kostenlosen 14-tägigen Testversion ausprobieren. Also registrieren Sie sich einfach auf Enginsight.com

Und jetzt zurück zu SSL/TLS Monitoring mit Enginsight. Generell, was überprüft der Observer? Wir haben mehrere Faktoren. Erstens, Sie können alles in unserer Dokumentation nachlesen. Die Gültigkeit, Erreichbarkeit und Lesbarkeit des Zertifikats, Test auf Konfigurationen und noch eine Menge weiterer Punkte.

Sehen wir uns das einfach in der Plattform an. Hier finden Sie bereits bestehende Endpunkte und wenn Sie noch keine haben, können Sie ganz einfach rechts oben auf Endpunkt hinzufügen klicken und dort Ziel, Beschreibung oder Tags angeben, um eine einfache Zuordnung zu ermöglichen. Außerdem wählen Sie aus, welche Features sollen überwacht werden und von welchem Server? Hier wieder die Standardabfrage wichtig, um zu entscheiden von welchem Blickwinkel sieht man es?

Wenn Sie einen Endpunkt erstellt haben, sehen Sie das erste Monitoring direkt innerhalb von paar Sekunden. Hier haben wir direkt die Übersicht für Webseite, Uptime, DNS, HTTP-Headers, SSL/TLS, Apps und Port Scan.

Das heißt hier können Sie sich schon mal sicher sein auf einem Überblick die wichtigsten Sachen direkt zu haben. Links finden Sie in den Reitern noch viel mehr Informationen. Wir gehen jetzt aber erstmal auf das Thema SSL/TLS ein und hier sehen Sie auch direkt ihr Zertifikat. Das heißt, wer hat es erstellt und für wen wurde es erstellt. Außerdem sehen Sie direkt da drunter die Securit Checks.

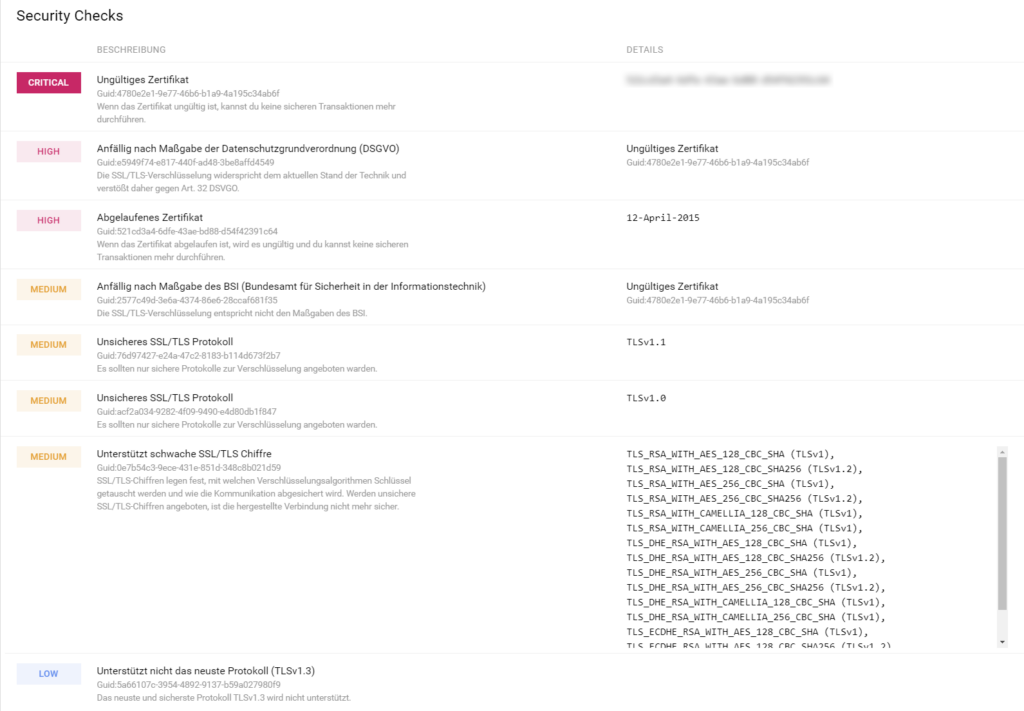

Hier unterscheiden wir von Critical bis Low. Critical und High bedeutet sofort erledigen. Medium und Low können noch bis zum Patchday warten. Am besten ist diese Liste immer leer. Hier unten finden wir die Protokolle und Chiffren. Jedoch sehen wir auch ganz klar was rechts Best-Practice ist oder nicht. Das ist ein schönes Beispiel, so sollte es am besten bei Ihnen auch aussehen und hier noch mal etwas schlechteres Beispiel. Damit man sich das vorstellen kann. Hier würden wir abraten von diversen Protokollen oder generell nicht empfehlen mit einer sehr geringen Stufe einranken und dementsprechend auch eine höhere Priorität setzen.

Wenn sie jetzt nach oben scrollen, finden Sie ganz oben den Button manuell aktualisieren. So können Sie jetzt sofort patchen und innerhalb von wenigen Sekunden das Ergebnis neu laden lassen. So sehen Sie sofort, ob ihr Patch etwas gebracht hat oder nicht.

Zusammengefasst: Wir sind ein umfangreicher Sicherheitsscheck für Ihre Web-Anwendung. Wir haben festgestellt eine SSL/TLS Kommunikation ist ein wichtiger Aspekt für Ihre Webseite. Jedoch beschränkt sich Enginsight nicht nur auf diesen Teil, stattdessen lassen sich mit uns eine Vielzahl von invasiven und non-invasiven Securit-Checks durchführen und ein dauerhaftes Sicherheits-Monitoring einrichten.

Überprüfen Sie zum Beispiel Ihre Webseite auf bekannte Schwachstellen oder die Anfälligkeit für Cross-Site Scripting (XSS) oder SQL-Injections. Weil IT-Sicherheit nicht bei einer sicheren Webseite aufhört, bildet Enginsight den gesamten Prozess der alltäglichen Absicherung von IT-Infrastrukturen ab. Also nutzen Sie die Asset-Discovery, um alle Geräte in Ihrem Netzwerk zu inventarisieren oder überwachen Sie Ihre Server und Clients mit dem Pulsar-Agent von innen. Oder noch besser, führen sie regelmäßig automatisierte Penetrationstest durch. All das und noch viel mehr bietet Ihnen Enginsight in nur einer übersichtlichen Oberfläche.

Klingt interessant? Dann vereinbaren Sie einen Web-Demotermin und lassen Sie sich in einem persönlichen Gespräch zeigen, wie sie mit Enginsight neue und sichere Ufer betreten. Wir stehen gemeinsam für mehr Sicherheit.

Grundlagen zur sicheren Verschlüsselung

Um die Funktionsweise von SSL/TLS nachzuvollziehen, ist es notwendig, dass Sie sich einige Grundlagen der Kryptografie vergegenwärtigen. Mit einem Grundverständnis von symmetrischen und asymmetrischen Verschlüsselungsverfahren sowie der Funktionsweise von Hashfunktionen lässt sich SSL/TLS besser verstehen.

Was sind symmetrische und asymmetrische Verschlüsselungsverfahren?

Bei symmetrischen Verschlüsselungsverfahren haben die Kommunikationspartner einen gemeinsamen, identischen Schlüssel zur Ver- und Entschlüsselung der Nachrichten (gemeinsames Geheimnis). Der Vorteil symmetrischer Verschlüsselungsverfahren liegt in der guten Performance: Nachrichten lassen sich sehr schnell entschlüsseln. Das Grundproblem ist jedoch, dass es einen sicheren Übertragungsweg für den Schlüsseltausch geben muss.

Asymmetrische Verschlüsselungsverfahren hingegen funktionieren über private und geheime Schlüssel, über die jeweils beide Kommunikationspartner verfügen. Der öffentliche Schlüssel ist für alle sichtbar und zugänglich. Mit ihm lassen sich Nachrichten verschlüsseln, jedoch nicht entschlüsseln. Es handelt sich um eine Einwegfunktion. Die Entschlüsselung ist ausschließlich mit dem privaten Schlüssel möglich. Der Vorteil asymmetrischer Verfahren liegt darin, dass kein Schlüsseltauschproblem vorhanden ist. Allerdings ist die Entschlüsselung der Nachrichten sehr rechenaufwendig, weshalb asymmetrische Verfahren eine schlechte Performance haben.

Was ist eine Hashfunktion?

Mit einer Hashfunktion lassen sich Daten in einen bestimmten Hashwert umwandeln, der ausschließlich zu den Daten, die in die Funktion eingegeben wurde, passt. Aus dem Hashwert lassen sich jedoch die Daten, die in die Funktion gegeben wurden, nicht mehr rekonstruieren bzw. zurückrechnen. Hierzu wird eine Einwegfunktion verwendet. Hashfunktionen kommen zum Beispiel zum Einsatz, um effektiv zu überprüfen, ob Daten verändert wurden oder um Passwörter verschlüsselt zu speichern.

Was ist SSL/TLS und wie wird es sicher?

Secure Sockets Layer (SSL) bzw. Transport Layer Security (TLS) ist das Standardprotokoll zur verschlüsselten Datenübertragung im Internet. Am bekanntesten ist die Anwendung Hypertext Transfer Protocol Secure (HTTPS), dem verschlüsselten Kommunikationsprotokoll im Word Wide Web. SSL/TLS wird jedoch auch für andere Fälle angewendet, zum Beispiel IMAPS, FTPS, OpenVPN.

Protokolle und Versionen

Schon 1994 stelle Netscape Communications die erste Version von SSL fertig. Seitdem wurde die Technologie stetig weiterentwickelt und verbessert. 1999 wurde es in TLS umbenannt.

Heute wird…

- nicht mehr empfohlen: SSL 1.0 (1994), SSL 2.0 (1995), SSL 3.0 (1996), TLS 1.0 (1999), TLS 1.1 (2006):

- empfohlen: TLS 1.2 (2008), TLS 1.3 (2018)

Eine sichere Konfiguration Ihrer SSL/TLS-Verbindung ist jedoch leider nicht mit der Verwendung eines aktuellen Protokolls erledigt.

Zertifikate – Sicherstellung der Authentizität

Zertifikate stellen sicher, dass der Besucher der Webseite sich tatsächlich direkt mit dem Server verbindet und kein Dritter sich als Man-in-the-Middle dazwischengeschaltet hat. Die Authentizität bestätigt eine Zertifizierungsstelle. Zertifikate werden stets nur für einen bestimmten Zeitraum ausgegeben. Daher ist es wichtig, die Gültigkeit des Zertifikats im Blick zu behalten.

SSL/TLS: Ein hybrides Verschlüsselungsprotokoll

Um die Vorteile symmetrischer und asymmetrischer Verschlüsselungsverfahren zu nutzen und die Nachteile auszugleichen, setzt SSL/TLS auf ein hybrides Modell, dass beide Verfahren kombiniert. Zur Authentifizierung und für den Schlüsselaustausch setzt SSL/TLS auf asymmetrische Verfahren, während die Verschlüsselung der ausgetauschten Daten an sich mit einem symmetrischen Verfahren umgesetzt ist. Darüber hinaus wird die Integrität durch eine Hashfunktion abgesichert.

- Authentifizierung durch Zertifikatsprüfung (asymmetrisch)

Der Server bestätigt durch ein asymmetrischen Kryptoverfahren mittels Public Key-Zertifikat, das von einer vertrauenswürdigen Zertifizierungsstelle ausgegeben wurde, seine Identität. - Schlüsselaustausch (asymmetrisch)

Mit dem asymmetrischen Diffie-Hellmann-Verfahren wird der Schlüssel (gemeinsames Geheimnis) getauscht, der für die Verschlüsselung der eigentlichen Kommunikation genutzt wird. Das ermöglicht den zwei Kommunikationspartnern über eine öffentliche Leitung einen gemeinsamen Schlüssel vereinbaren zu können, den nur sie kennen und den ein potenzieller Abhörer nicht berechnen kann. - Verschlüsselung der Kommunikation (symmetrisch)

Mithilfe des gemeinsamen Schlüssels wird die Kommunikation abgesichert. Je länger der Schlüssel ist, desto sicherer ist die Kommunikation (z.B. 128, 192, 256 Bit). Zum Einsatz kommt beispielsweise der Advanced Encryption Standard (AES). - Absicherung der Integrität (Hashfunktion)

Über einen Keyed-Hash Message Authentication Code (HMAC), der aus den übertragenen Daten abgeleitet ist, wird sichergestellt, dass die Daten während der Übertragung nicht verändert wurden. Weicht der empfange HMAC von dem eigens berechneten Hashwert ab, ist dies ein Hinweis auf Manipulation oder Fehlübertragung. Zum Einsatz kommt bspw. der Algorithmus SHA-384.

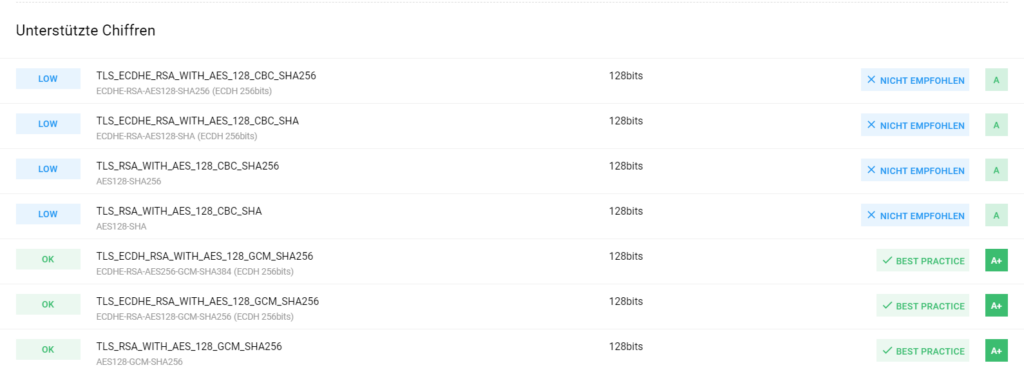

Chiffrensammlungen: Festlegung der Verschlüsselungs- und Authentifizierungsverfahren

Mit Chiffrensammlungen bzw. Cipher Suites legen Sie fest, welche Algorithmen Ihr Server zur Verschlüsselung via SSL/TLS anbietet. Verbindet sich ein Client mit dem Server, führen diese einen SSL/TLS-Handshake durch. Dabei informiert der Client den Server darüber, welche Cipher Suites er prinzipiell unterstützt. Der Server gleicht diese Liste mit den von ihm unterstützten Chiffren ab. Findet er eine Übereinstimmung, wird die Verbindung hergestellt, ansonsten lehnt der Server die Verbindung ab.

Damit in der Regel eine Verbindung zustande kommt, muss der Server mehrere Ciphers unterstützten. Prinzipiell auch solche Chiffren, die nicht auf die momentan besten Algorithmen zurückgreifen. Niemals jedoch sollten Ciphers angeboten werden, die unsicher sind.

Eine Chiffre ist folgendermaßen aufgebaut:

| TLS_ | ECDHE_ | RSA_ | WITH_ | AES_128_GCM_ | SHA256 |

| Protokoll | Schlüsselaustausch | Authentifizierung | Verschlüsselung der Kommunikation | Hashfunktion | |

| asymmetrisch | symmetrisch |

Konfigurationen

Neben der Verwendung sicherer Protokolle und Zertifikate sollten Sie einen Blick auf die weiteren Konfigurationen werfen. Erst wenn Sie auch hier die richtigen Einstellungen wählen, sind Sie auf der sicheren Seite.

- TLS Kompression deaktivieren

Mit der Kompression können die übertragenen Daten vor der Verschlüsselung komprimiert werden. Wenn ein Angreifer Teile des Klartextes kennt, kann er durch die Größe der komprimierten Nachricht Rückschlüsse auf unbekannte Inhalte ziehen. (zum Beispiel CRIME) - Secure Renegotiation aktivieren

Secure Renegotiation stellt sicher, dass keine Überlastung möglich ist, wenn ein Client ständig neue Schlüssel anfordert. Anfragen werden dann geblockt und eine DDos-Attacke verhindert. - Perfect Forward Secrecy (PFS) aktivieren

Perfect Forward Secrecy stellt sicher, dass der jeweils neu ausgehandelte Sitzungsschlüssel nicht aus dem Langzeitschlüssel rekonstruiert werden kann. - setzen

Mit dem HTTP-Header Strict Transport Security legen Sie fest, dass sich Ihre Webseite nur mit verschlüsselter Verbindung (HTTPS) aufrufen lässt. - DNS: CAA-Record

Mit einem CAA-Record legt der Domaininhaber fest, welche Certificate Authority Authorization ein SSL/TLS-Zertifikat ausstellen darf.

Cyber-Attacken auf SSL/TLS

Die Verwendung veralteter SSL/TLS-Protokolle, unsicherer Chiffren oder falsch vorgenommene Konfigurationen machen die SSL/TLS-Verbindung anfällig für Cyber-Attacken.

Dazu zählen unter anderem:

- DROWN

Mit Hilfe des veralteten SSLv2 lässt sich aufgezeichneter TLS-Traffic knacken. - FREAK

Bei einer FREAK-Attacke werden die Kommunikationspartner dazu gebracht, sich auf eine unsichere Verschlüsselungsmethode zu einigen, obwohl sichere Verfahren zu Verfügung stehen. - Logjam

Indem eine Schwachstelle im Diffie-Hellman-Schlüsselaustausch ausgenutzt wird, kommen Angreifer an die geheimen Schlüssel. - Poodle

Poodle-Attacken nutzen eine Sicherheitslücke in SSL 3.0, sodass verschlüsselte Informationen einer SSL 3.0 Verbindung offengelegt werden können. - SLOTH

Schwache Hashfunktionen (MD5, SHA-1) erlauben eine SLOTH (Security Losses from Obsolete and Truncated Transcript Hashes) Attacke. - Sweet32

Die Stream-Chiffre RC4 macht die Verbindung anfällig für Sweet32 Attacken.

Datenschutzgrundverordnung (DSGVO) einhalten

Mit der Datenschutzgrundverordnung (DSVGO) wurde die Verwendung einer sicheren HTTPS-Verbindung mittels SSL/TLS für Webseitenbetreiber zur Pflicht. Darüber hinaus legt die DSVGO fest, dass sich die Verantwortlichen prinzipiell am „Stand der Technik“ zu orientieren haben (DSVGO Art. 32). Es ist daher auch aus juristischer Sicht entscheidend, keine unsicheren Verfahren mehr zu verwenden. Ansonsten drohen Datenschutzverstöße.

Ebenfalls in Artikel 32 festgeschrieben ist ein „Verfahren zur regelmäßigen Überprüfung, Bewertung und Evaluierung der Wirksamkeit der technischen und organisatorischen Maßnahmen zur Gewährleistung der Sicherheit der Verarbeitung“. Ein dauerhaftes Monitoring der SSL/TLS-Konfiguration ermöglicht eine einfache Umsetzung dieser Vorgabe.

SSL/TLS-Monitoring mit Enginsight

Nutzen Sie das SSL/TLS-Best Practice-Monitoring von Enginsight, um einen schnellen Überblick über die SSL/TLS-Einstellungen Ihrer Webseite zu erhalten und die Einhaltung der DSGVO-Vorgaben sicherzustellen. Um mit dem Monitoring zu starten, brauchen Sie nichts weiter tun, als Ihre Webseite als Endpunkt hinzuzufügen, die entsprechenden Überwachungsoption zu wählen. Das Monitoring startet vollkommen automatisiert. Die Überprüfung übernimmt die Softwarekomponente Observer von außen. Sie können entweder einen von Enginsight zu Verfügung gestellten Observer mit den Standorten in Frankfurt (Deutschland) und Virginia (USA) nutzen oder einen eigenen Observer installieren.

Noch kein Enginsight Account? Kein Problem. Der SSL/TLS-Monitoring Ihrer Webseite können Sie auch mit unserer kostenlosen 14-tägigen Testversion ausprobieren. Danach geht es schon für 10€/Jahr los.

Registrieren Sie sich einfach!

Der Enginsight Observer überprüft unter anderem:

- Gültigkeit, Erreichbarkeit und Lesbarkeit des Zertifikats

- Gültigkeit, Erreichbarkeit und Lesbarkeit der Zertifikatssperrliste (CRL)

- Überprüfung aller unterstützten Protokoll

- nur TLS 1.2 und 1.3 sind empfohlen

- Überprüfung aller unterstützten Chiffren (Beispiele)

- Algorithmus des Schlüsseltauschs

sicher: z.B. DH < 2048 Bits, ECDH < 128 Bit

unsicher: z.B. DH > 2048 Bits, Verwendung einer bekannten Primzahl beim Schlüsseltausch

critical: z.B. MD5 - Algorithmus der Authentifizierung über das Zertifikat

- Algorithmus zur Verschlüsselung der Kommunikation

- Algorithmus der Hashfunktion

sicher: z.B. SHA256

unsicher: z.B. SHA1

- Algorithmus des Schlüsseltauschs

- Gesonderter Check auf die Anfälligkeit für bekannte Cyber-Attacken

- unter anderem alle oben genannten Attacken

- Test auf Konfigurationen

- z.B. deaktivierte TLS Kompression, CAA-Record (unter DNS), Strict-Transport-Security Header (unter HTTP-Headers)

Unter SSL/TLS des entsprechenden Endpunktes finden Sie die detektierten Daten des verwendeten Zertifikats. Im Abschnitt Security Checks erhalten Sie Meldungen über problematische Konfigurationen. Jeder Check ist mit einer Severity versehen, sodass Sie abschätzen können, wie schnell Sie handeln müssen. Im besten Falle ist diese Liste komplett leer. Gesondert sind nochmals alle angebotenen Protokolle und Zertifikate aufgelistet. Entspricht das Protokoll bzw. die Chiffre den Empfehlungen von Enginsight, erhalten sie ein A+-Rating sowie ein „Best Practice“-Label. Sollten wir von der Verwendung abraten, sehen Sie ein „Nicht Empfohlen“-Label sowie wieder eine Severity-Wertung.

Sollten Sie Wertungen mit critical oder high erhalten, werden Sie sofort tätig. Mit medium gelabelte Konfigurationen sollten Sie überprüfen und in naher Zukunft anpassen. Überprüfen Sie auch Probleme, die als low klassifiziert sind. Je sicherer Ihre Webseite ist, desto besser!

Nachdem Sie eine Änderung vorgenommen haben, können Sie Ihre SSL/TLS-Überprüfung sofort wiederholen, indem Sie auf den Button „Manuell Aktualisieren“ klicken.

Sofortige Benachrichtigung bei Problemen

Indem Sie Alarme auf Ihre Endpunkte schalten, bleiben Sie über neu auftretende Probleme informiert. Via Tags können Sie einen Alarm auf alle Ihre überwachten Endpunkte schalten.

Nutzen Sie die Alarme…

- „Tage bis Zertifikatsablauf“, um sich rechtzeitig benachrichtigen zu lassen, wenn Sie Ihr Zertifikat erneuern müssen.

- „Datenschutzverstoß gemäß BSI (SSL/TLS)“, um einen Alarm zu erhalten, wenn Ihre SSL/TLS-Konfiguration nicht mehr den Maßgaben des BSI entspricht und Sie sich so potenziell einen Verstoß gegen die DSVGO einhandeln.

Umfangreicher Sicherheitscheck Ihrer Webanwendung

Eine sichere Verschlüsselung der Kommunikation via SSL/TLS ist ein wichtiger Aspekt, um Ihre Webseiten sicher zu betreiben. Enginsight beschränkt sich jedoch nicht auf diesen einen Teil. Stattdessen lassen sich mit Enginsight eine Vielzahl von invasiven und non-invasiven Security-Checks durchführen und ein dauerhaftes Sicherheits-Monitoring einrichten. Überprüfen Sie zum Beispiel Ihre Webseite auf bekannte Schwachstellen (CVE), die Anfälligkeit für Cross-Site-Scripting (XSS) oder SQL Injection.

Erfahren Sie, wie Sie mit Enginsight in 5 Minuten einen Sicherheitscheck Ihrer Webseite durchführen können.

Ein Tool – Ihre gesamte IT!

Weil IT-Sicherheit nicht bei einer sicheren Webseite aufhört, bildet Enginsight den gesamten Prozess der alltäglichen Absicherung von IT-Infrastrukturen ab. Nutzen Sie die Asset Discovery, um alle Geräte in Ihrem Netzwerk zu inventarisieren, überwachen Sie Ihre Server und Clients mit dem Pulsar-Agent von innen oder führen Sie regelmäßig automatisierte Penetrationstests durch: All das und noch mehr bietet Ihnen Enginsight in nur einer übersichtlichen Oberfläche.

Klingt interessant? Vereinbaren Sie einen Webdemo-Termin und lassen Sie sich in einem persönlichen Gespräch zeigen, wie Sie mit Enginsight neue und sichere Ufer betreten. Gleich loslegen können Sie alternativ mit der kostenlosen Testversion.

Sie sind IT-Dienstleister und wollen mit Enginsight neue Kunden gewinnen und Bestandskunden effektiver betreuen? Nehmen Sie an unserem Webcast „Erfolgreich als MSP IM Mittelstand“ teil.