Kennen Sie den Sicherheitszustand Ihrer gesamten IT? Oder gibt es da diesen einen Server oder Switch, den sich schon länger niemand mehr angeschaut hat? Indem Sie Ihre gesamte IT-Infrastruktur automatisiert auditieren, finden Sie einfach unbekannte Schwachstellen und machen es Hackern schwer, sich in Ihren Systemen breitzumachen.

Gehen Sie mit regelmäßigen Sicherheitsaudits durch automatisierte Penetrationstests den ersten Schritt, um die Sicherheit Ihrer IT messbar zu machen.

Warum einen Sicherheitsaudit durchführen?

Während sich viele IT-Verantwortliche vor den sogenannten Zero-Day-Exploits fürchten, beruhen die meisten erfolgreichen Cyberattacken auf bekannten Sicherheitslücken, die aus fehlenden Patches oder simplen Fehlkonfigurationen beruhen.

Da die Bedrohung als Unternehmen ein Opfer von Hackern zu werden, stetig steigt, sollten Sie Ihre gesamte IT in regelmäßigen Sicherheitsaudits überprüfen.

Audit hilft bei Evaluierung und Austausch

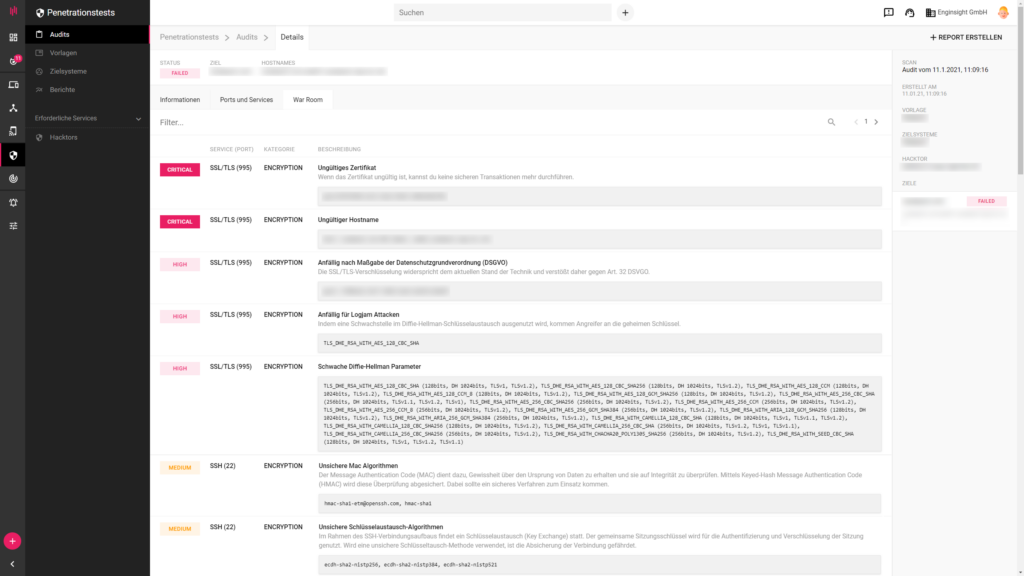

Mit einem Security-Audit können Sie Ihre bisherigen Maßnahmen zur Sicherheit Ihrer IT evaluieren. Die kritischsten Schwachstellen, die in einem Audit aufgedeckt werden, sollten Sie direkt beheben. Darüber hinaus liefert Ihnen ein Abgleich zwischen Ihren gesetzten Zielen und den Ergebnissen der Security-Checks konkrete Handlungsanweisungen für die langfristige Erhöhung des Sicherheitslevels.

Ein Sicherheitsaudit kann auch dazu genutzt werden, den Austausch zwischen den zuständigen Mitarbeitern und verschiedenen Abteilungen auszubauen.

Wie konnten die gefundenen Sicherheitslücken entstehen? Wie lassen sich Prozesse dahingehend optimieren, in Zukunft Sicherheitslücken zu verhindern.

Zertifizierungen und DSGVO verlangen einen Audit

Ein Audit hilft Ihnen bei der Zertifizierung Ihres Unternehmens, bspw. nach der internationalen Norm für Informationstechnologie (ISO 27001). Im ISO 27001-Zertifizierungsprozess müssen Sie nachweisen, Maßnahmen zur Sicherstellung von Vertraulichkeit, Integrität und Verfügbarkeit getroffen zu haben. Dabei stellt ein technischer Sicherheitsaudit in der Regel einen wichtigen Baustein dar.

Um die Sicherheit personenbezogener Daten zu gewährleisten, sind Sie laut DSGVO verpflichtet sich, bei der Absicherung am „Stand der Technik“ zu orientieren. In Artikel 32 ist darüber hinaus ein „Verfahren zur regelmäßigen Überprüfung, Bewertung und Evaluierung der Wirksamkeit der technischen und organisatorischen Maßnahmen zur Gewährleistung der Sicherheit der Verarbeitung“ festgeschrieben. Ein Audit ist eine elegante Möglichkeit, dies umzusetzen.

Discovery: Assets aufdecken und Schatten-IT verhindern

Ein umfassender Audit Ihrer gesamten IT-Infrastruktur setzt die Kenntnis über alle vorhandenen IT-Systeme in Ihrem Unternehmen voraus. Vor dem eigentlichen Security-Check einzelner Assets steht daher die systematische Inventarisierung Ihrer Systeme. So verhindern Sie Schatten-IT, die sich zum Sicherheitsrisiko entwickeln kann. Erfahren Sie mehr hierüber in unserer Blogreihe zum Thema Schatten-IT.

Um Ihr gesamtes Firmennetzwerk nach allen Geräten mit IP-Adresse zu durchsuchen, bietet Enginsight eine Discovery-Funktionalität. Dazu installieren Sie einen oder mehrere Watchdogs in Ihrem Netzwerk und aktivieren die permanente Überwachung. Durch eine Analyse des Netzwerkverkehrs und aktive Netzwerkscans spürt die Softwarekompoente alle IPs in Ihrem Firmennetzwerk auf. Das aus den Ergebnissen gebildete Inventar stellt die Grundlage Ihres automatisierten Pentests dar.

Vorteile automatisierter Pentests

Es gibt zwei Möglichkeiten, einen Penetrationstest durchzuführen. Entweder Sie lassen Ihre IT manuell von einem Experten untersuchen oder Sie führen, bspw. mit Enginsight, einen automatisierten Pentest durch. Während die Kosten eines manuellen Pentest zwischen 2000€ und 18.000€ schwanken, bietet Ihnen Enginsight schon ab 10€ im Jahr ein Tool, mit dem Sie unbegrenzt automatisierte Attacken auf Ihr Netzwerk ausführen können.

Dabei sind die Ergebnisse stets aktuell und reproduzierbar, unabhängig von der Tagesform des Experten und perfekt in die Enginsight Plattform integriert. Mehr erfahren Sie in unserem gesonderten Artikel zu automatisierten Pentests.

In drei Schritten zum eigenen Audit mit Enginsight

Mit Enginsight führen Sie den Pentest Ihrer gesamten in nur drei Schritten durch.

- Inventarisierung

Installieren Sie einen oder mehrere Watchdogs mit Zugriff auf das gesamte Firmennetzwerk und aktivieren Sie die permanente Überwachung. Das Inventar liefert die Datengrundlage des Pentests. - Hacktor installieren

Installieren Sie einen oder mehrere Hacktoren, um auf alle Ihre Assets zugreifen zu können. - Pentest konfigurieren und starten

Definieren Sie die Zielsysteme (Inventar des Watchdogs plus ggf. weitere Webseiten und IP-Adressen), legen Sie eine Vorlage an und starten Sie den Pentest.

Eine Schritt-für-Schritt Anleitung mit allen Detaileinstellungen und Möglichkeiten haben wir für Sie in der Dokumentation vorbereitet.

Was überprüft der Pentest von Enginsight?

Der automatisierte Pentest von Enginsight bringt ein breites Set an Checks und Attacken mit. Wir orientieren uns dabei an den häufigsten Schwachstellen, die zu erfolgreichen Cyberattacken führen. Unter anderem ist mit an Bord:

- CVE-Scan

- Überprüfung der Ausführungs- und Zugriffsrechte (z.B. FTP, MongoDB, MySQL)

- Überprüfung der Authentifizierungsverfahren (z.B. FTP, MongoDB, MySQL)

- Bruteforce (z.B. auf SSH, Redis, HTTP Basic Auth)

- Überprüfung der DNS-Konfiguration

- Möglichkeit von SQL Injection, Cross Site Scripting (XSS), File Inclusion bei Webanwendungen

Den gesamten Funktionsumfang unseres Penetrationstests erhalten Sie in unserer Dokumentation.

Monatliche Audits

Mit einer wiederkehrenden Ausführung etablieren Sie regelmäßige Audits Ihrer gesamten Unternehmens-IT in den Arbeitsalltag. Die Option der wiederkehrenden Durchführung können Sie in der Vorlage des Penetrationstests wählen, z.B. jeden Freitag um 16 Uhr.

Besprechen Sie die Ergebnisse in monatlichen Runden Ihrer IT-Abteilung und machen Sie so IT-Sicherheit mess- und handhabbar.

Der nächste Schritt: Die Überwachung von innen

Mit der Sotwarekomponente Hacktor ist es Ihnen möglich, aus Hackerperspektive Ihre Server, Clients, Webseiten und alle anderen Geräte mit IP-Adresse einmalig auf Schwachstellen zu untersuchen. Darüber hinaus können Sie den automatisierten Scan in regelmäßigen Abständen wiederholen. Der Enginsight Pulsar-Agent jedoch erlaubt Ihnen einen Schritt weiter zu gehen: Sie installieren auf Ihren Servern und Clients einen Agent, der dauerhaft den Sicherheitszustand des Assets aus Whitebox-Perspektive beurteilt, ein Monitoring ermöglicht und bei stattfindenden Cyberattacken alarmiert.

Der Penetrationstest von außen und die Überwachung von innen via Agent ergänzen sich wunderbar und ermöglichen Ihnen eine vollkommen automatisierte und umfassende Überwachung Ihrer IT-Infrastruktur.

Noch kein Enginsight-Account?

Kein Problem. Enginsight können Sie 14 Tage kostenlos testen.

Erfahren Sie mehr über die Lizenzmodelle von Enginsight oder lassen Sie sich in einem persönlichen Gespräch beraten, welche Lösung für Ihr Unternehmen den besten Weg in eine sichere IT-Zukunft darstellt.