Mit einem Intrusion Prevention System (IPS) blockieren Sie Cyberangriffe, damit Hacker nicht in sensible Bereiche der IT-Umgebung vordringen. Warum Angst vor einem ausufernden Administrationsaufwand nicht gerechtfertigt ist – egal wie groß Unternehmen und deren IT-Abteilung sind – erfahren Sie in diesem Use Case zu einem Intrusion Prevention System.

Was ist ein Intrusion Prevention System (IPS)?

Ein Intrusion Prevention System (IPS) ermöglicht eine schnelle Reaktion auf potenzielle Gefahren. Es unterbricht Cyberattacken, bevor sie erfolgreich sind oder verhindert, dass sich Angriffe in der IT-Umgebung ausbreiten.

Ein IPS ergreift automatische Abwehrmaßnahmen, wenn ein IT-System von einem Hacker ins Visier genommen wird. Dazu blockiert es Datenpakete oder unterbricht Verbindungen mit der angreifenden IP-Adresse.

Durch eine permanente Überwachung des Netzwerkverkehrs werden vorbeugende Maßnahmen eingeleitet, um im Fall eines Cyberangriffs automatisiert reagieren zu können.

IDS und IPS: Das sind die Unterschiede

Verwandt mit IPS – Intrusion Prevention Systemen sind IDS – Intrusion Detection Systeme. Während ein IDS jedoch als passives Tool lediglich Angriffe erkennt und darüber informiert, handelt es sich bei einem IPS um ein aktives Tool, das Maßnahmen zur Verteidigung gegen einen Angriff ergreift.

Grundlage eines IPS sind in der Regel die Analysedaten des IDS, dessen Fähigkeiten das IPS erweitert. IDS und IPS stellen so die technische Basis von Threat Detection and Response (TDR). Sie sind Mittel der Wahl, um Cybergefahren zu erkennen und abzuwehren.

Das Intrusion Detection System (IDS) überwacht den Netzwerkverkehr und erkennt verdächtige Aktivitäten oder Verstöße gegen die Sicherheitsrichtlinien.

Es analysiert den eingehenden und ausgehenden Verkehr und vergleicht ihn mit bekannten Angriffsmustern, den sogenannten Signaturen, oder sucht nach abnormalen Aktivitäten, die auf einen Angriff hindeuten könnten.

Sobald ein potenzieller Angriff erkannt wird, sendet das IDS eine Benachrichtigung an den Systemadministrator oder das Sicherheitsteam. Das IDS führt keine aktiven Maßnahmen zur Verhinderung oder Blockierung eines Angriffs durch. Die Hauptaufgabe besteht darin, Angriffe zu erkennen und zu melden.

Weiterführendes Wissen: Dezentrales Intrusion Detection System (IDS) konfigurieren

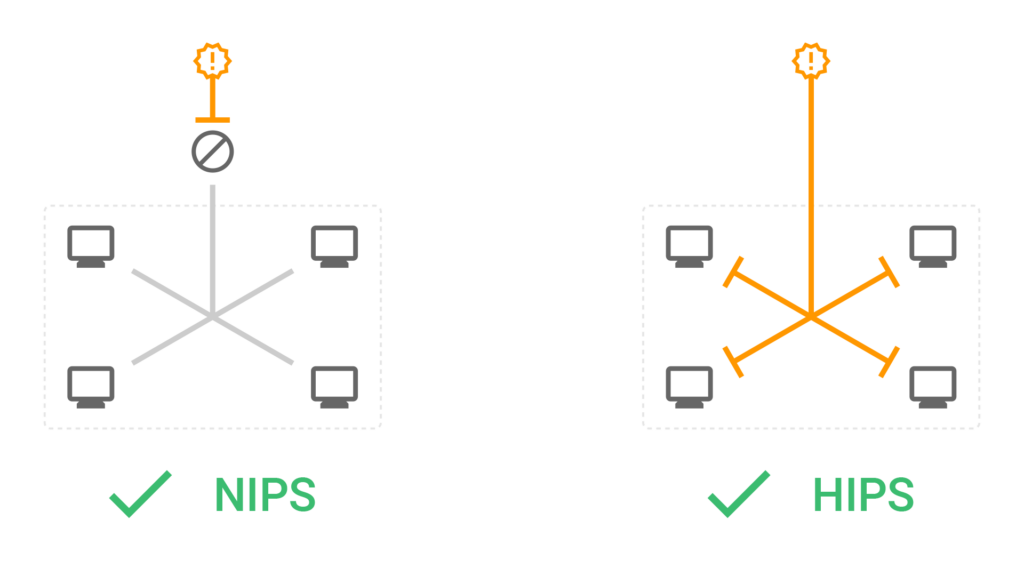

Netzwerk- und hostbasiertes IPS

Bei dem Intrusion Prevention System unterscheiden wir technisch zwei Ansätze:

hostbasierte (HIPS) und netzwerkbasierte (NIPS) Systeme.

NIPS werden auf einer eigenen Hardware installiert. Bei dem hostbasierten IPS läuft das Blocking und die Analyse von Netzwerkpaketen auf den bestehenden Systemen. Dazu wird ein Agent auf den IT-Systemen im Unternehmen ausgerollt.

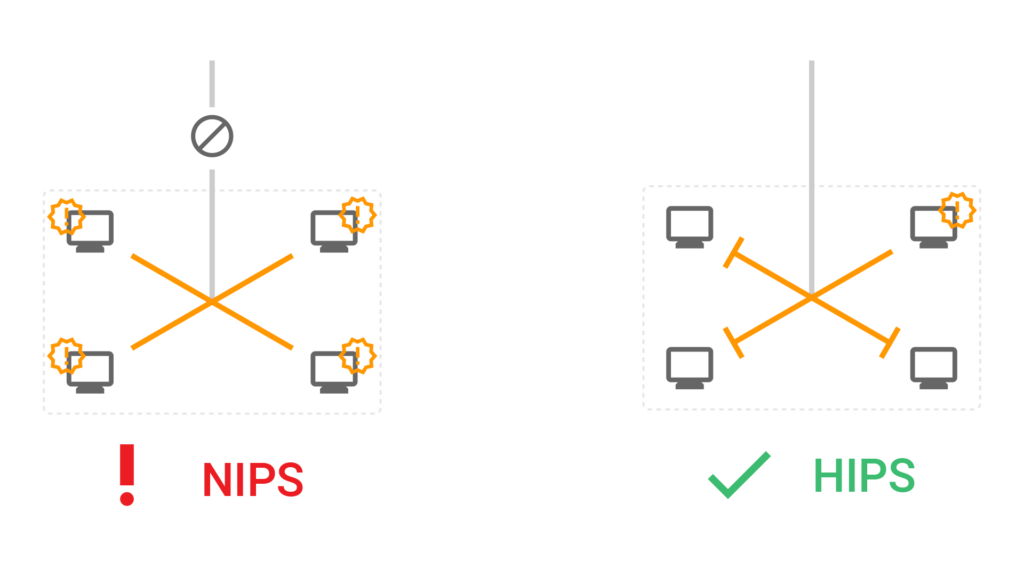

Daraus resultieren unterschiedliche Konzeptionen: Ein HIDS ist sehr viel dezentraler implementiert als ein NIPS. Während ein NIPS hinter der Firewall und gegebenenfalls zwischen Netzwerksegmenten aktiv werden kann, blockiert ein hostbasiertes IPS auch zwischen Assets innerhalb des gleichen Subnetzes.

Seine Stärke kann ein HIPS ausspielen, wenn ein Angreifer bereits in der Infrastruktur Fuß gefasst hat. Ist beispielsweise der Client eines Mitarbeiters durch einen E-Mail-Anhang infiziert worden, lassen sich dessen Attacken auf andere Systeme unmittelbar blockieren. Das infizierte System ist isoliert und der Angreifer kann sich nicht weiter ausbreiten.

In dynamischen IT-Umgebungen profitiert ein HIDS zudem von seiner Flexibilität. Wächst die Infrastruktur, muss nicht in neue Hardware der NIPS-Appliance investiert werden. Die Performance des HIDS skaliert im Gegenteil automatisch mit.

Verlassen IT-Assets das Unternehmensnetzwerk (z.B. ins Homeoffice) oder befinden sich dauerhaft außerhalb des Firmennetzes (z.B. in einem Datacenter), bleibt ein hostbasiertes System zudem aktiv.

IPS und Firewall: Was ist der Unterschied?

Ein Intrusion Prevention System (IPS) hat zweifellos ein Verwandtschaftsverhältnis mit Firewall-Lösungen. Beide Produkte haben die Aufgabe, Netzwerkverkehr zu regeln und unberechtigte Zugriffe zu unterbinden.

Während sich jedoch Firewalls nach Regeln richten, die definieren, das Paket durchzulassen, orientiert sich ein IPS an Regeln, Pakete aufzuhalten. Dazu untersucht ein IPS im Gegensatz zu klassischen Firewalls den Inhalt der Netzwerkpakete auf Auffälligkeiten. Eine Firewall hingegen prüft nur, ob der Absender die nötigen Rechte besitzt, die Verbindung aufzubauen, unabhängig vom konkreten Inhalt der Pakete.

Aufgrund der Verwandtschaft zueinander sind viele Firewall-Hersteller dazu übergegangen ein IPS in ihr Produkt zu integrieren. Der Vorteil integrierter Lösungen liegt auf der Hand: Die Unternehmen brauchen nicht in eine zweite Lösung zu investieren und der Verwaltungsaufwand lässt sich reduzieren.

Integrierte Firewall-IPS-Lösungen sind immer netzwerkbasierte Systeme (NIDS). Aber auch hostbasierte IPS-Lösungen (HIPS) lassen sich in umfassende Security-Software integrieren, sodass Administrations- und Lizenzkosten gesenkt werden können.

Braucht Ihr Unternehmen ein IPS?

Mit einem Intrusion Prevention System (IPS) reduzieren Sie die Wahrscheinlichkeit eines erfolgreichen Cyberangriffs signifikant.

Die Ziele von Hackern lassen sich prototypisch in drei Kategorien aufteilen:

- Datendiebstahl: Die Täter haben es auf Daten abgesehen. Das können ebenso Kundendaten sein wie (technisches) Know-How. Der Hacker spioniert Ihr Unternehmen aus und möchte nicht erkannt werden.

- Erpressung: Die Cyberkriminellen wollen eine Lösegeldzahlung fordern. Dazu setzen sie sich in der IT-Infrastruktur fest und verschlüsseln die Systeme (Ransomware). Nach der erfolgreichen Attacke meldet sich der Hacker.

- Einnisten: Ziel sind weniger die angegriffenen Systeme und ihre Daten. Die Systeme sollen stattdessen für andere Aktivitäten missbraucht werden (z.B. Schadsoftware verbreiten, DDoS, Crypto Mining). Der Hacker möchte nicht erkannt werden.

Angesichts der zunehmenden Bedrohung und den vielfältigen Zielen von Cyberattacken sollten sich Firmen aller Größen und Branchen mit der Implementierung eines IPS beschäftigen. Von Bedeutung ist ein IPS auch bei der Einhaltung von Compliance und bei Zertifizierungen. Die internationale Norm ISO/IEC 27001 fordert beispielsweise Netzwerksteuerungsmaßnahmen, um die Ausbreitung von Cyberattacken zu verhindern. Die Einhaltung der Vorgabe lässt sich mit einem IPS maßgeblich unterstützen.

Intrusion Prevention mit Enginsight

Das hostbasierte IPS – Intrusion Prevention System von Enginsight ist wichtiger Bestandteil der umfassenden Security-Software. Dank minimalem Konfigurationsaufwand und großer Flexibilität ist es in wenigen Schritten in allen IT-Umgebungen ausgerollt. Verzichten können Unternehmen dank Enginsight auf eine weitere Spezialsoftware.

Stattdessen haben sie mit Enginsight das IPS in die Schaltzentrale Ihres IT-Security-Managements integriert.

Das schätzen insbesondere kleine und mittlere Unternehmen, die über keine große IT-Abteilung verfügen. Doch auch IT-Dienstleister profitieren von der integrierten Lösung: Mit minimalem Aufwand können Sie ihren Kunden einen umfassenden Managed Security Service (MSSP) anbieten. Größere Unternehmen können mit Enginsight bestehende netzwerkbasierte Intrusion Prevention Systeme hinter der Firewall um ein hostbasiertes System ergänzen. Deshalb ist Enginsight für Unternehmen aller Größen die richtige Wahl, um ein IPS-Konzept umzusetzen.

Pulsar-Agent ausrollen und IPS aktivieren

Um das Intrusion Prevention System von Enginsight zu nutzen, müssen Sie den Pulsar-Agent auf allen Ihren Servern und Clients ausrollen. Dazu müssen Sie lediglich das entsprechende Installationsskript ausführen und keine weiteren Konfigurationen vornehmen. Wenn Sie möchten, können Sie dabei auf ein Softwareverteilungssystem setzen oder in Windows-Umgebungen den Pulsar-Agent über eine Gruppenrichtlinie ausrollen.

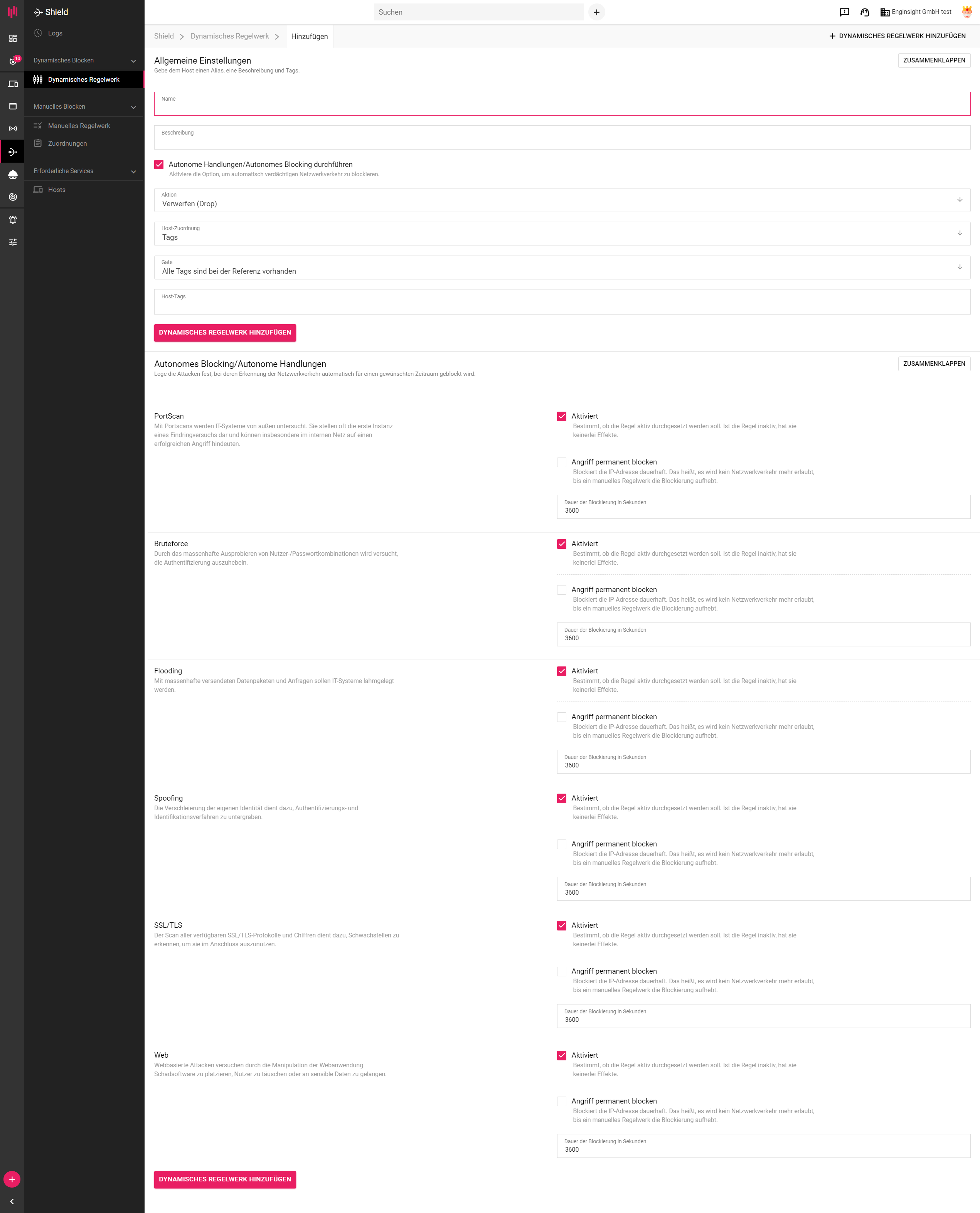

Damit ist die technische Basis bereits angelegt und Sie müssen das IPS nur noch scharf stellen. Aktivieren Sie dazu den Netzwerkmitschnitt (inkl. der Erkennung aller gewünschten Attacken) und das Shield-Modul, das für das IPS zuständig ist. Dank Tags und Policy-Manager lässt sich dieser Schritt effektiv umsetzen. Wechseln Sie nun in das Modul Shield und erstellen Sie ein dynamisches Regelwerk für das Blocking von Attacken.

Mit wenigen Klicks können Sie das IPS auf Ihren Hosts aktivieren. (Zum Vergrößern klicken)

Sie können Kategorien definieren, für die das Blocking aktiv sein soll:

- PortScan: Mit Portscans werden IT-Systeme von außen untersucht. Sie stellen oft die erste Instanz eines Eindringversuchs dar und können insbesondere im internen Netz auf einen erfolgreichen Angriff hindeuten.

- TCP

- Bruteforce: Durch das massenhafte Ausprobieren von Nutzer-/Passwortkombinationen wird versucht, die Authentifizierung auszuhebeln.

- SSH

- MySQL

- MongoDB

- HTTP Basic Authentication

- FTP

- RDP

- VNC

- SMB

- Flooding: Mit massenhaft versendeten Datenpaketen und Anfragen sollen IT-Systeme lahmgelegt werden.

- SYN-Flooding

- Spoofing: Die Verschleierung der eigenen Identität dient dazu, Authentifizierungs- und Identifikationsverfahren zu untergraben.

- ARP-Spoofing

- DNS-Spoofing

- SSL/TLS: Der Scan aller verfügbaren SSL/TLS-Protokolle und Chiffren dient dazu, Schwachstellen zu erkennen, um sie im Anschluss auszunutzen.

- SSL/TLS Cipher Enumeration

- SSL/TLS Protocol Scan

- Web: Webbasierte Attacken versuchen durch die Manipulation der Webanwendung Schadsoftware zu platzieren, Nutzer zu täuschen oder an sensible Daten zu gelangen.

- SQL Injection Path Traversal

- Remote Code Execution

Da wir false-positive anfällige Angriffsvektoren bereits entfernt haben, können Sie ohne Bedenken alle Kategorien aktivieren. Fügen Sie das Regelwerk hinzu und schon ist ihr hostbasiertes IPS mit Enginsight aktiv!

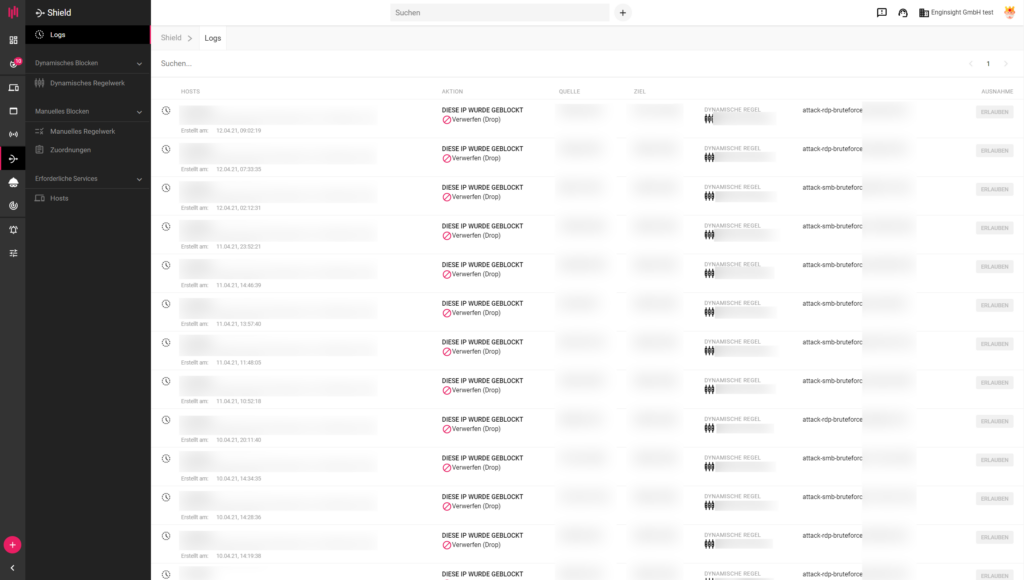

Blocking nachvollziehen und Ausnahmen erstellen

Wenn Shield Netzwerkverbindung blockiert, sehen Sie einen Eintrag in den Logs des Moduls. Sie können dann nochmals überprüfen, ob die Verbindung richtigerweise geblockt wurde.

In der Logs-Übersicht sehen Sie, ob das IPS aktiv wurde. (Zum Vergrößern klicken)

Sollten Sie feststellen, dass Verbindungen unterbunden werden, bei denen es sich um keinen Cyberangriff handelt, können Sie eine Ausnahme definieren. Ein manuelles Regelwerk, dass Netzwerkverbindungen stets akzeptiert, ist beispielsweise für die Pentest-Softwarekomponente Hacktor notwendig.

Enginsight: Vom Gesamtpaket profitieren

Mit der Enginsight Cybersecurity-Plattform haben Sie alle wichtigen Funktionen für IT-Sicherheit, Monitoring und Management an einem Ort vereint. Dies macht Enginsight zum Kernstück Ihrer sorgfältigen IT-Sicherheitsstrategie.

Führen Sie CVE-Scans durch, unterziehen Sie Ihre gesamte IT-Infrastruktur einem automatisierten Pentest und Überwachen Sie Ihre Webanwendungen.

Sie wollen mehr erfahren?

Vereinbaren Sie gern einen unverbindlichen Termin. Wir zeigen Ihnen, wie Sie ein Intrusion Detection und Prevention System in Ihrer IT-Infrastruktur realisieren.

IDS/IPS mit Enginsight – der Cybersecurity-Plattform Made in Germany.